Suchergebnisse :

×Führen Sie die folgenden Schritte aus, um JBoss Keycloak als Identitätsanbieter zu konfigurieren. Sie können den JBoss Keycloak auf zwei Arten als IDP konfigurieren.

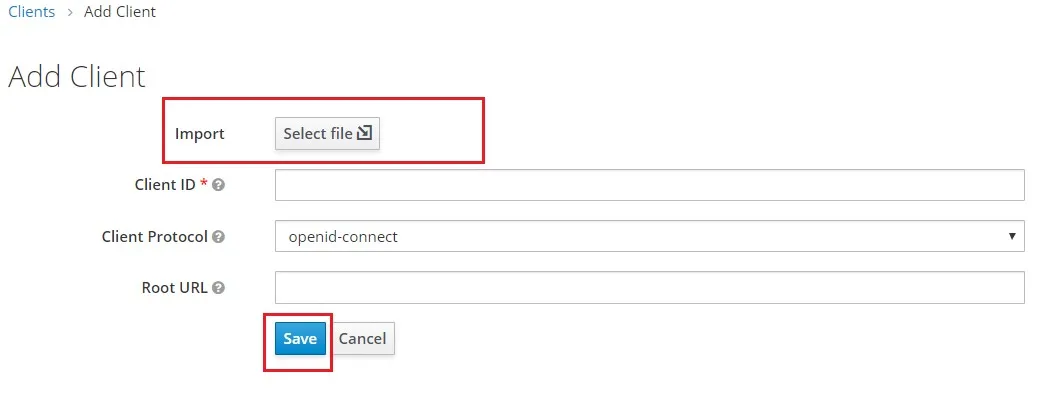

Methode 1: SP-Metadaten hochladen

Methode 1: SP-Metadaten hochladen

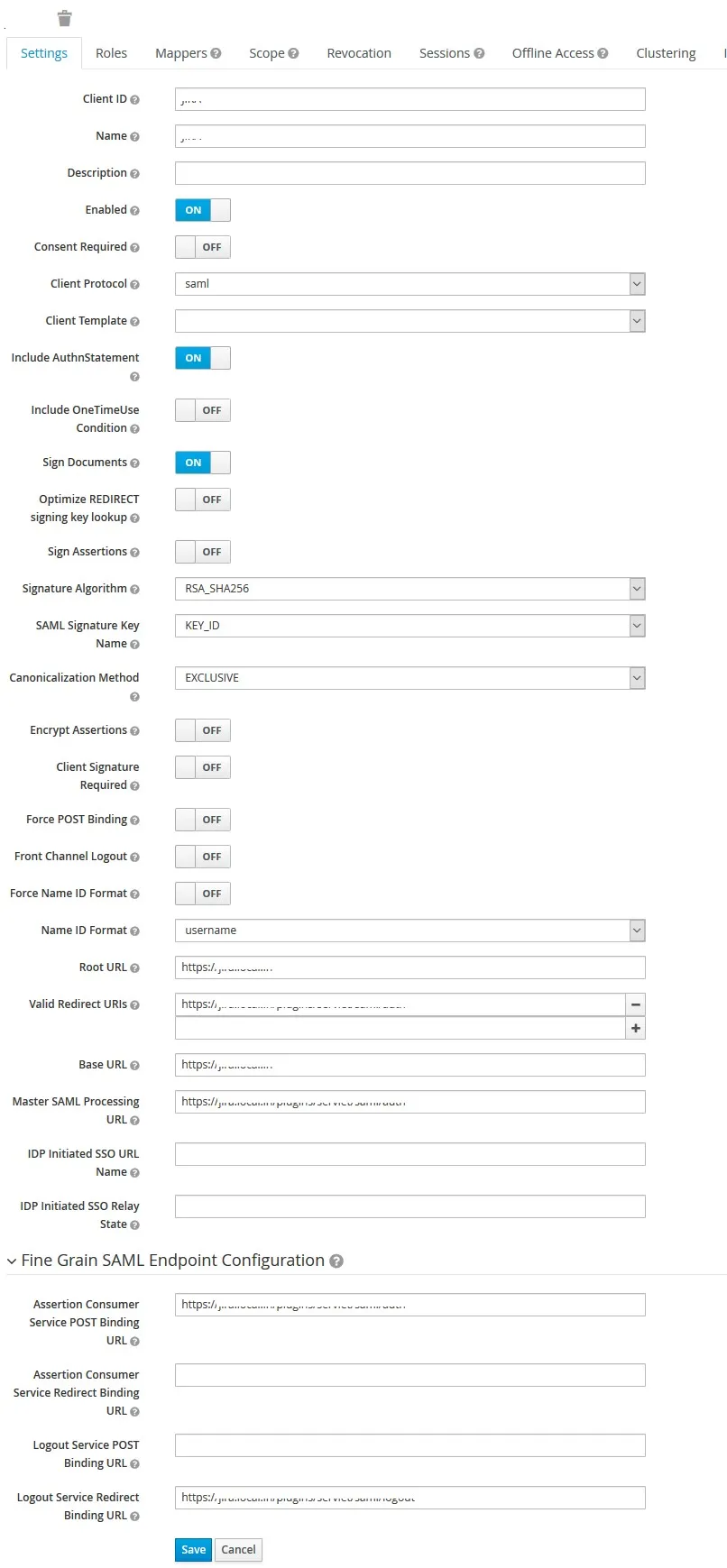

Methode 2: Manuelle Konfiguration

Methode 2: Manuelle Konfiguration

| Kunden-ID | Das SP-EntityID / Aussteller aus Schritt 1 des Plugins auf der Registerkarte IDP konfigurieren. |

| Name und Vorname | Geben Sie einen Namen für diesen Client ein |

| Beschreibung | Geben Sie eine Beschreibung an |

| Aktiviert | ON |

| Zustimmung erforderlich | OFF |

| Client-Protokoll | SAML |

| AuthnStatement einschließen | ON |

| Dokumente unterschreiben | ON |

| Optimieren Sie die Suche nach Redirect-Signaturschlüsseln | OFF |

| Unterschreiben Sie Behauptungen | ON |

| Signaturalgorithmus | RSA_SHA256 |

| Behauptung verschlüsseln | OFF |

| Unterschrift des Kunden erforderlich | OFF |

| Kanonisierungsmethode | EXKLUSIVEN |

| Namens-ID-Format erzwingen | ON |

| Namens-ID-Format | |

| Root-URL | Leer lassen oder Basis-URL des Dienstanbieters |

| Gültige Weiterleitungs-URIs | Das ACS-URL (Assertion Consumer Service). aus Schritt 1 des Plugins auf der Registerkarte „IDP konfigurieren“. |

| Assertion Consumer Service POST-Bindungs-URL | Das ACS-URL (Assertion Consumer Service). aus Schritt 1 des Plugins auf der Registerkarte IDP konfigurieren. |

| URL der Abmeldedienst-Umleitungsbindung | Das Einzelne Abmelde-URL aus Schritt 1 des Plugins auf der Registerkarte IDP konfigurieren. |

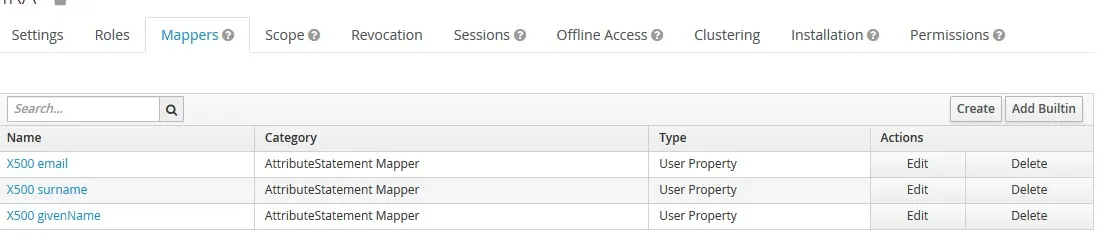

Mapper hinzufügen

Mapper hinzufügen

Laden Sie IDP-Metadaten herunter

Laden Sie IDP-Metadaten herunter