Suchergebnisse :

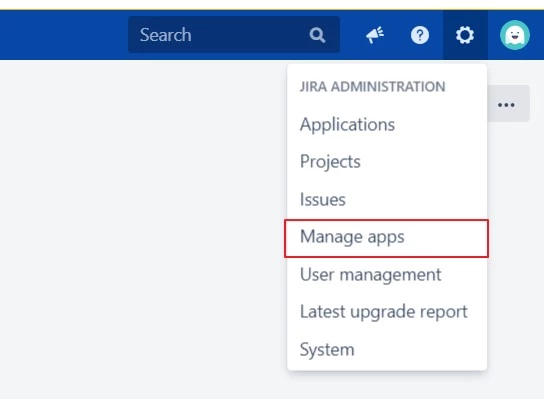

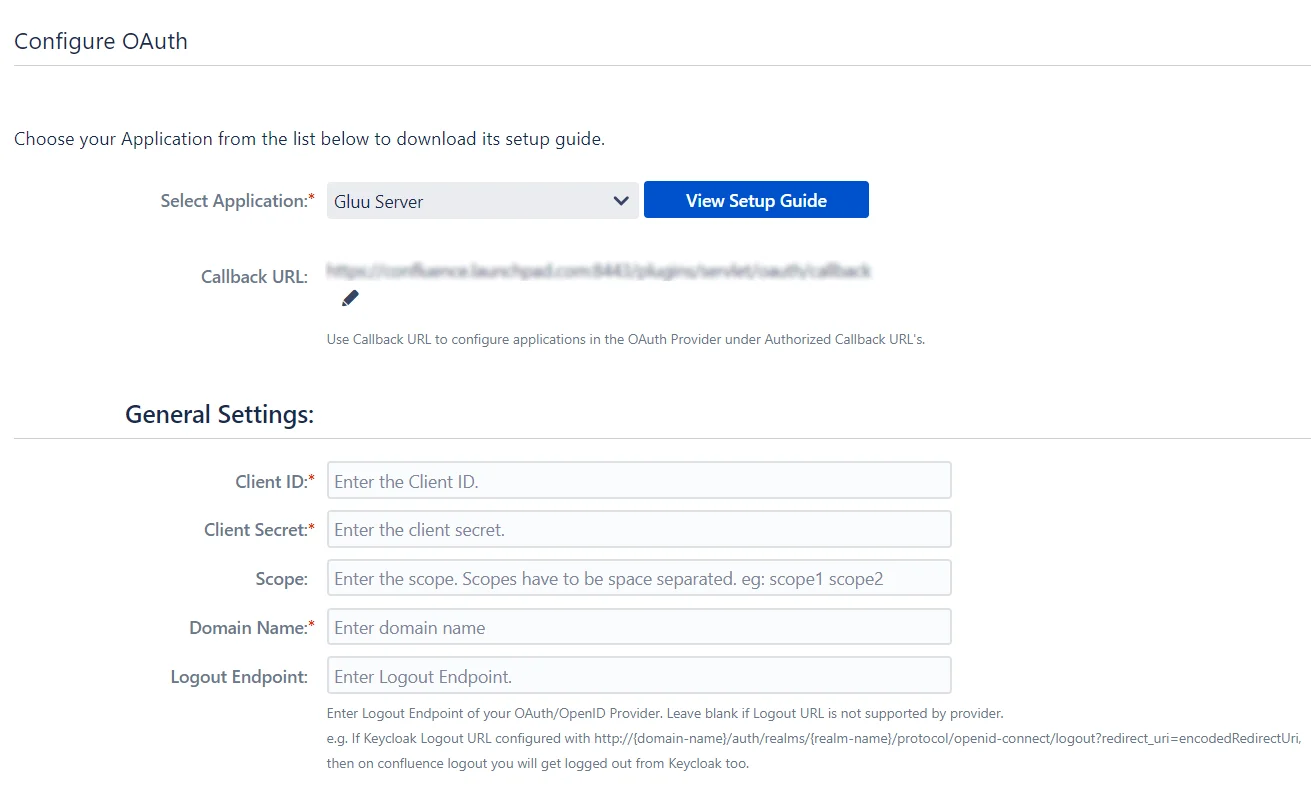

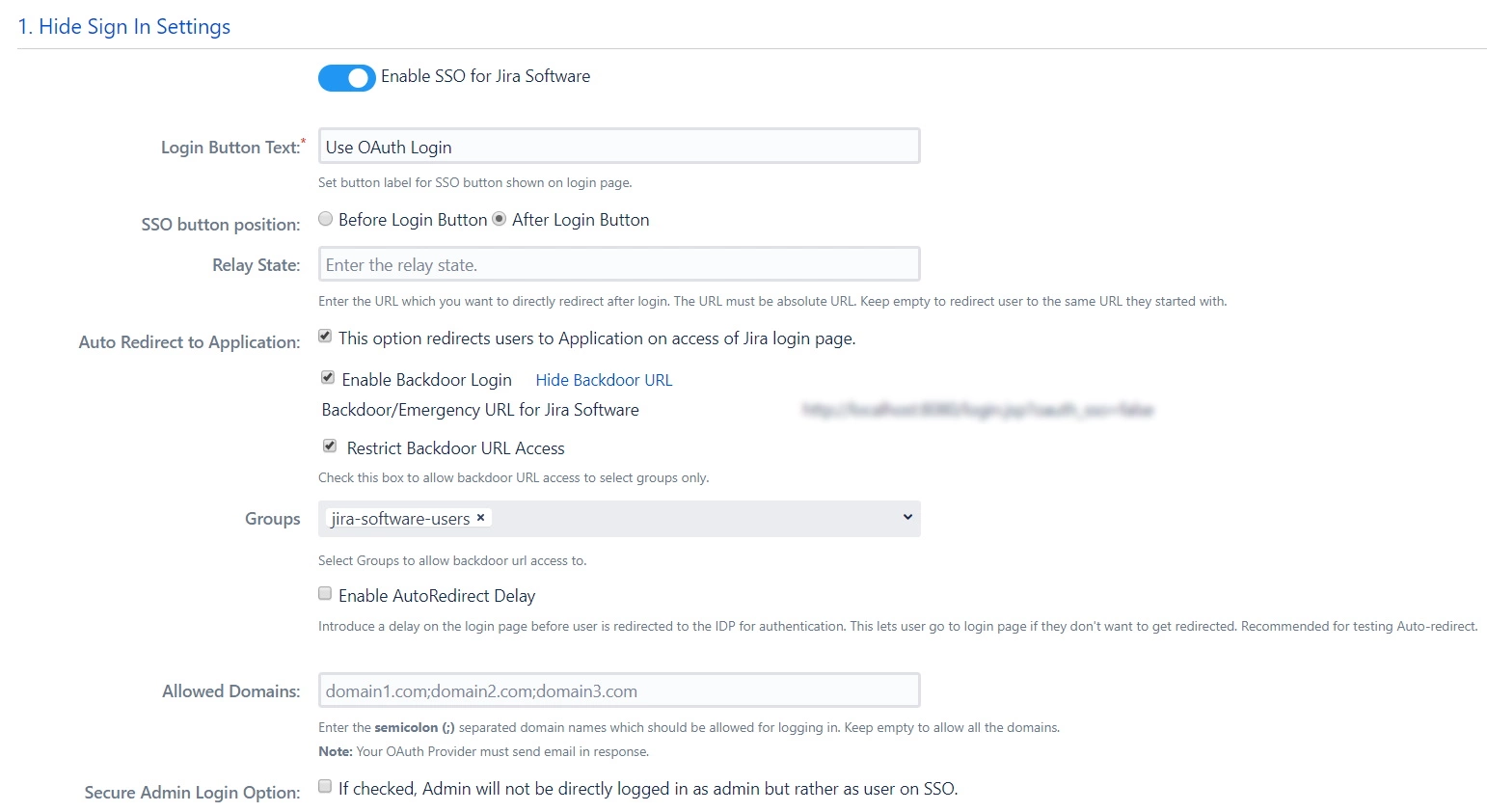

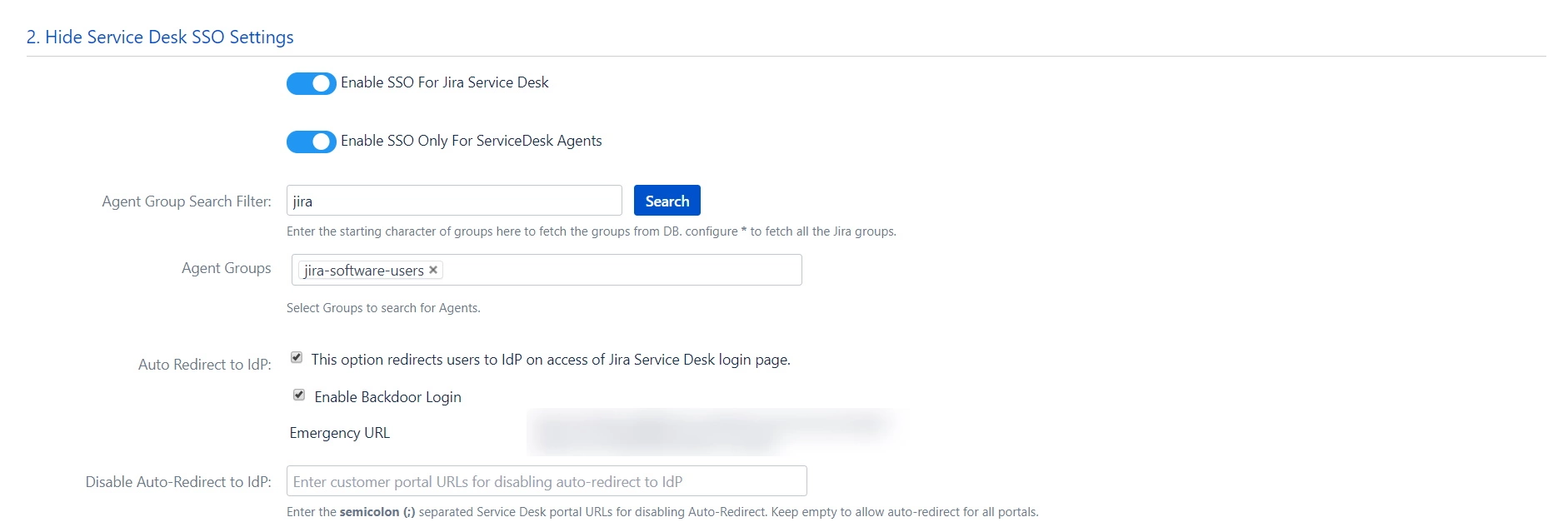

×Die Jira OAuth/OpenID-App bietet die Möglichkeit, OAuth/OpenID Single Sign On für Jira Software und Jira Service Desk zu aktivieren. Jira Software und Jira Service Desk sind mit allen OAuth/OpenID-Anbietern kompatibel. Hier gehen wir eine Anleitung zur Konfiguration von SSO zwischen Jira und Ihrem OAuth/OpenID-Anbieter durch. Am Ende dieses Leitfadens sollten Benutzer Ihres OAuth/OpenID-Anbieters in der Lage sein, sich bei Jira Software and Service Desk anzumelden und zu registrieren.

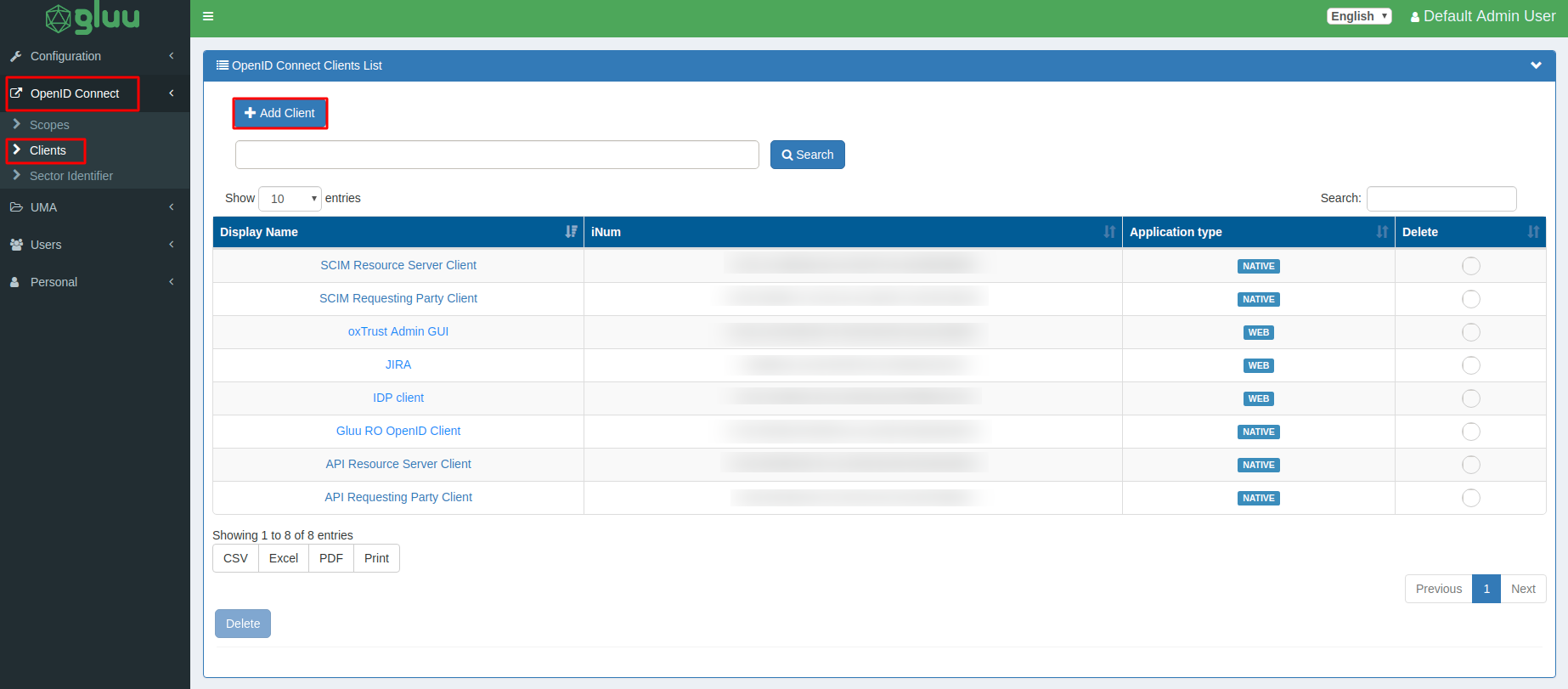

Um Ihren OAuth/OpenID-Anbieter mit Jira zu integrieren, benötigen Sie die folgenden Elemente:

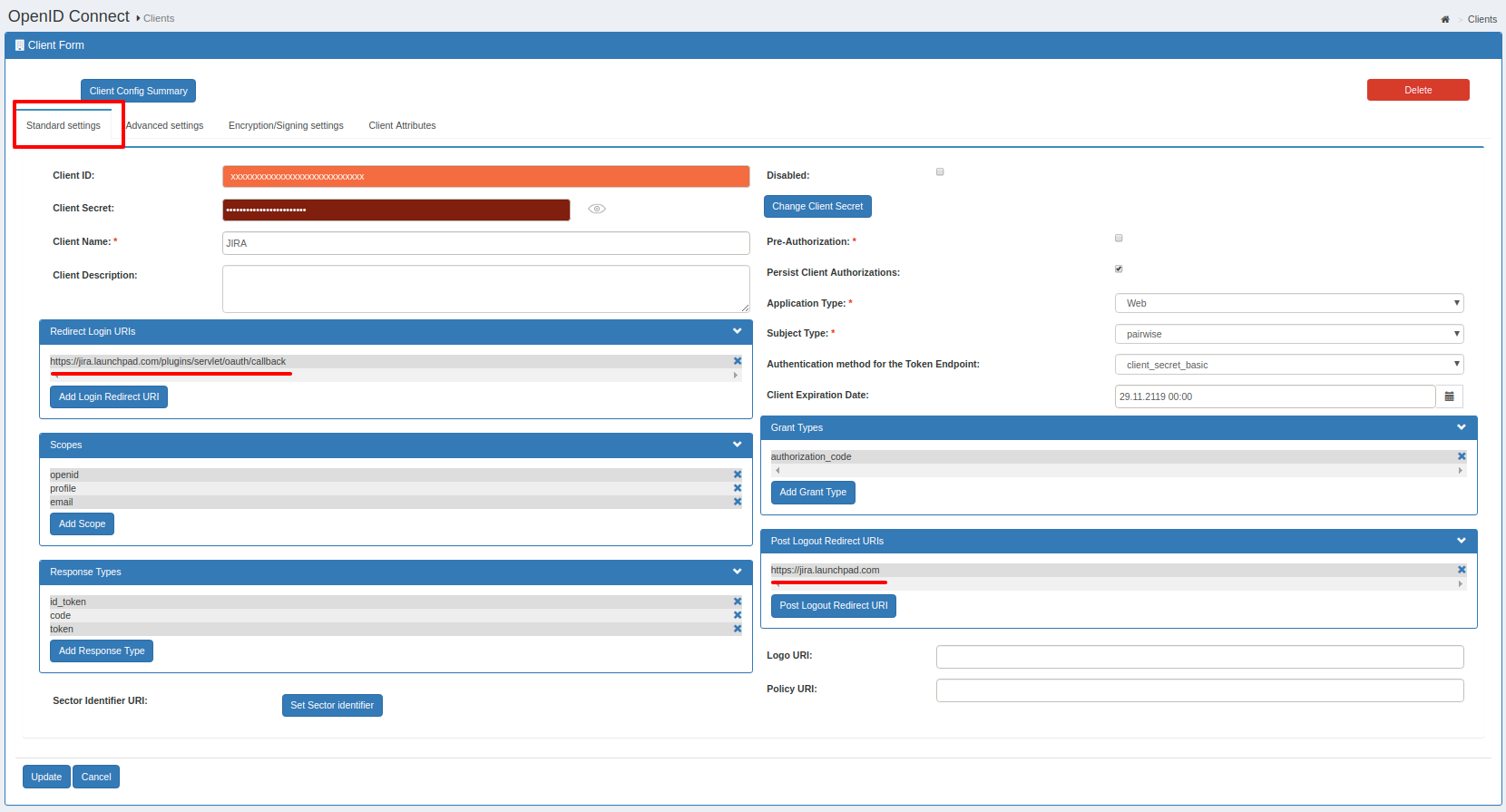

| Kundenname: | Geben Sie den Namen der Clientanwendung ein, z. B. JIRA |

| Authentifizierungsmethode für den Token-Endpunkt: | Wählen Sie client_secret_post aus der Liste aus. |

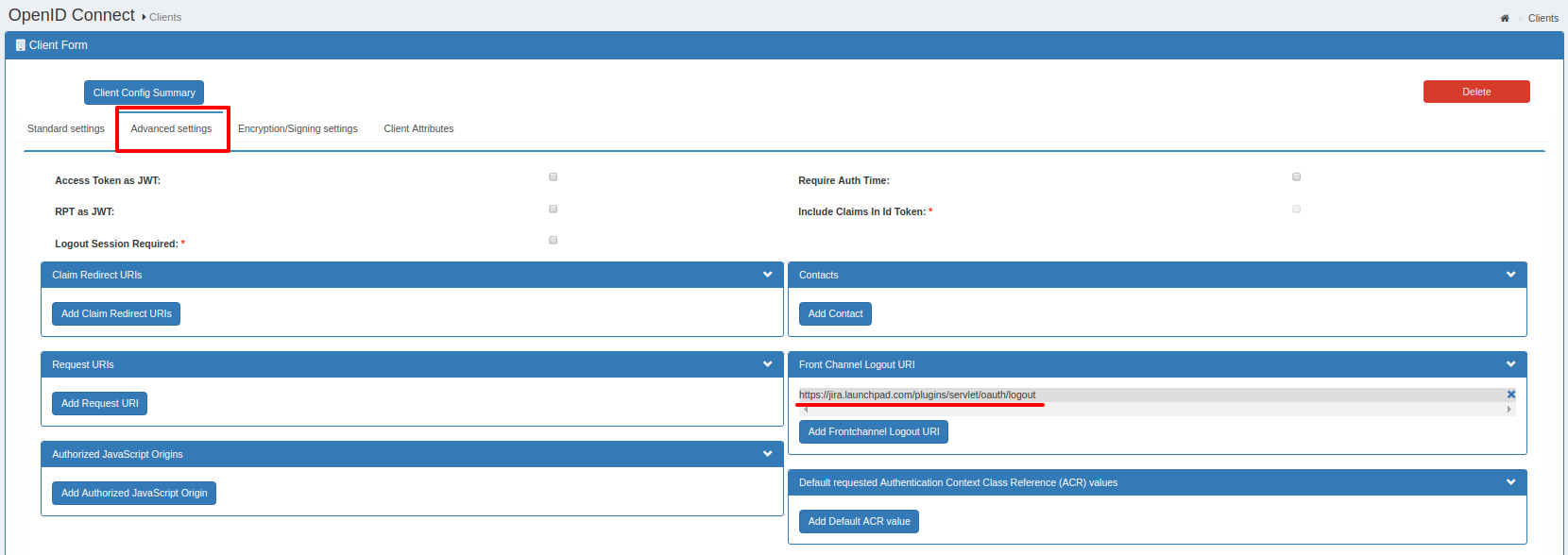

| Anmelde-URI umleiten: | Geben Sie die im Plugin bereitgestellte Rückruf-URL unter ein Konfigurieren Sie OAuth Tab. z.B /plugins/servlet/oauth/callback |

| Bereiche: | Auswählen openid, Profil und E-Mail von der Liste. |

| Antworttyp: | Auswählen Code, Token und id_token. |

| Zuschusstyp: | Auswählen Autorisierungscode von der Liste. |

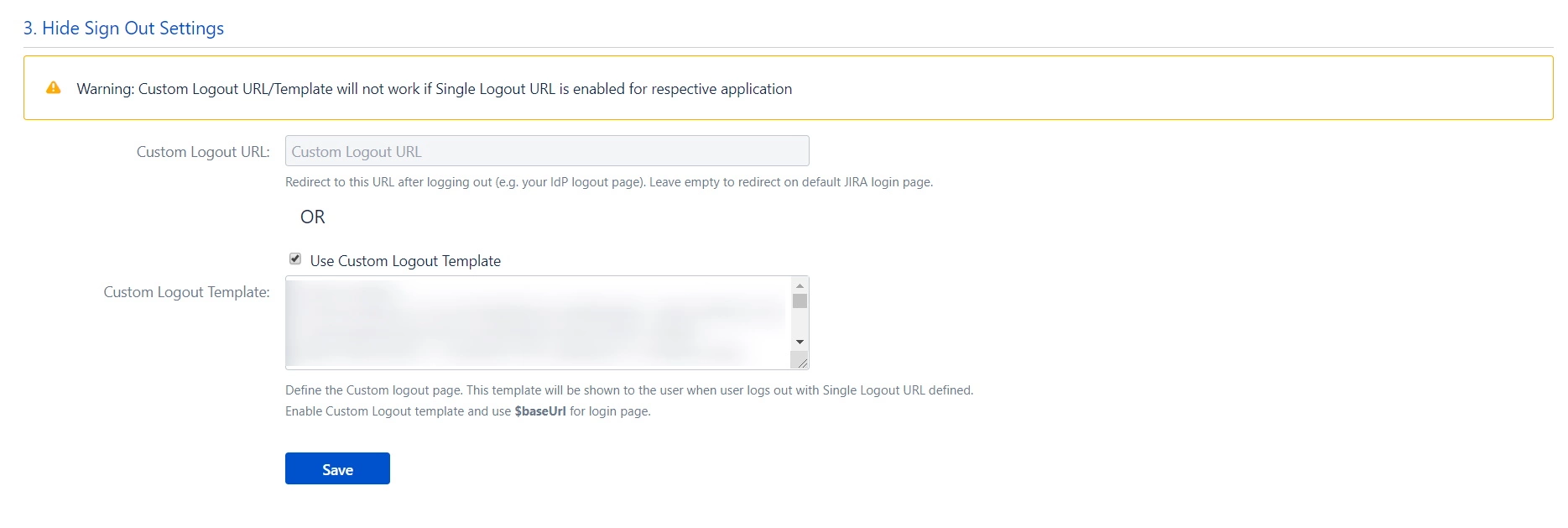

| Post-Logout-Redirect-URIs: | Geben Sie die URL ein, zu der Sie nach dem Abmelden umleiten möchten. zB JIRA-Basis-URL. |

Wenn Sie etwas suchen, das Sie nicht finden können, schreiben Sie uns bitte eine E-Mail an info@xecurify.com