JIRA stellt REST-APIs zur Verfügung, um eine Reihe von Vorgängen wie „Problem erstellen“, „Problem löschen“, „Kommentar hinzufügen“, „Bereich erstellen“ usw. auszuführen. Es unterstützt jedoch nur zwei Authentifizierungsmethoden für REST-APIs:

- Basic Authentication

- Verwendung von JIRA als OAuth 1.0-Anbieter

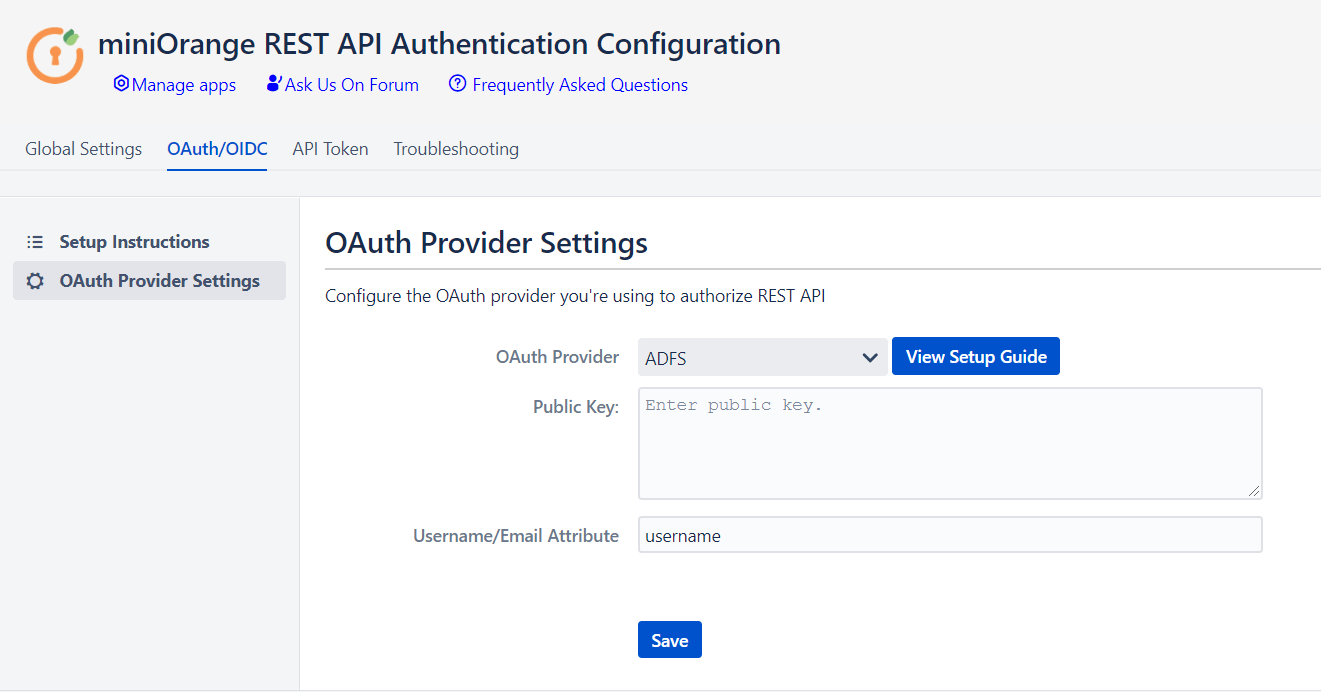

Mit dem REST-API-Authentifizierungs-Plugin für JIRA können Sie jeden OAuth 2.0-Anbieter/OpenID-Anschluss eines Drittanbieters verwenden, um REST-APIs zu authentifizieren. Hier gehen wir eine Anleitung zur Konfiguration von ADFS als Anbieter durch.

Schritt 1: ADFS als OAuth-Anbieter einrichten

- Um SSO mit ADFS als Anbieter durchzuführen, muss Ihre Anwendung https-fähig sein.

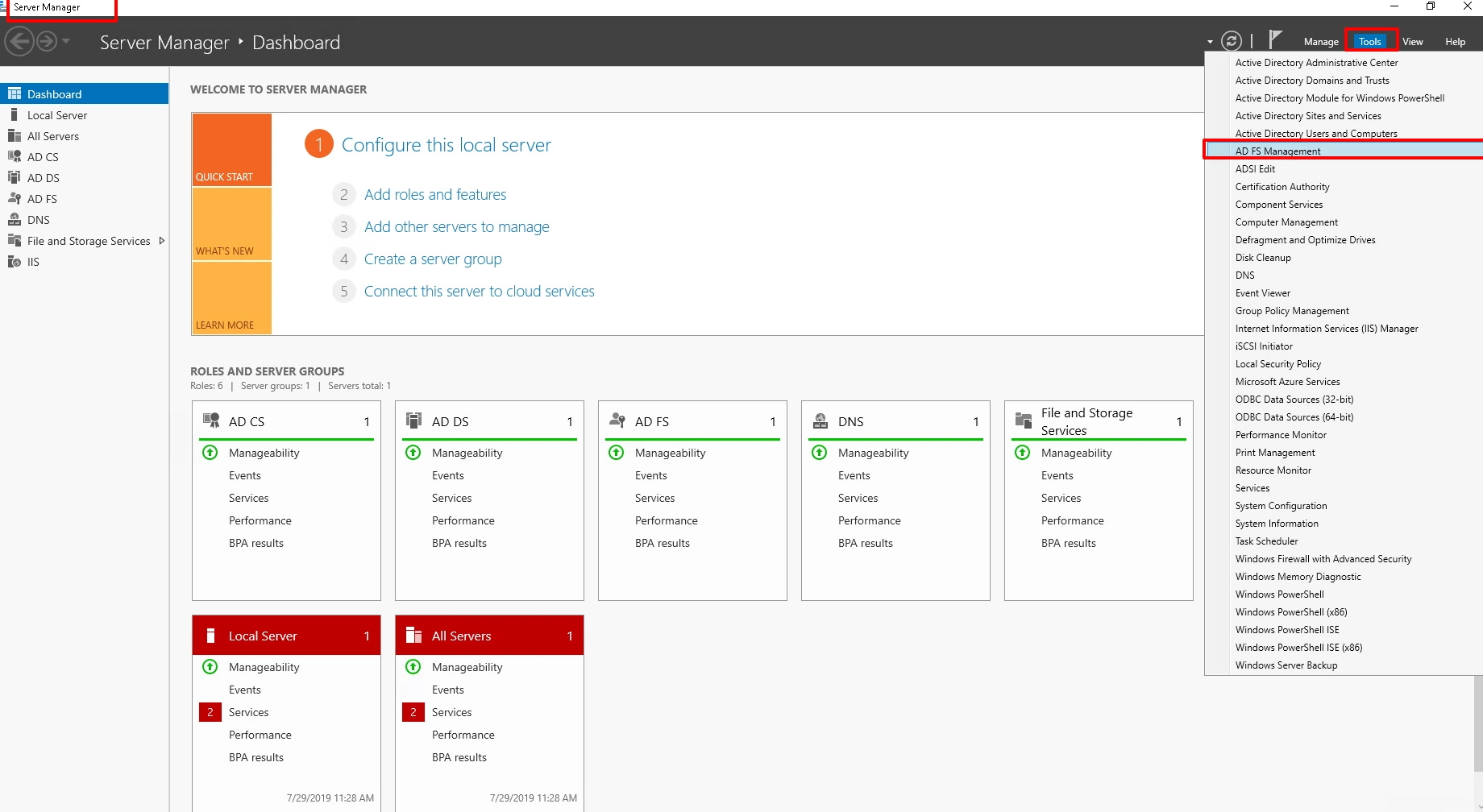

- Navigieren Server Manager Dashboard->Tools->ADFS-Verwaltung.

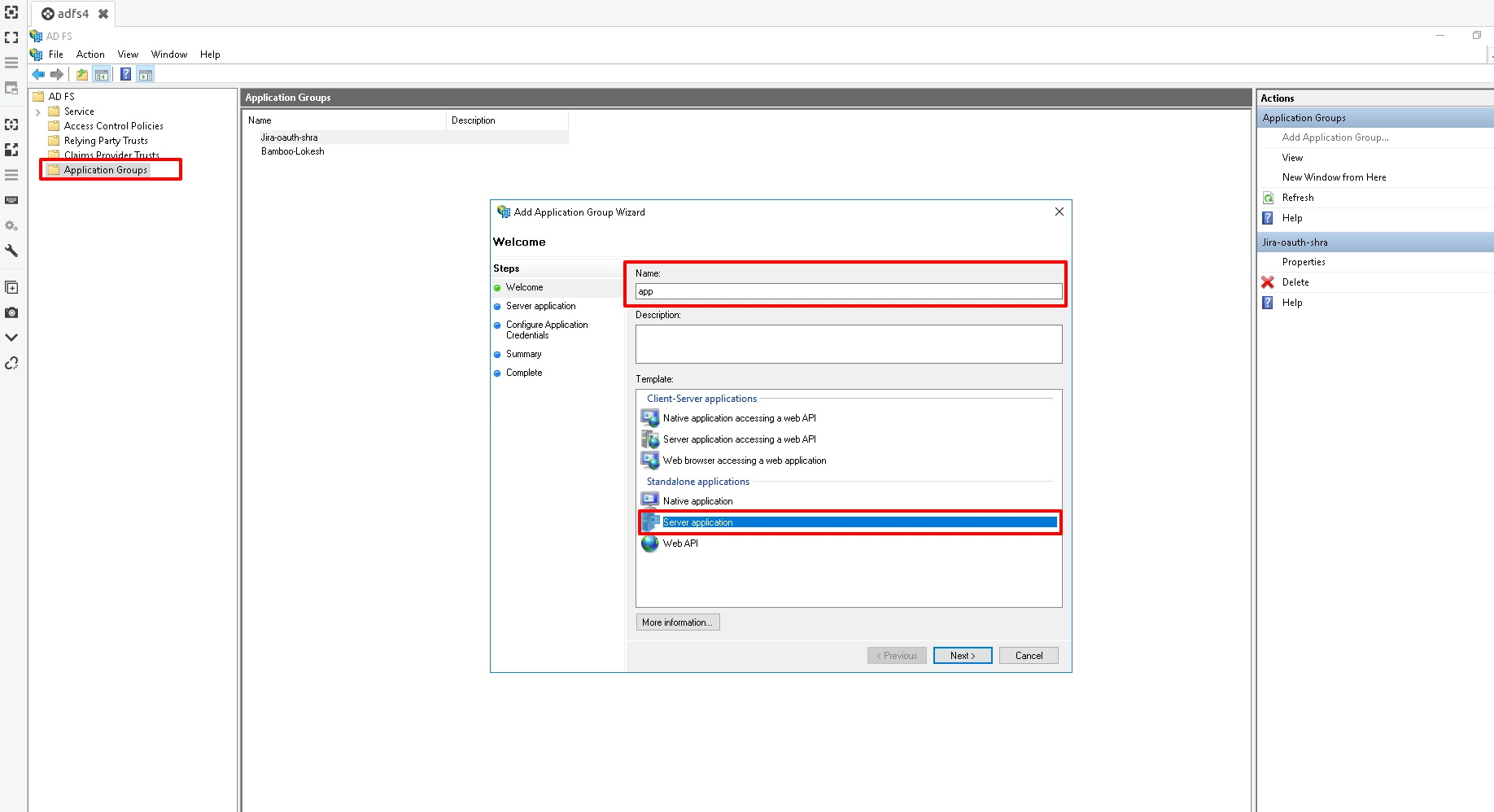

- Navigieren ADFS->Anwendungsgruppen. Rechtsklick auf Anwendungsgruppen & klicke auf Anwendungsgruppe hinzufügen dann eingeben Anwendungsname. Wählen Server-Anwendung & klicke auf weiter.

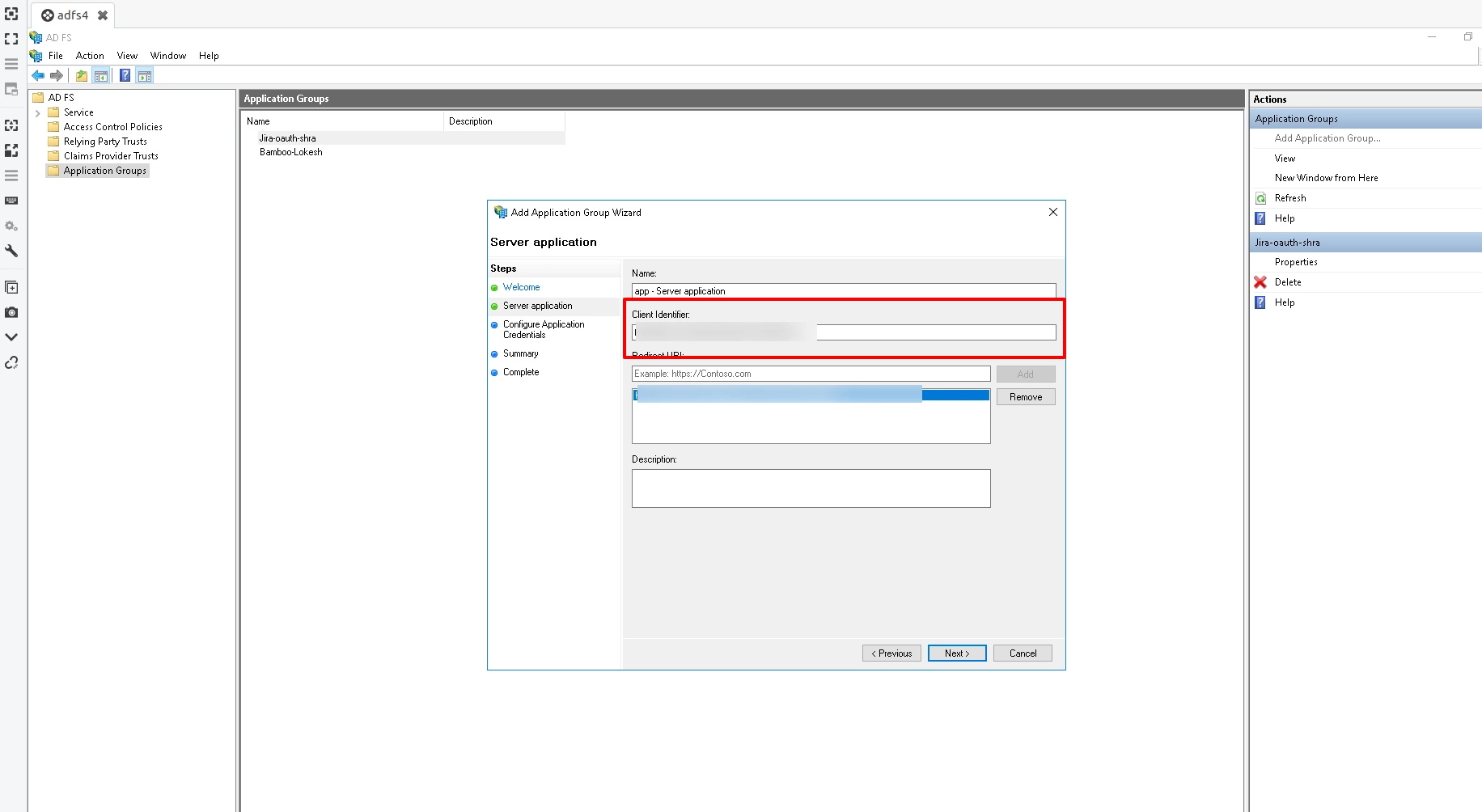

- Kopieren Client-ID. Dies ist dein Kunden-ID. Hinzufügen Rückruf-URL in URL umleiten. Sie können diese Rückruf-URL vom Plugin erhalten. Klicke auf weiter.

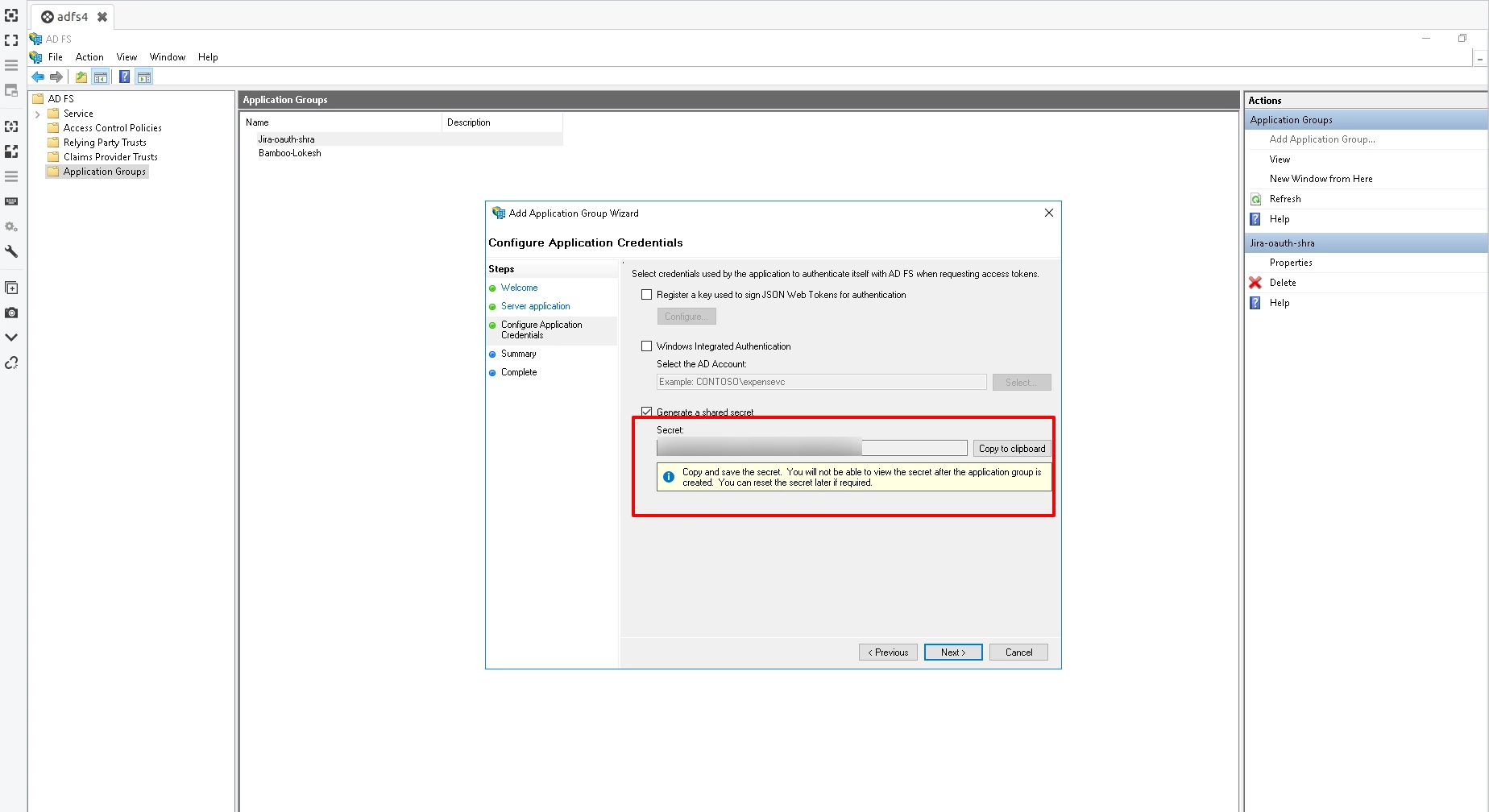

- Klicken Sie auf Generieren Sie ein gemeinsames Geheimnis. Kopiere das Geheimer Wert. Dies ist dein Kundengeheimnis. Klicken Sie auf Weiter.

- Auf dem Zusammenfassung Bildschirm, klicken Sie auf Weiter. Am Komplett Bildschirm, klicken Sie auf Menu.

- Klicken Sie nun mit der rechten Maustaste auf die neu hinzugefügte Anwendungsgruppe und wählen Sie aus Ferienhäuser.

- Klicken Sie auf Anwendung hinzufügen für App-Eigenschaften.

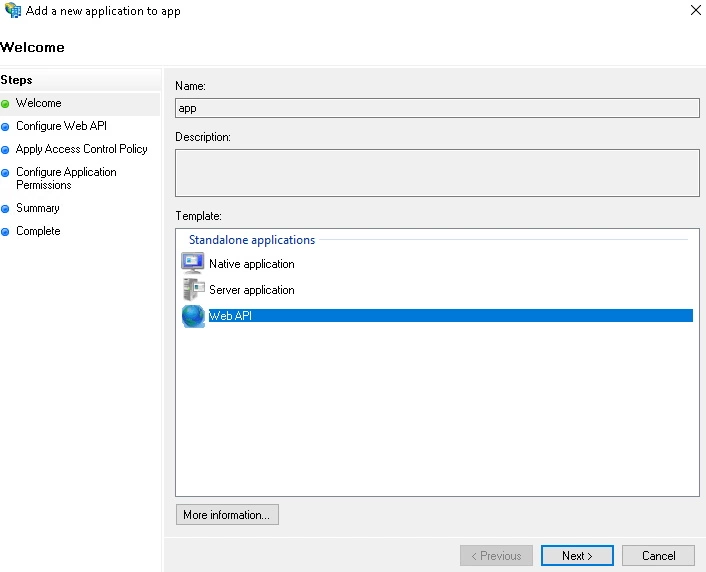

- Klicken Sie auf Anwendung hinzufügen. Dann wählen Sie Web API und klicken auf Weiter.

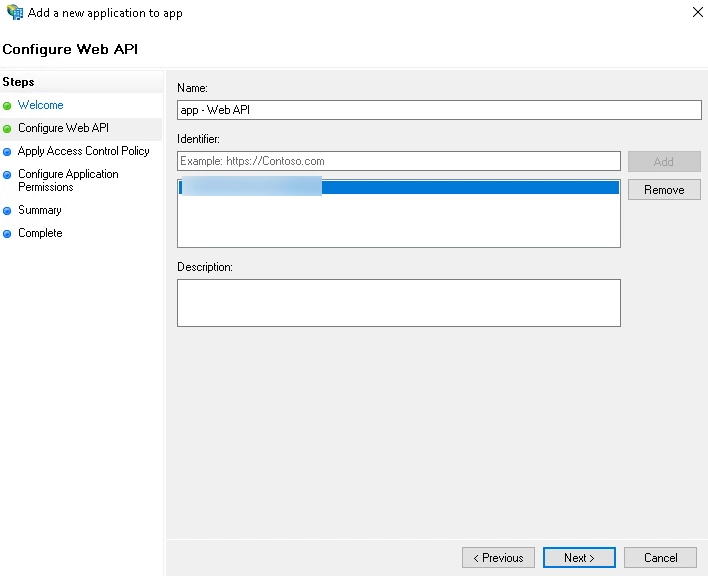

- Auf dem Web-API konfigurieren Geben Sie auf dem Bildschirm die Adresse des Domänennamens ein Identifizieren Sektion. Klicken Speichern. Klicken Sie Weiter.

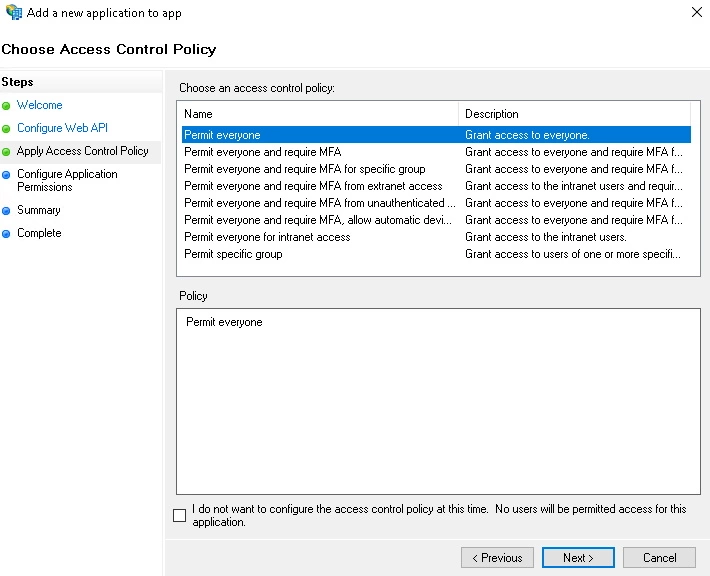

- Auf dem Wählen Sie Zugriffskontrollrichtlinie Bildschirm, wählen Sie Erlaube allen und klicken auf Weiter.

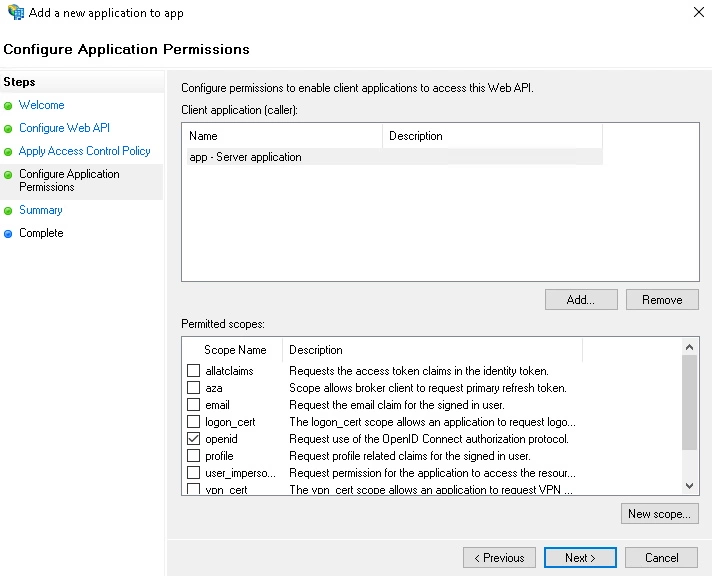

- Auf dem Konfigurieren Sie die Anwendungsberechtigung, standardmäßig openid wird als Bereich ausgewählt und klicken Sie auf Weiter.

- Auf dem Zusammenfassung Bildschirm, klicken Sie auf Weiter. Am Komplett Bildschirm, klicken Sie auf Menu.

- Auf dem Beispielanwendungseigenschaften klicken Sie auf OK.