Suchergebnisse :

×Die Confluence SAML-App bietet die Möglichkeit, SAML Single Sign On für Confluence-Software zu aktivieren. Confluence Software ist mit allen SAML-Identitätsanbietern kompatibel. Hier gehen wir eine Anleitung zur Konfiguration von SSO zwischen Confluence und Ihrem Identitätsanbieter durch. Am Ende dieses Leitfadens sollten sich Benutzer Ihres Identitätsanbieters bei Confluence Software anmelden und registrieren können.

Um Ihren Identitätsanbieter (IDP) mit Confluence zu integrieren, benötigen Sie die folgenden Elemente:

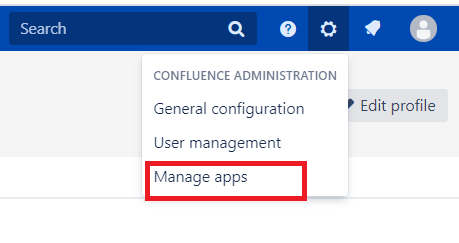

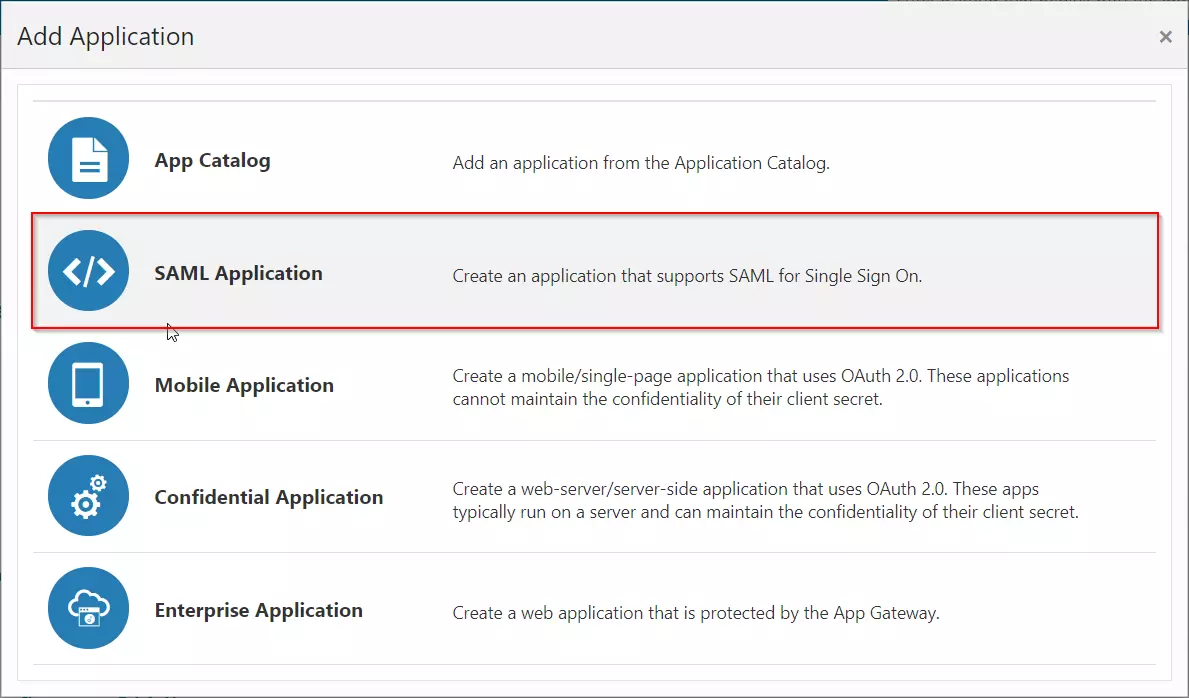

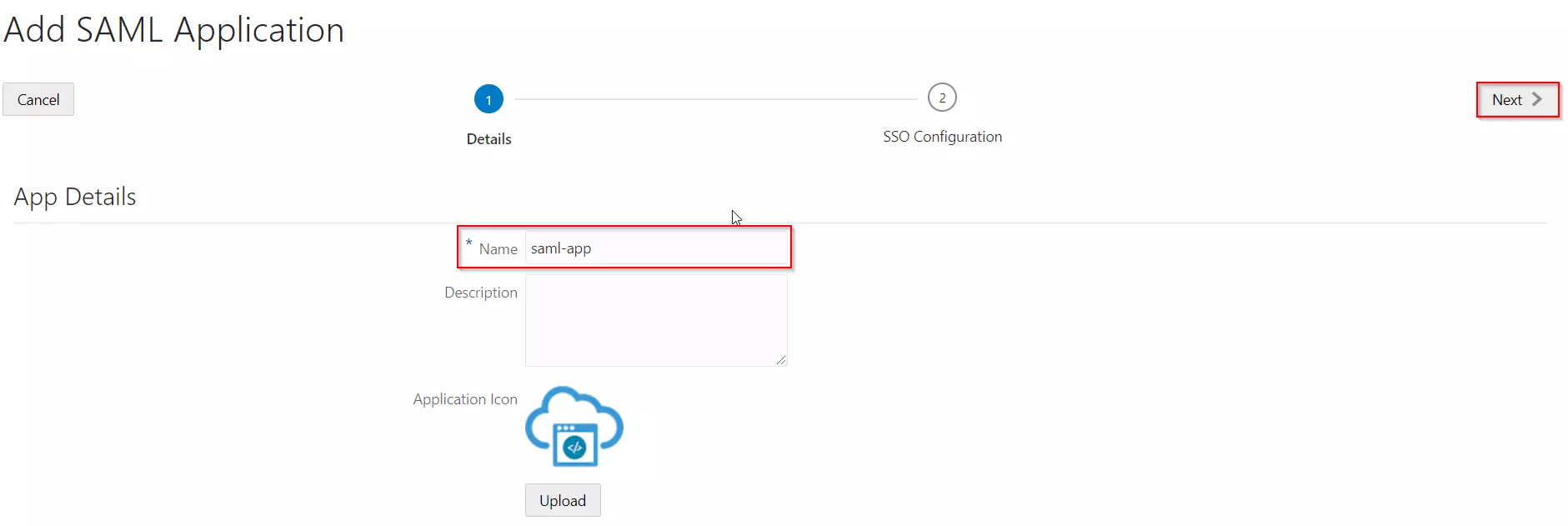

Führen Sie die folgenden Schritte aus, um Oracle Identity Cloud Service (IDCS) als Identitätsanbieter (IDP) zu konfigurieren.

Konfigurieren von Oracle Identity Cloud Service (IDCS) als IdP

Konfigurieren von Oracle Identity Cloud Service (IDCS) als IdP

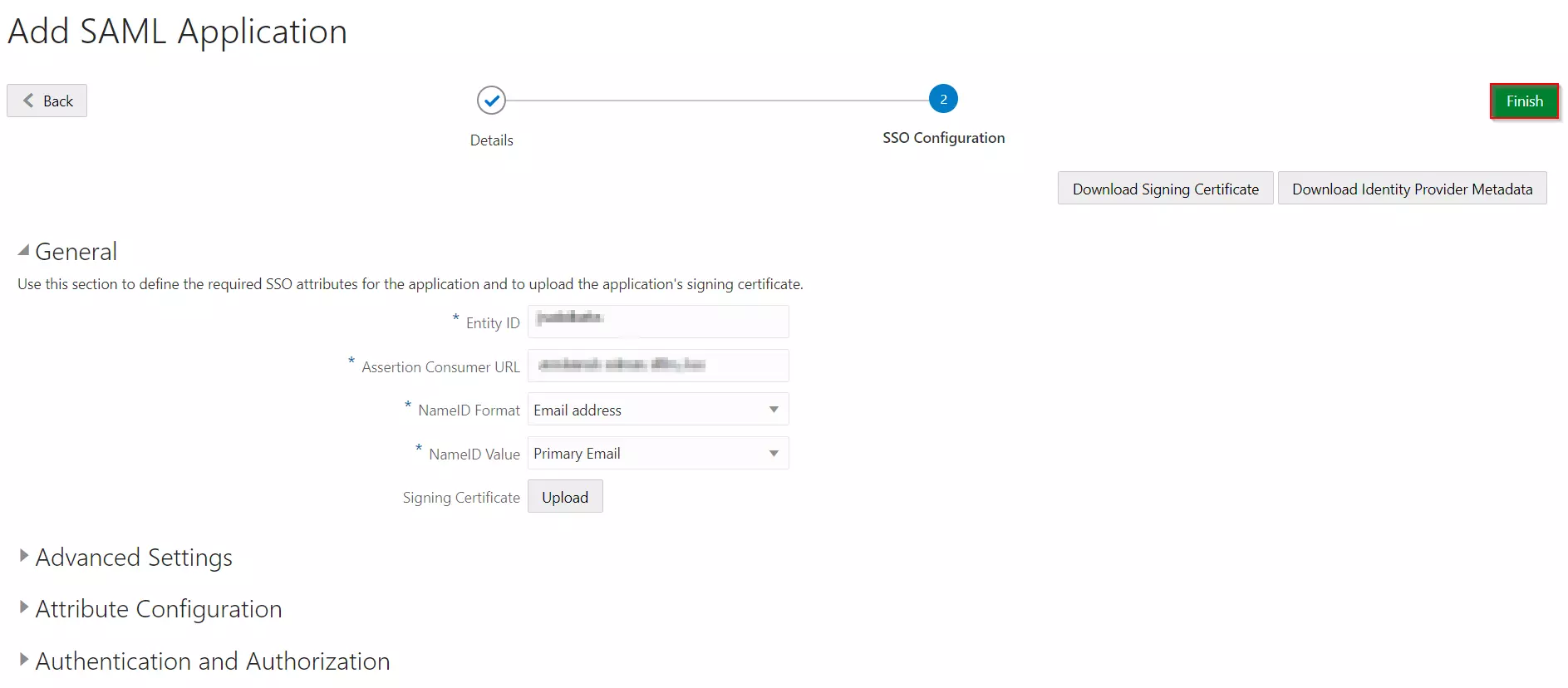

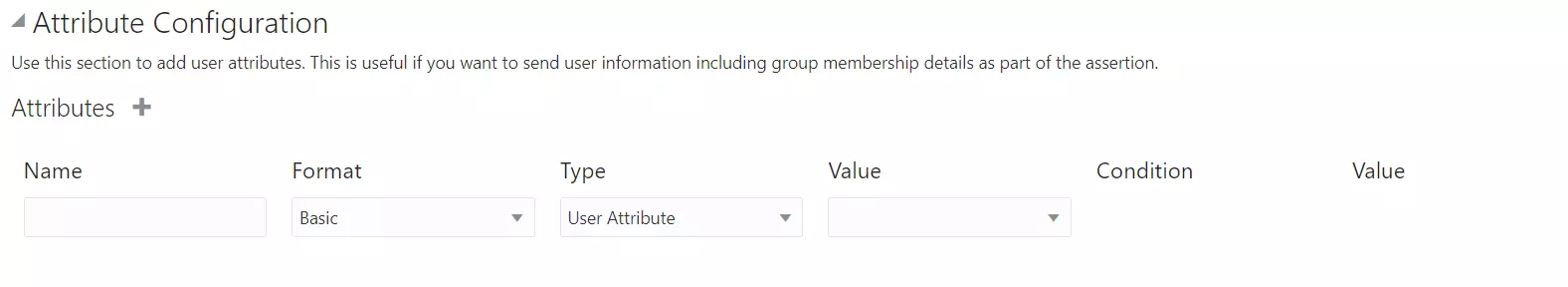

| Entitäts-ID | Enter SP-Entitäts-ID/Aussteller über die Registerkarte „Dienstanbieter-Metadaten“ des Moduls. |

| Assertions-Consumer-URL | Enter ACS-URL über die Registerkarte „Dienstanbieter-Metadaten“ des Moduls. |

| NameID-Format | Auswählen E-Mail-Adresse als NameID-Format aus der Dropdown-Liste. |

| NameID-Wert | Auswählen Erste Email als NameID-Wert aus der Dropdown-Liste. |

| Unterzeichnungszertifikat | Herunterladen Bescheinigung auf der Registerkarte „Dienstanbieter-Metadaten“ des Moduls. |

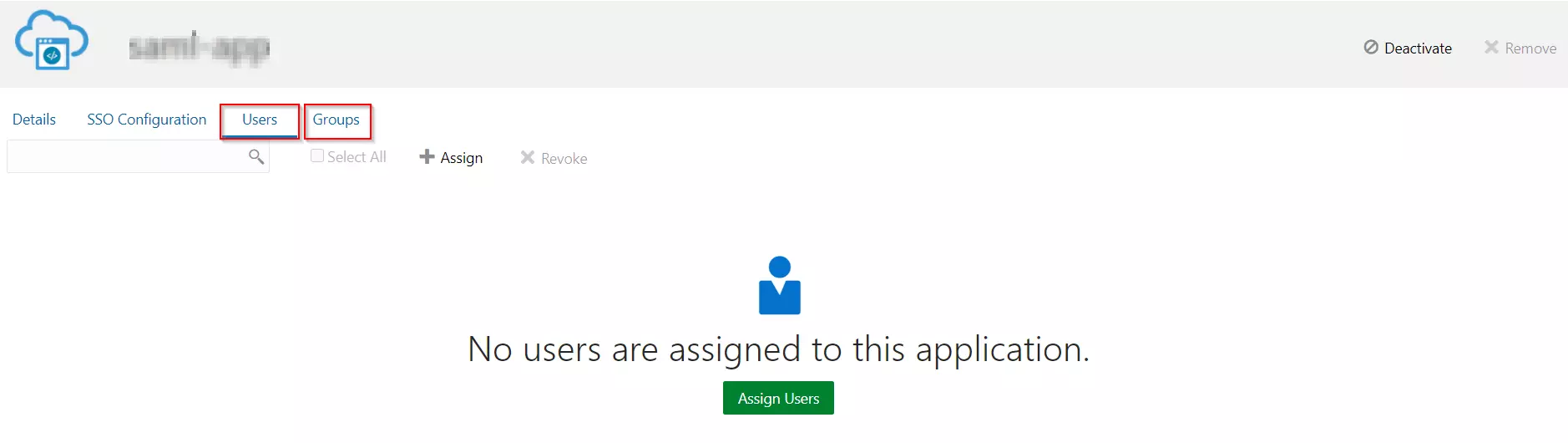

Gruppen/Personen zuweisen

Gruppen/Personen zuweisen

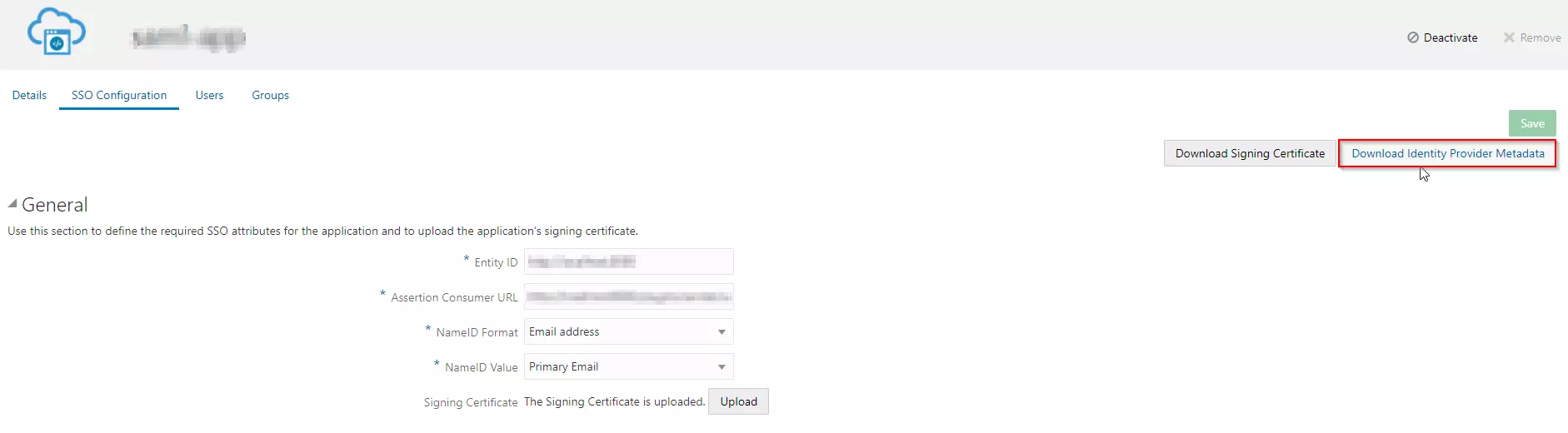

IDP-Metadaten importieren

IDP-Metadaten importieren

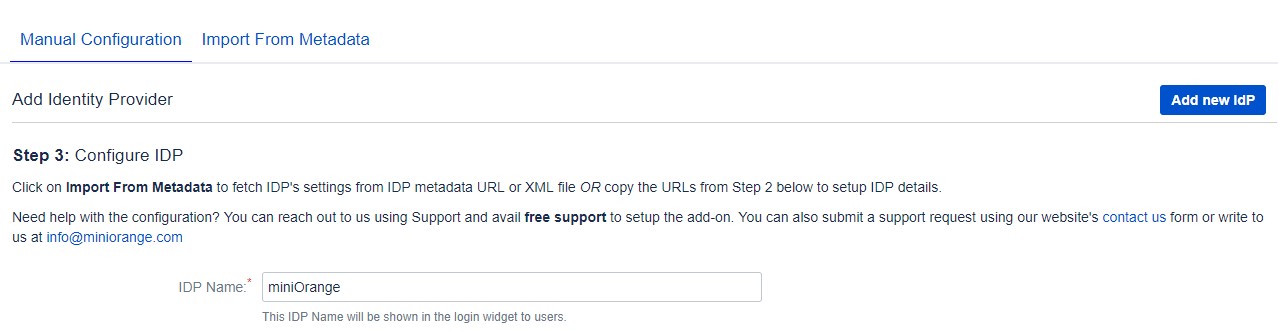

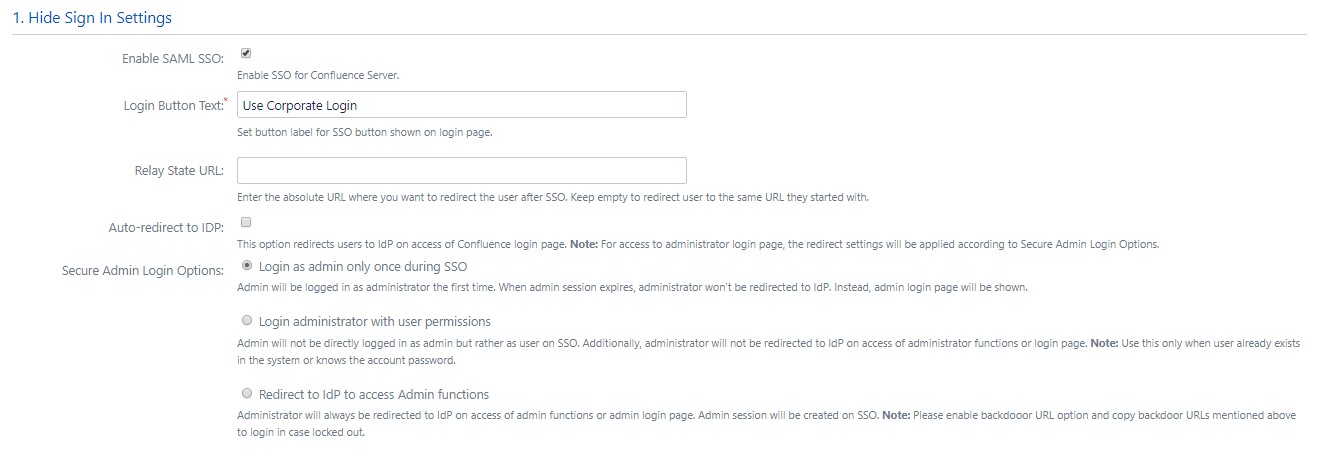

Jetzt gehen wir die Schritte durch, um Confluence als Service Provider mit dem miniOrange-Add-on einzurichten:

Konfigurieren Sie den Identitätsanbieter

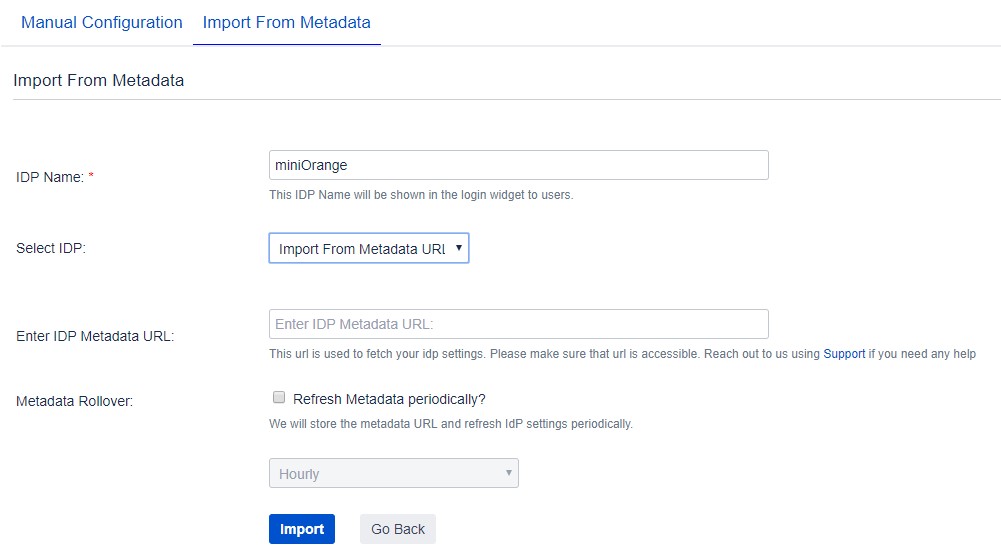

Nach Metadaten-URL:

Nach Metadaten-URL:

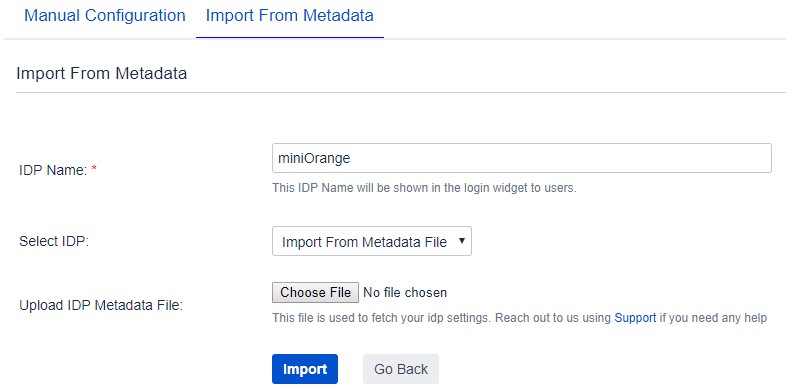

Durch Hochladen der Metadaten-XML-Datei:

Durch Hochladen der Metadaten-XML-Datei:

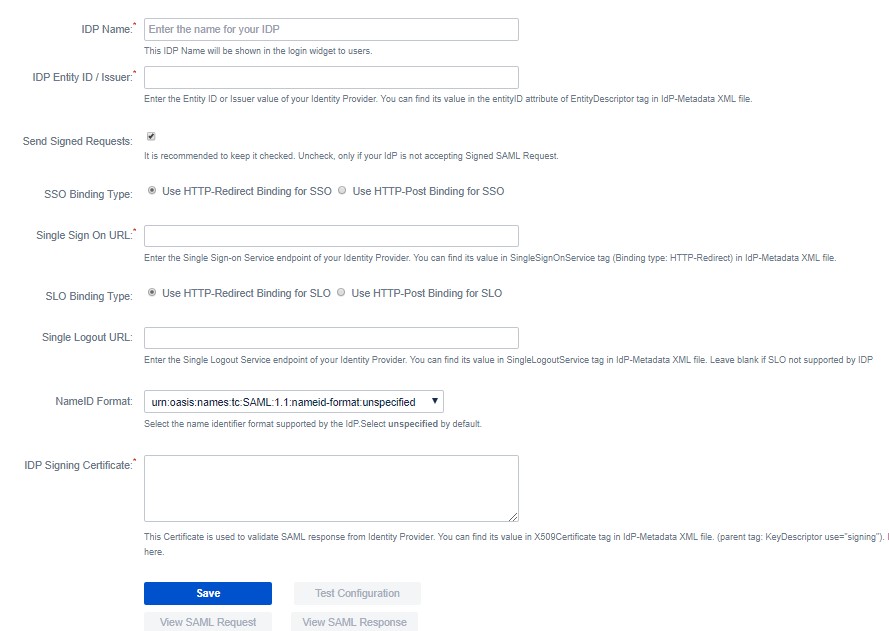

Manuelle Konfiguration:

Manuelle Konfiguration:

1. IDP-Name

2. IDP-Entitäts-ID

3. Single-Sign-On-URL

4. Single-Logout-URL

5. X.509-Zertifikat

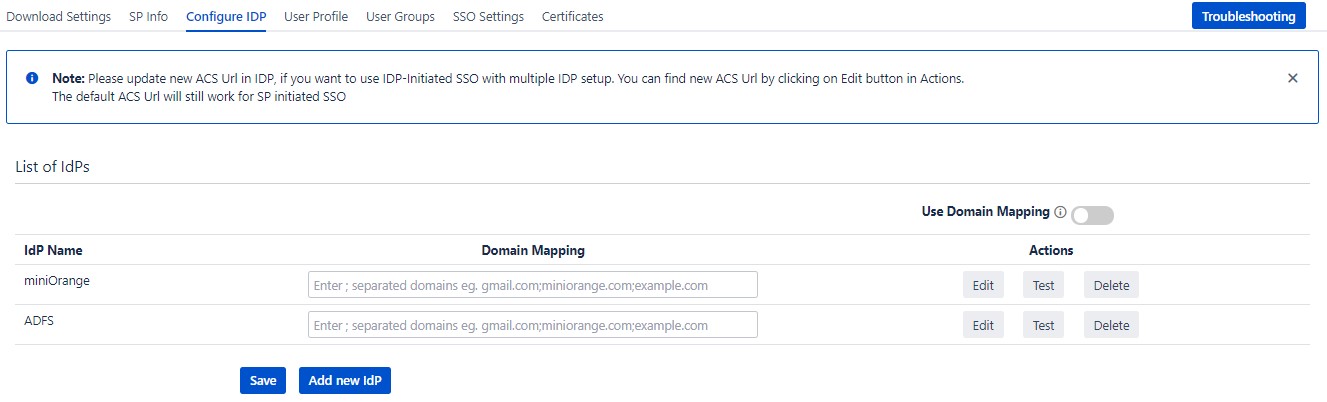

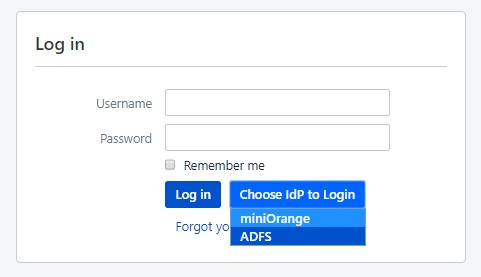

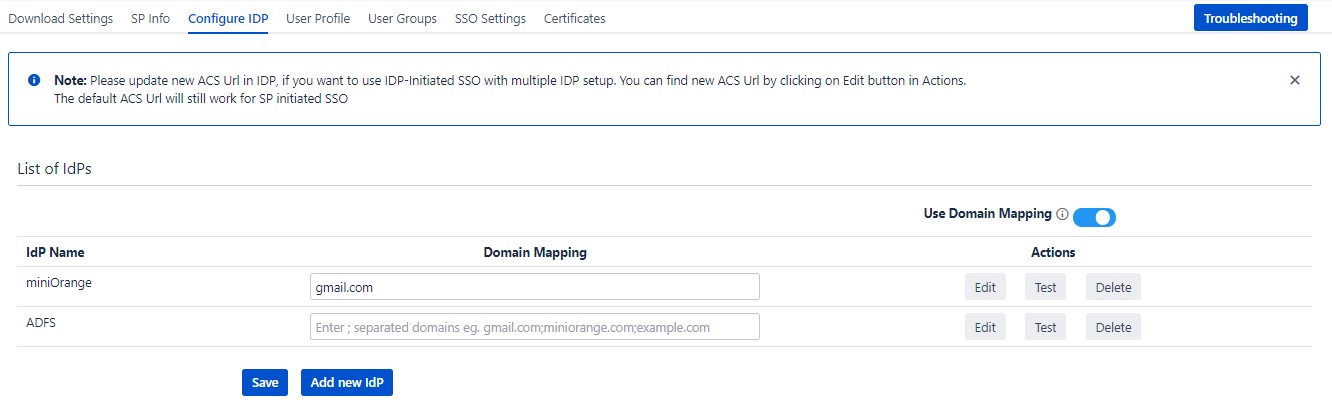

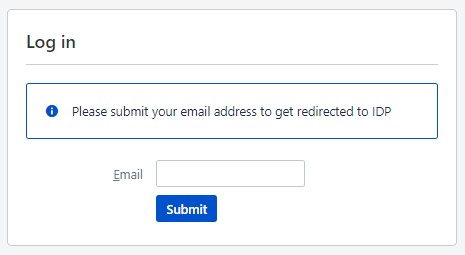

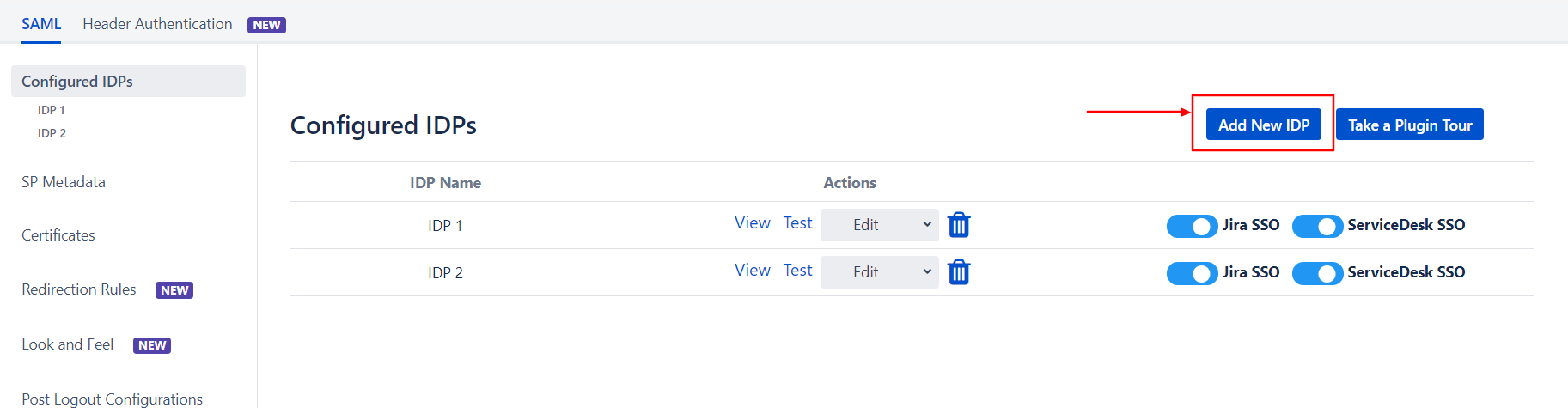

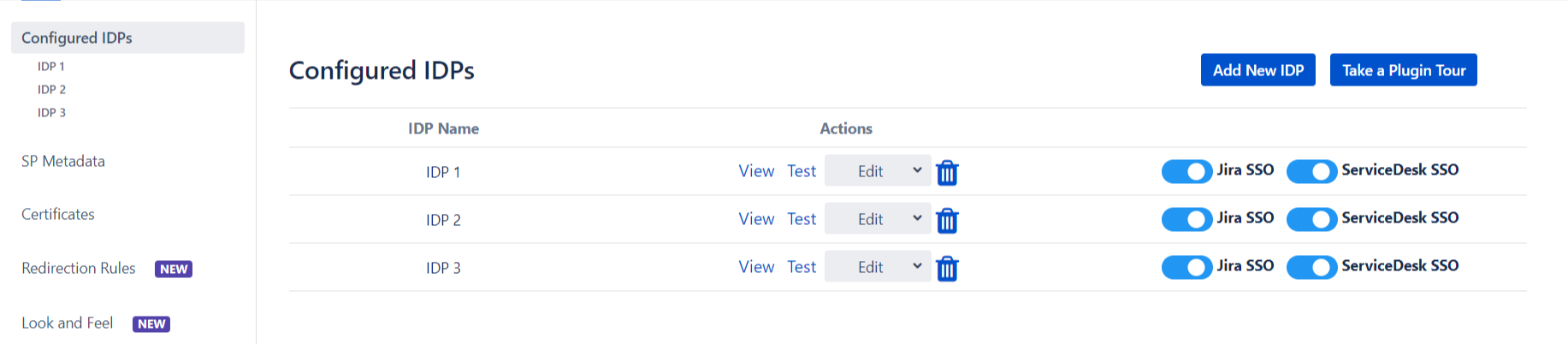

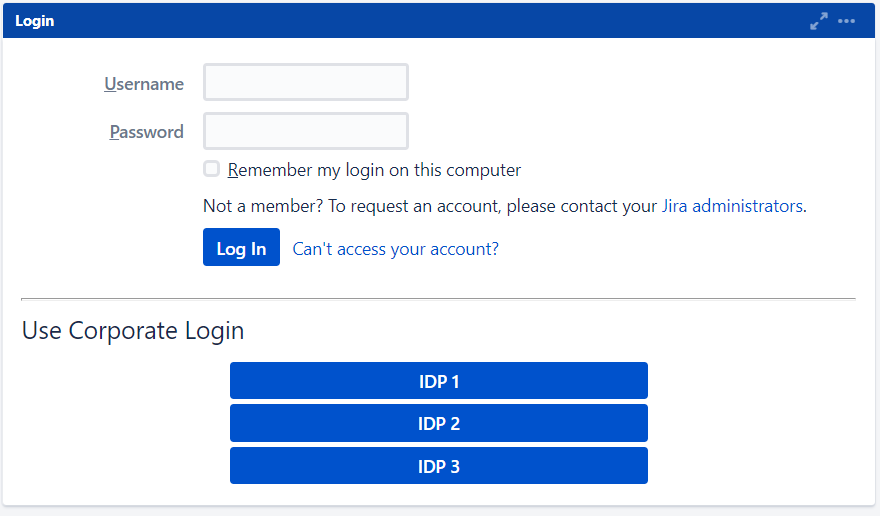

Konfigurieren Sie mehrere Identitätsanbieter

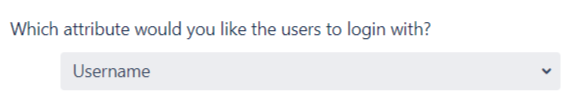

Wenn sich ein Benutzer bei Confluence anmeldet, wird eines der vom IDP eingehenden Daten/Attribute des Benutzers verwendet, um den Benutzer in Confluence zu durchsuchen. Dies wird verwendet, um den Benutzer in Confluence zu erkennen und ihn bei demselben Konto anzumelden.

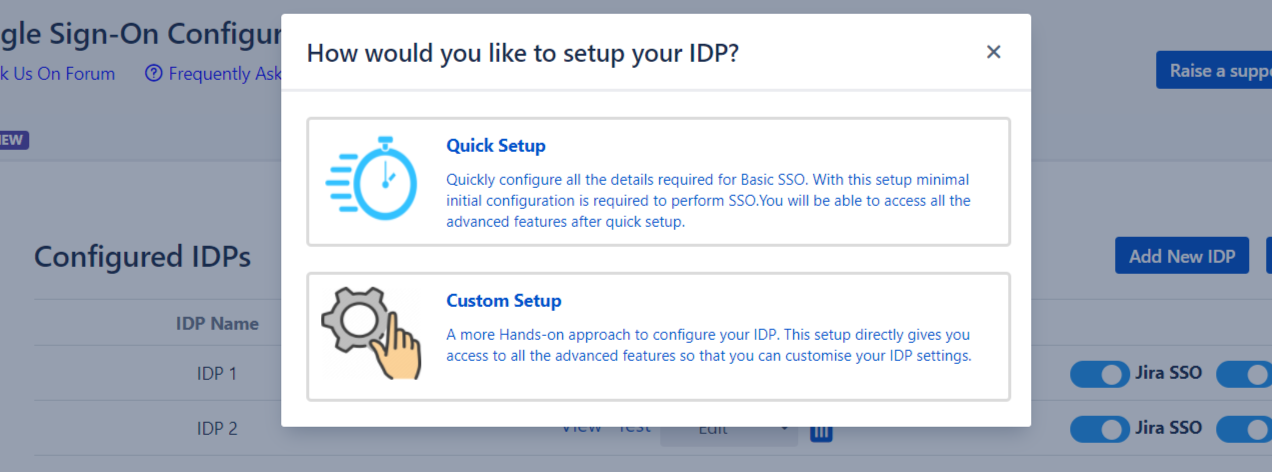

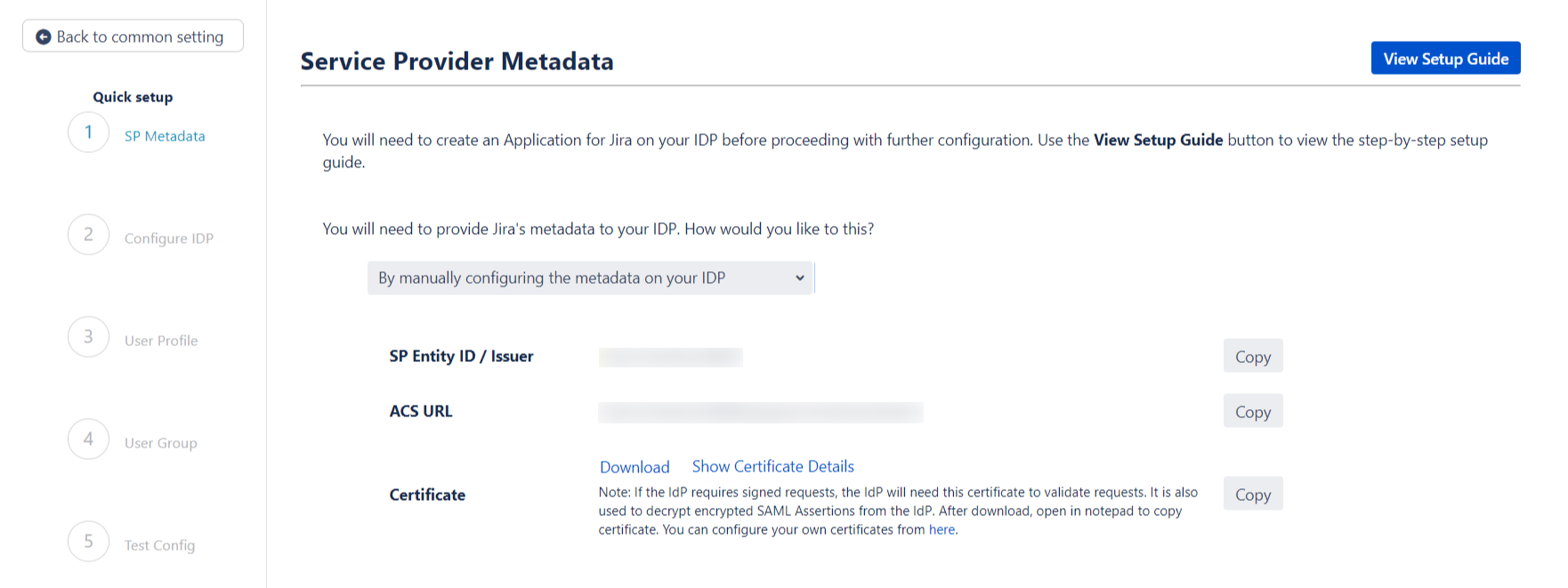

Mit der Quick-Setup-Methode können Sie die SP-Metadaten ab dem ersten Schritt des Hinzufügens eines IDP abrufen. Die Schritte zum Starten der Schnelleinrichtung sind unten aufgeführt:

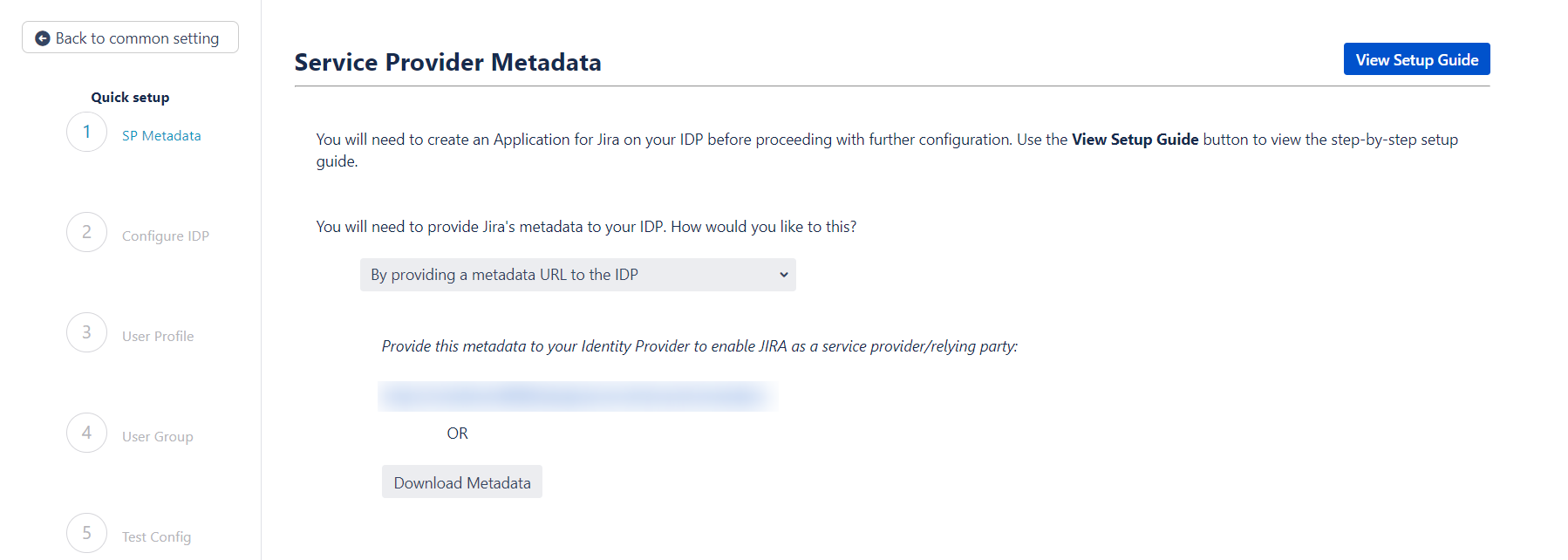

Nachdem Sie die oben genannten Schritte ausgeführt haben, sehen Sie den ersten Schritt des Schnelleinrichtungsprozesses. In diesem Schritt geht es um die Einrichtung Ihres IDP.

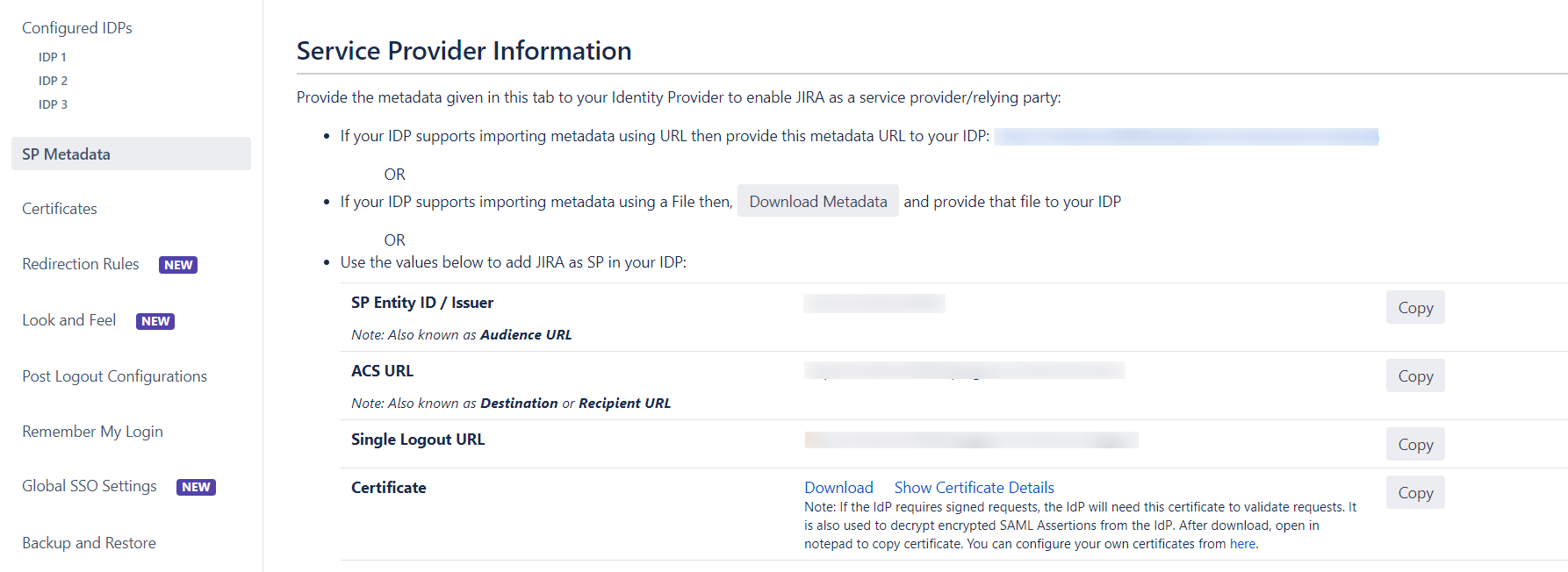

Hier finden Sie die Metadaten Ihres SP. Sie müssen diese Metadaten Ihrem IDP zur Verfügung stellen. Es gibt zwei Möglichkeiten, diese Metadaten zu Ihrem IDP hinzuzufügen.

Importieren Sie die Metadaten

Importieren Sie die Metadaten

Fügen Sie die Metadaten manuell hinzu

Fügen Sie die Metadaten manuell hinzuWenn Sie die Metadaten manuell hinzufügen möchten, können Sie wählen Durch manuelles Konfigurieren der Metadaten auf Ihrem IDP Folgende Informationen finden Sie hier. Diese Angaben müssen Ihrem IDP mitgeteilt werden

Der nächste Schritt des Quick Setup-Ablaufs befasst sich mit der Einrichtung von IDP-Metadaten auf SP. Wir werden dies im nächsten Abschnitt der Einrichtungsanleitung aufgreifen.

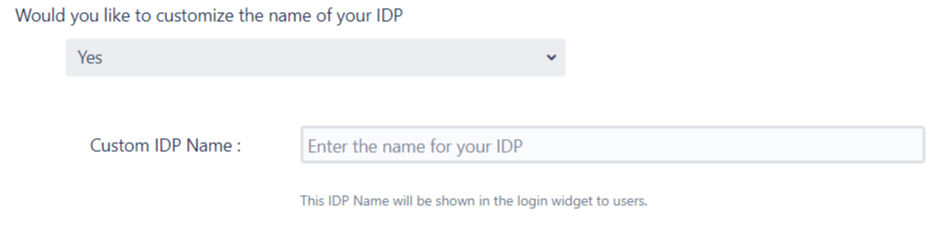

Wenn Sie sich dafür entschieden haben, Ihren IDP über den Quick-Setup-Ablauf hinzuzufügen, haben Sie den ersten Schritt bereits abgeschlossen, nämlich das Hinzufügen von SP-Metadaten zu Ihrem IDP. Jetzt können Sie mit dem zweiten Schritt der Schnelleinrichtungsmethode fortfahren

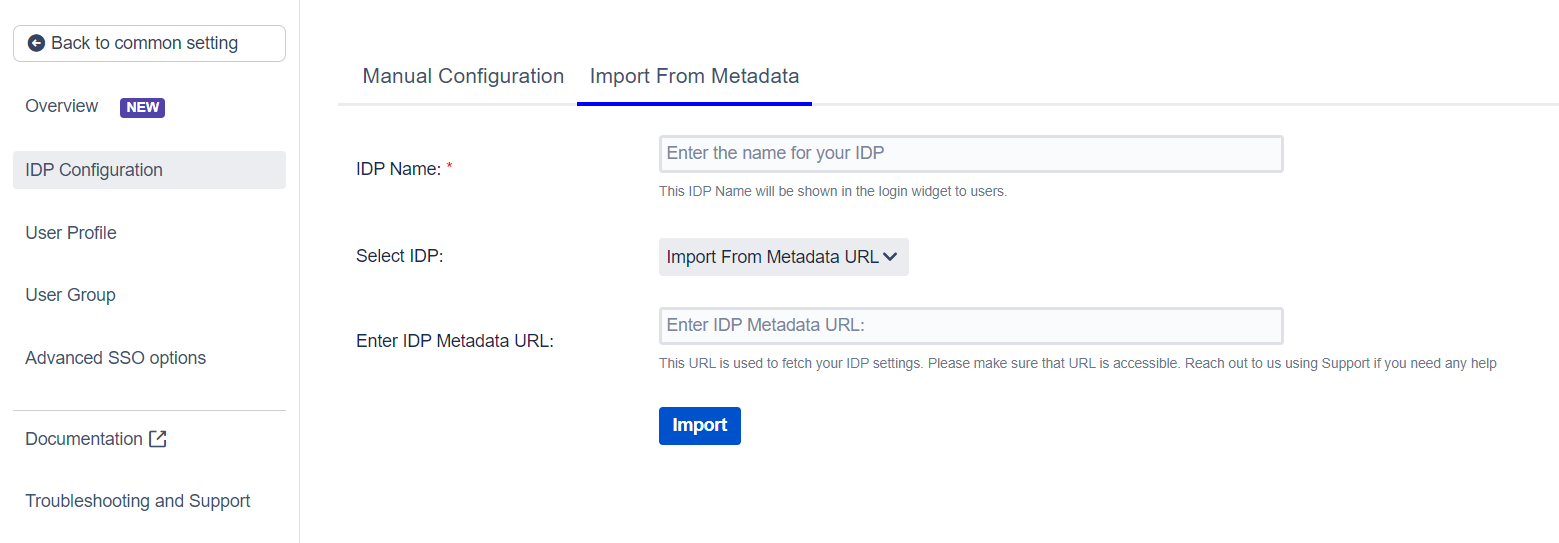

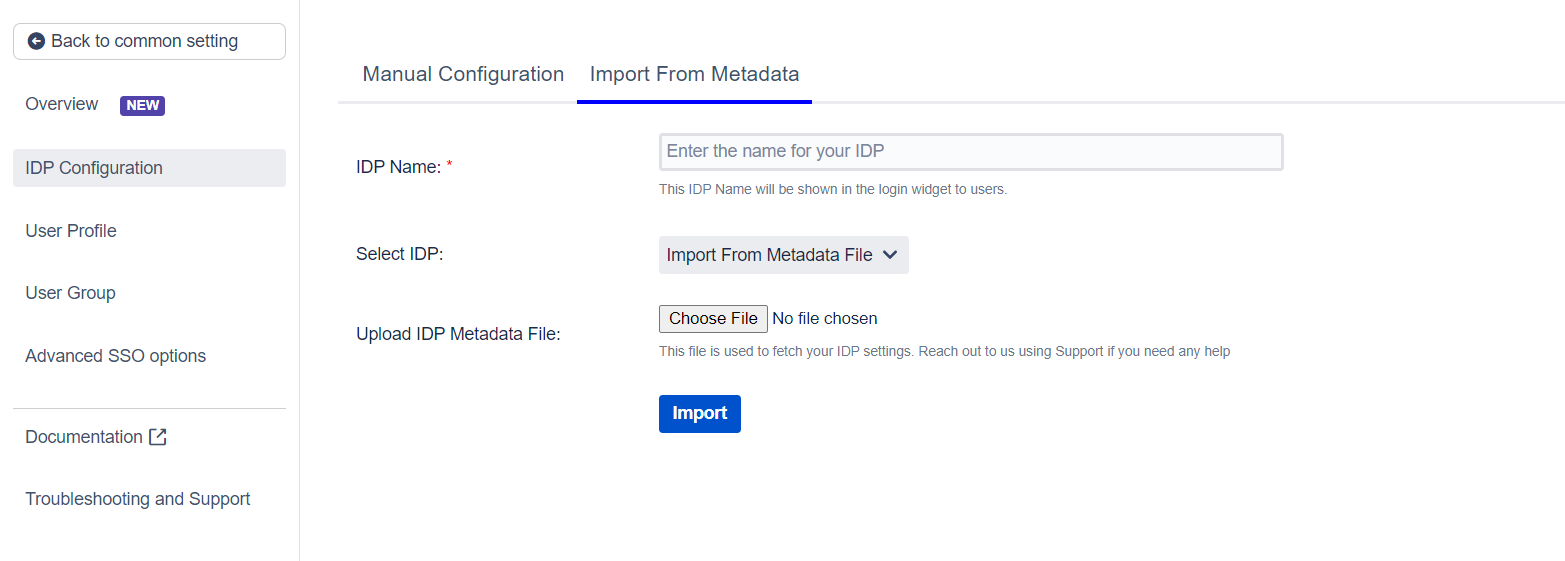

In diesem Schritt fügen Sie Ihre IDP-Metadaten hinzu.

Benutzerdefinierter IDP-Name

Benutzerdefinierter IDP-Name

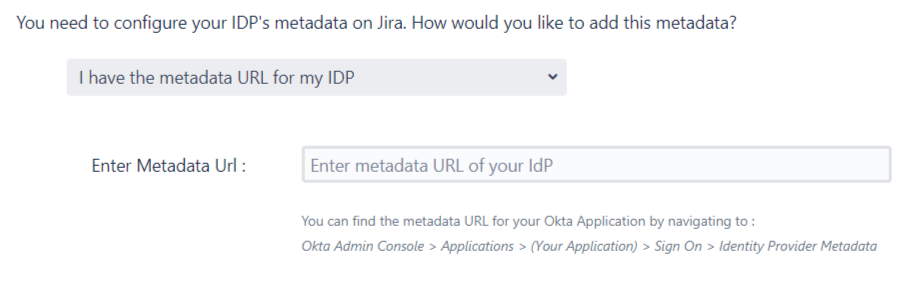

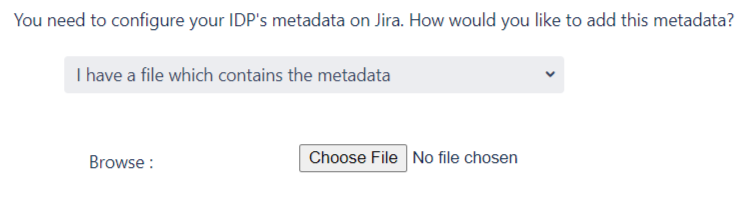

Hinzufügen der IDP-Metadaten

Hinzufügen der IDP-MetadatenEs gibt drei Möglichkeiten, wie Sie Ihre IDP-Metadaten hinzufügen können. Verwenden Sie das Dropdown-Menü, um eine der folgenden Methoden auszuwählen:

Fügen Sie Ihre Metadaten-URL hinzu Geben Sie die Metadaten-URL ein Feld.

Verwenden Sie das Wählen Sie Datei Klicken Sie auf die Schaltfläche, um nach Ihrer Metadatendatei zu suchen.

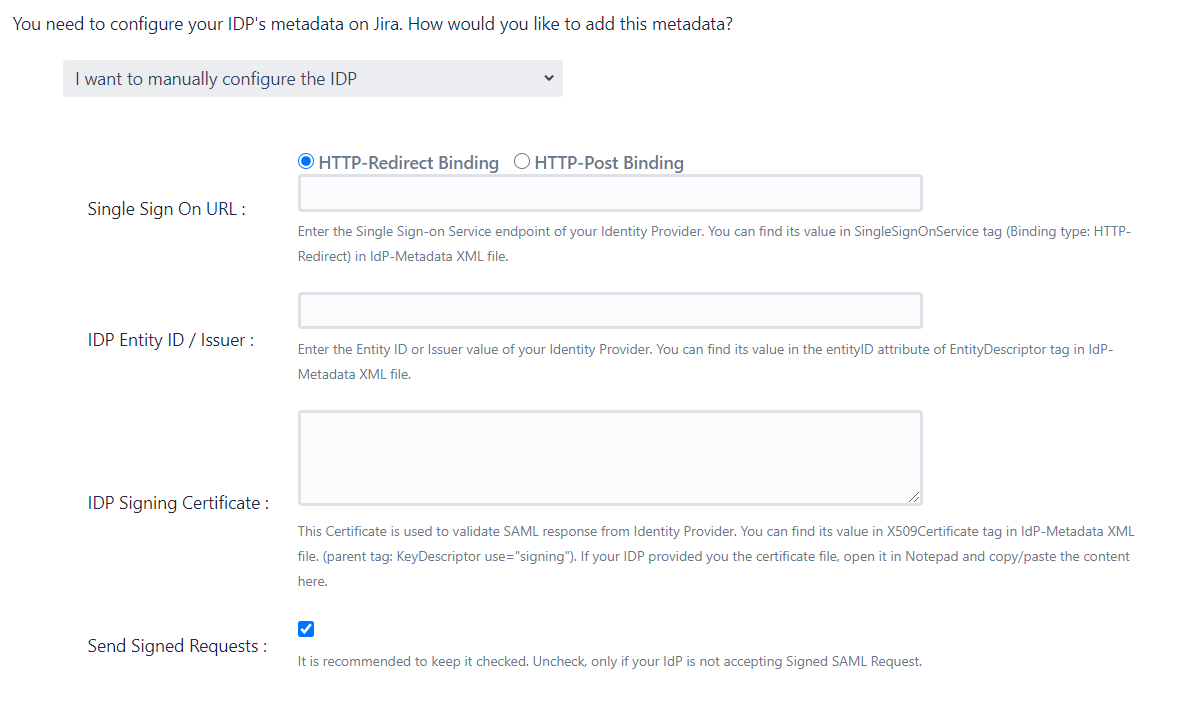

Um den IDP manuell zu konfigurieren, benötigen Sie die folgenden Details aus den Metadaten Ihres IDP.

Nachdem Sie die IDP-Metadaten hinzugefügt haben, klicken Sie auf Speichern. Wenn der IDP erfolgreich hinzugefügt wurde, wird ein angezeigt Attribute testen und abrufen Taste. Klicken Sie auf diese Schaltfläche, um zu testen, ob der IDP erfolgreich hinzugefügt wurde.

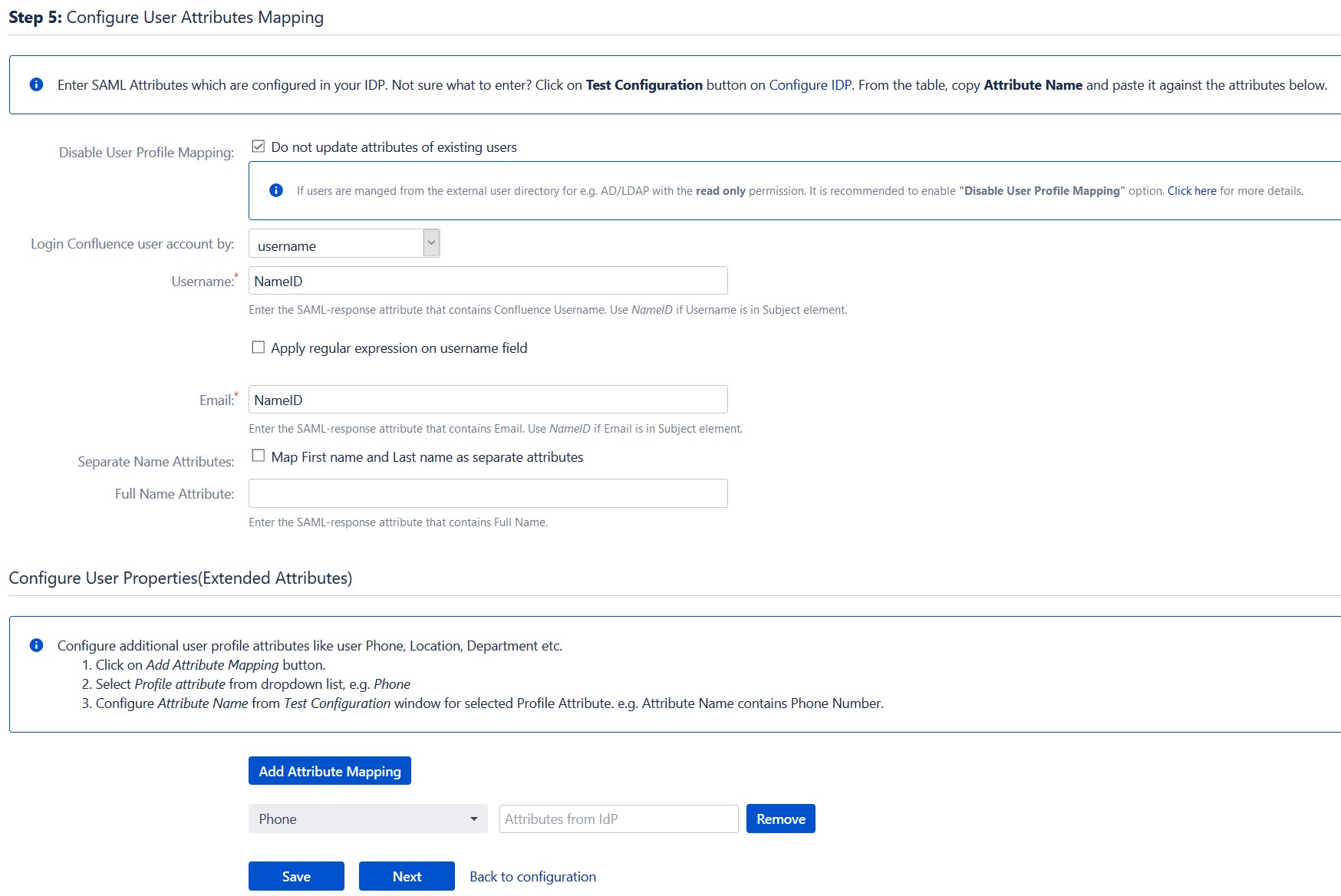

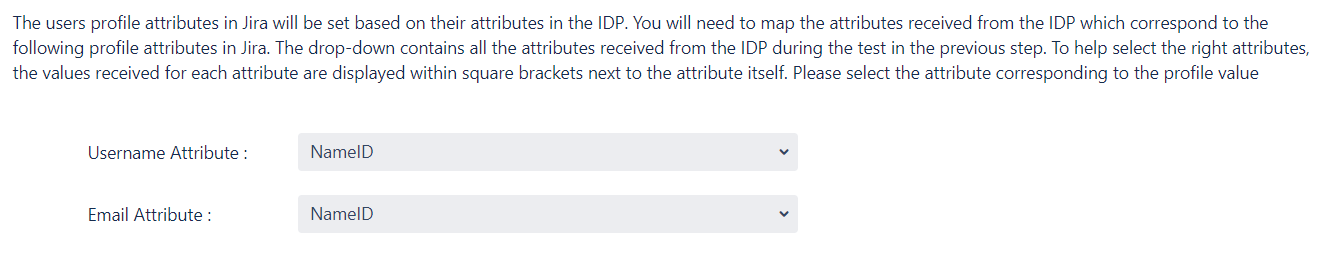

In diesem Schritt richten Sie grundlegende Benutzerprofilattribute für Ihren SP ein

Passend zu einem Benutzer

Passend zu einem Benutzer

Profilattribute festlegen

Profilattribute festlegen

Wenn Sie vorhaben, Ihr IDP-Setup von Anfang an anzupassen, finden Sie die Metadaten im SP-Metadaten. Hier finden Sie die Metadaten Ihres SP. Sie müssen diese Metadaten Ihrem IDP zur Verfügung stellen. Es gibt mehrere Möglichkeiten, diese Metadaten zu Ihrem IDP hinzuzufügen:

Importieren Sie die Metadaten

Importieren Sie die MetadatenAbhängig davon, wie Ihr IDP die Metadaten akzeptiert, können Sie entweder die Metadaten-URL angeben oder die verwenden Metadaten herunterladen Klicken Sie auf die Schaltfläche, um eine entsprechende XML-Datei herunterzuladen.

Fügen Sie die Metadaten manuell hinzu

Fügen Sie die Metadaten manuell hinzuWenn Sie die Metadaten manuell hinzufügen möchten, finden Sie in diesem Abschnitt die folgenden Informationen. Diese Angaben müssen Ihrem IDP mitgeteilt werden.

Mit dem benutzerdefinierten Setup-Ablauf können Sie in den gesamten Satz an Konfigurationen eintauchen, die wir zum Hinzufügen eines SAML-Identitätsanbieters bereitstellen. Die Schritte zum Konfigurieren eines IDP mithilfe der Option „Benutzerdefiniertes Setup“ sind:

IDP-Metadaten hinzufügen

IDP-Metadaten hinzufügenMit den Informationen, die Sie von Ihrem IDP-Team erhalten haben, können Sie die IDP-Einstellungen auf drei Arten konfigurieren:

Nach Metadaten-URL

Nach Metadaten-URL

Durch Hochladen einer Metadaten-XML-Datei

Durch Hochladen einer Metadaten-XML-Datei

Manuelle Konfiguration

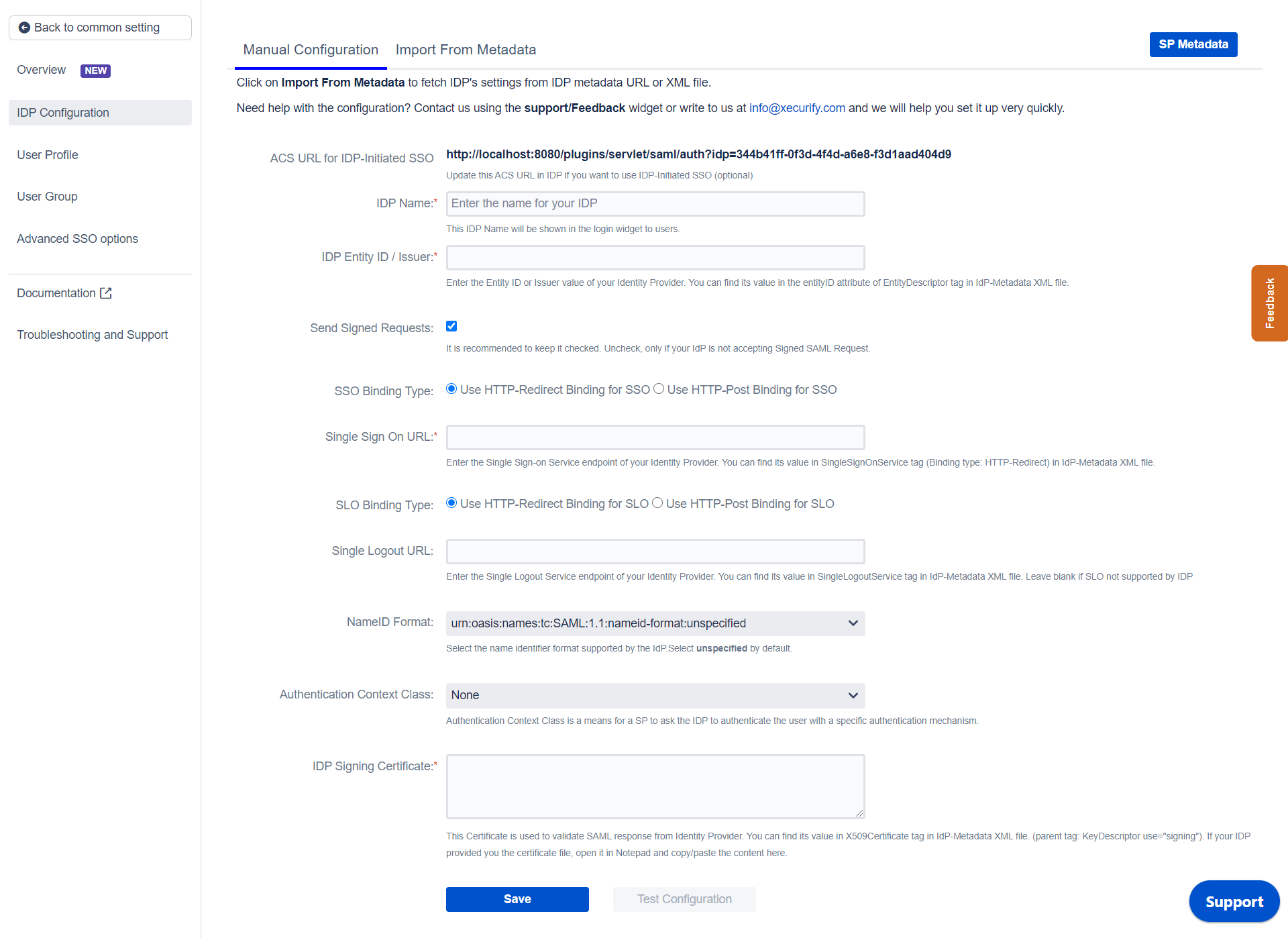

Manuelle KonfigurationGehen Sie zu Manuelle Konfiguration Registerkarte und geben Sie die folgenden Details ein:

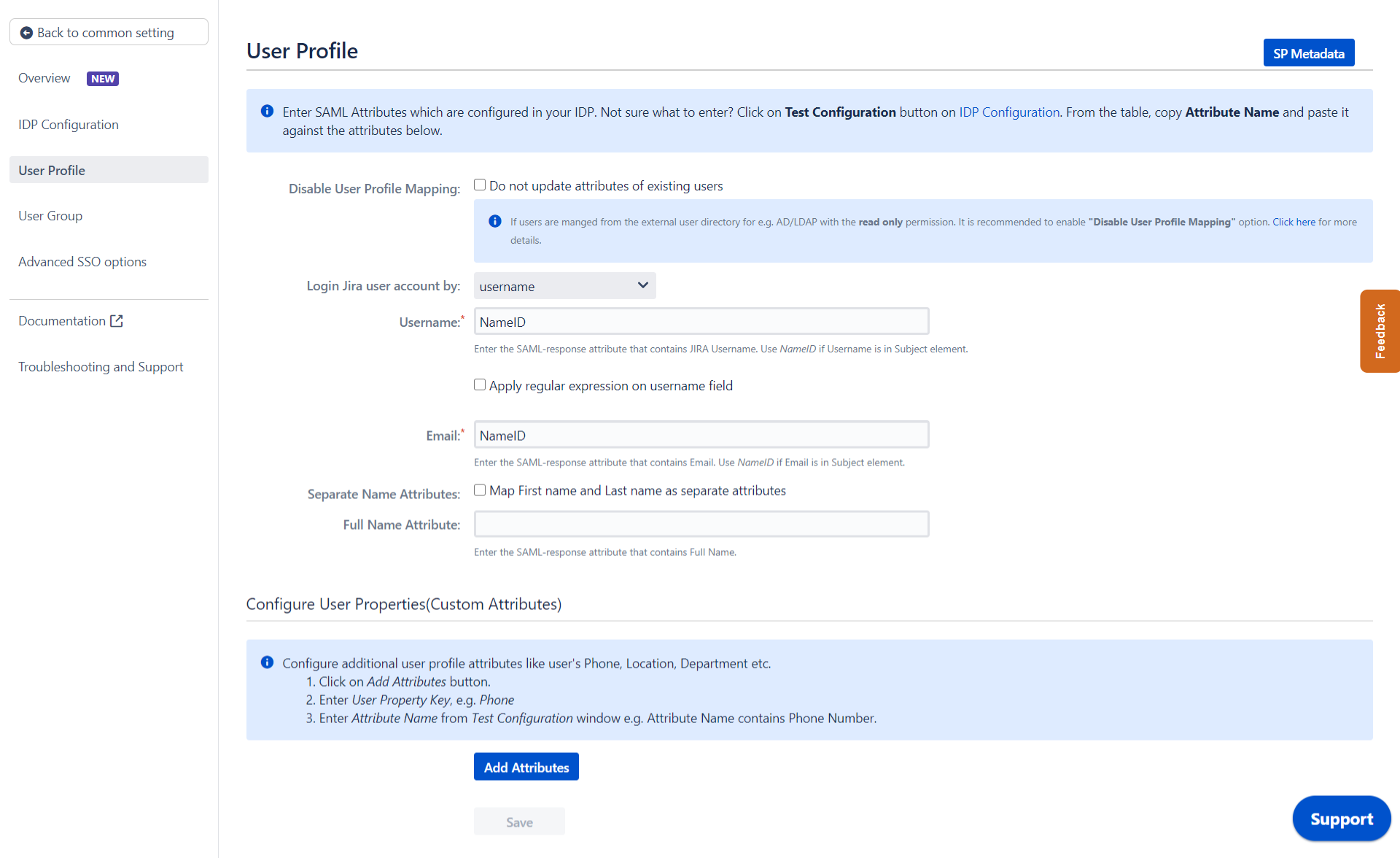

Als nächstes richten wir Benutzerprofilattribute für Jira ein. Die Einstellungen hierfür finden Sie im Benutzerprofil .

Wenn sich der Benutzer bei Jira anmeldet, wird eines der vom IDP eingehenden Daten/Attribute des Benutzers verwendet, um den Benutzer in Jira zu suchen. Dies wird verwendet, um den Benutzer in Jira zu erkennen und ihn bei demselben Konto anzumelden.

Sie können es mit den folgenden Schritten konfigurieren:

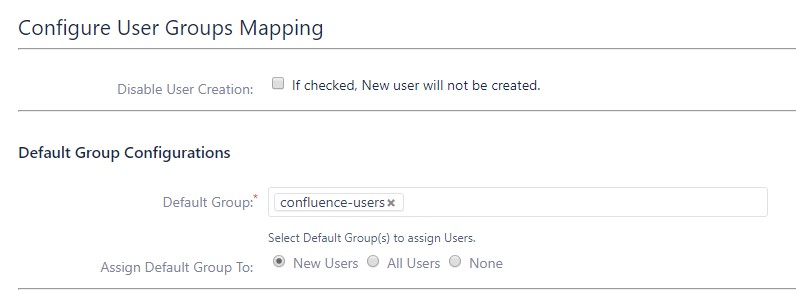

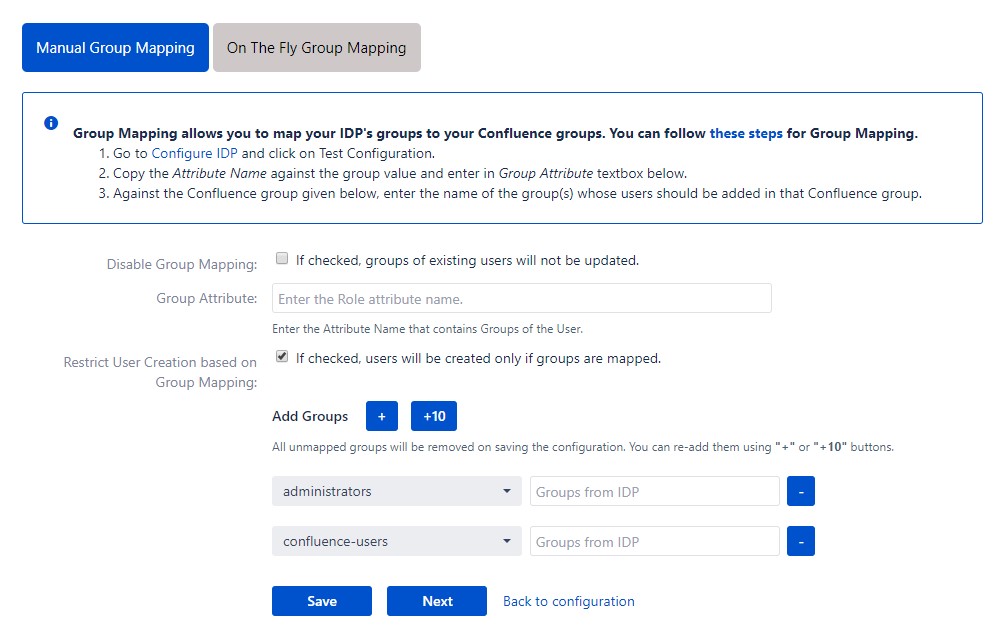

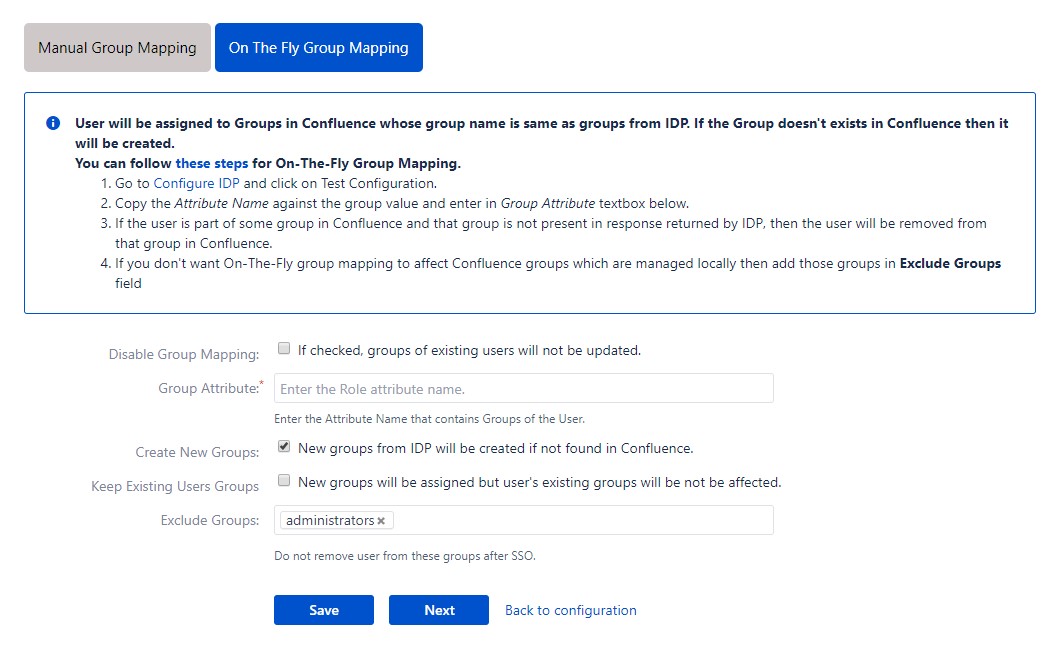

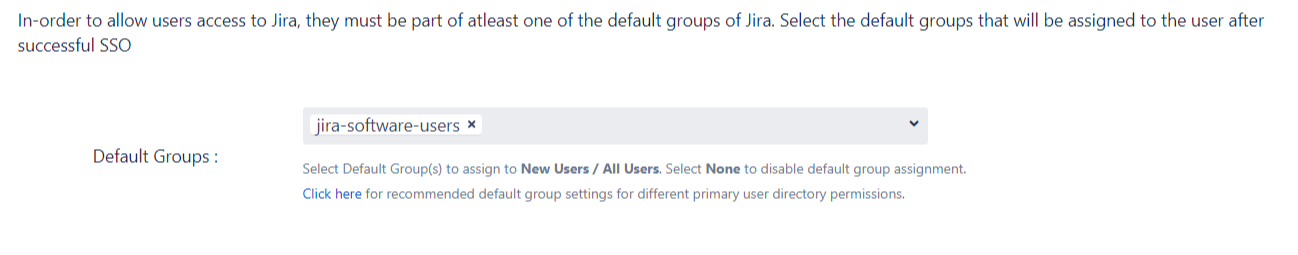

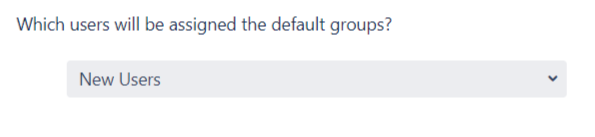

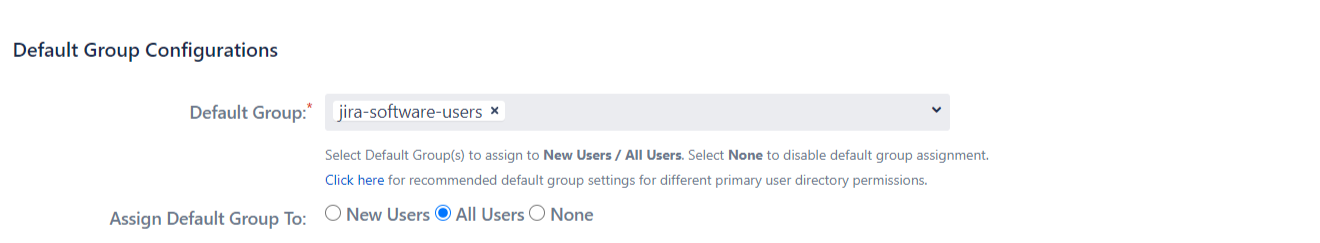

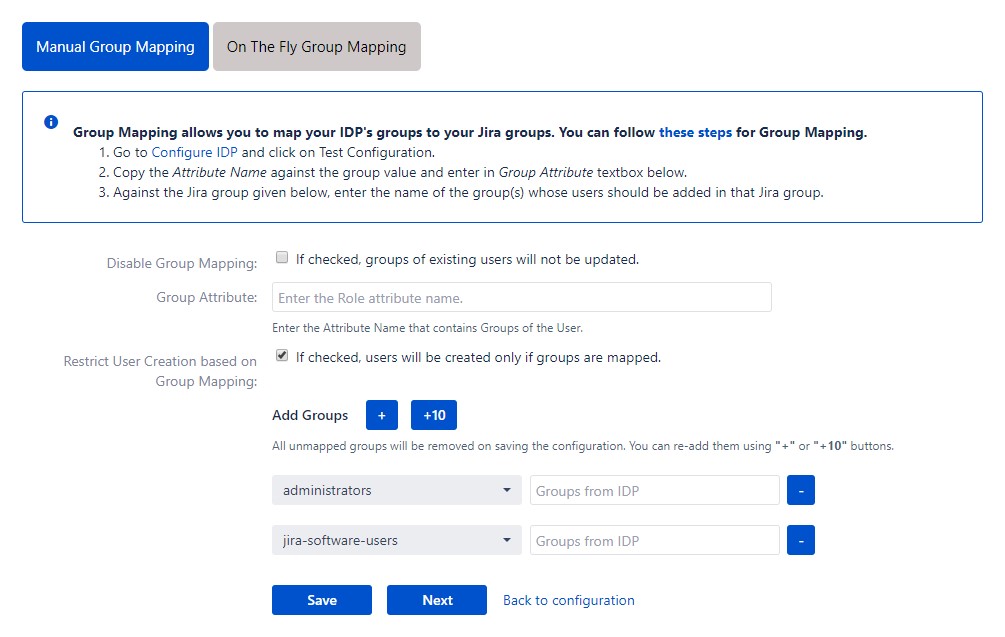

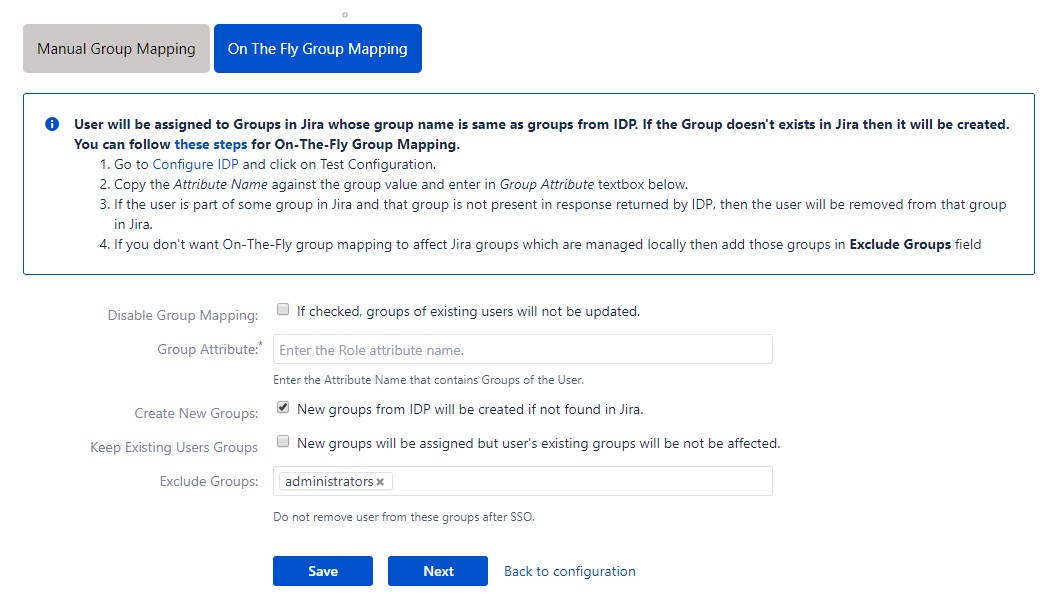

Jetzt richten wir Benutzergruppenattribute für Jira ein. Sie können die auf IDP vorhandenen Benutzergruppen in Ihrem SP replizieren. Dafür gibt es mehrere Möglichkeiten.

Wenn Sie etwas suchen, das Sie nicht finden können, schreiben Sie uns bitte eine E-Mail an info@xecurify.com