Suchergebnisse :

×Die Fisheye/Crucible SAML-App bietet die Möglichkeit, SAML Single Sign On für Fisheye/Crucible-Software zu aktivieren. Die Fisheye/Crucible-Software ist mit allen SAML-Identitätsanbietern kompatibel. Hier gehen wir eine Anleitung zur Konfiguration von SSO zwischen Fisheye/Crucible und Ihrem Identitätsanbieter durch. Am Ende dieses Handbuchs sollten sich Benutzer Ihres Identitätsanbieters bei Fisheye/Crucible Software anmelden und registrieren können.

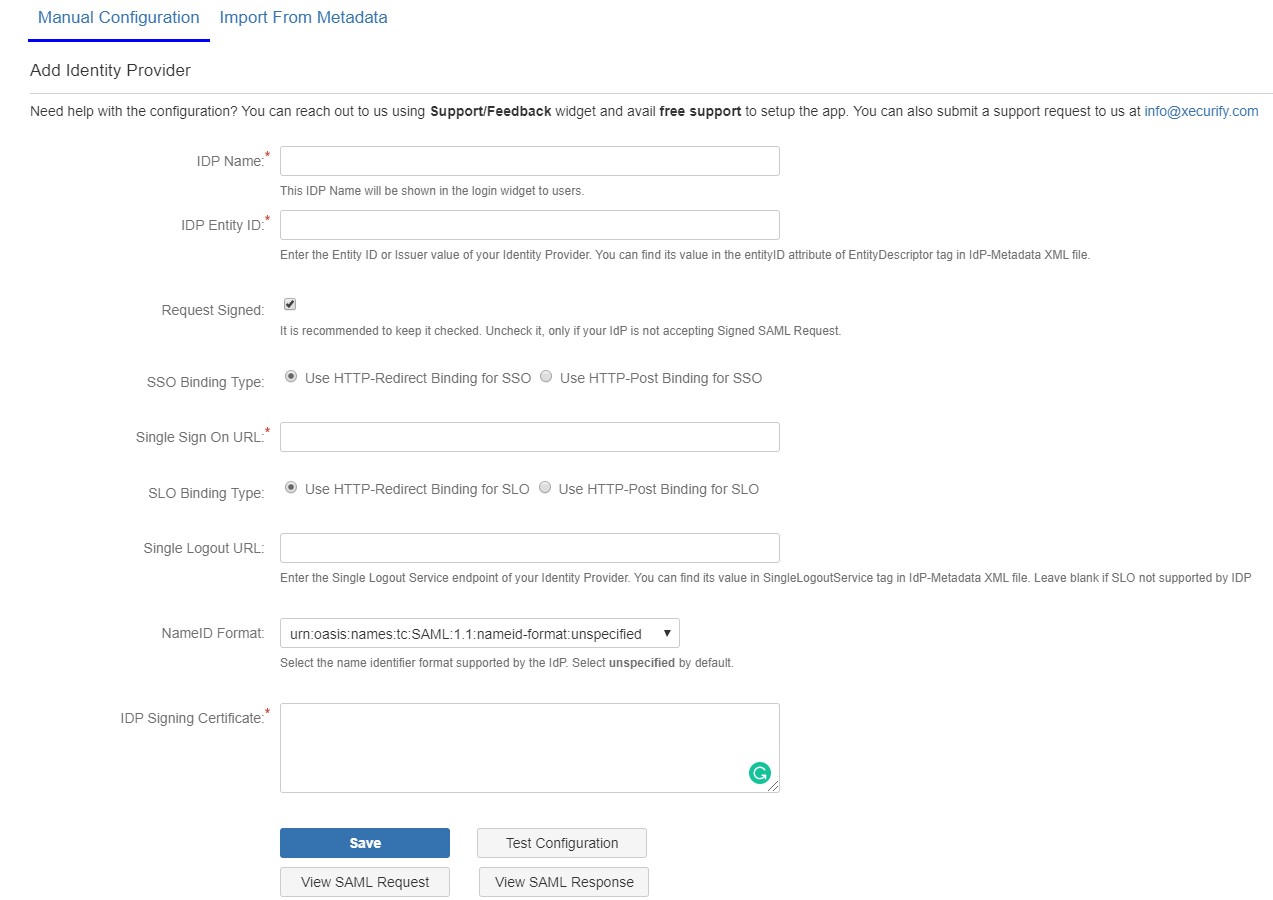

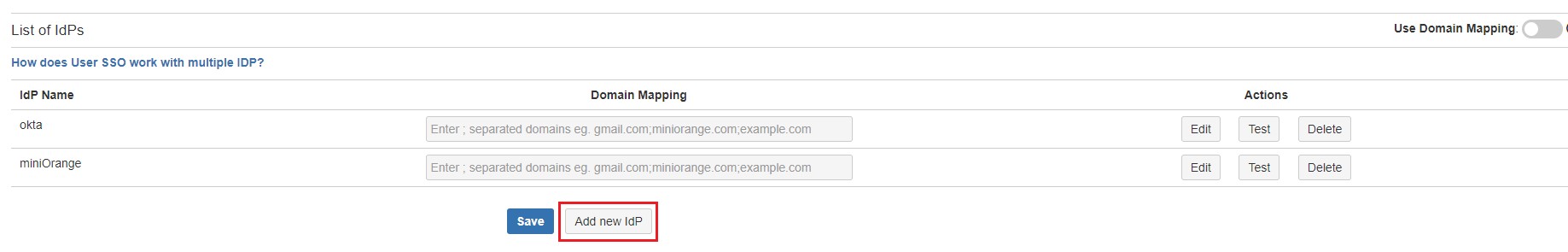

Um Ihren Identitätsanbieter (IDP) mit Fisheye/Crucible zu integrieren, benötigen Sie die folgenden Elemente:

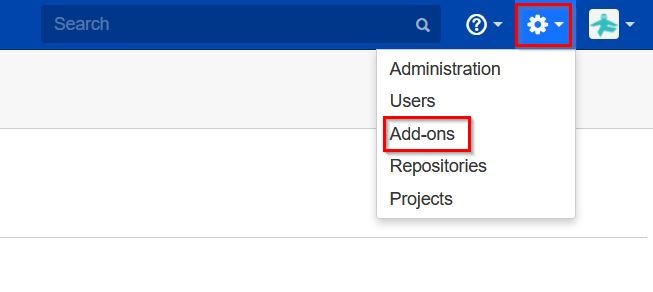

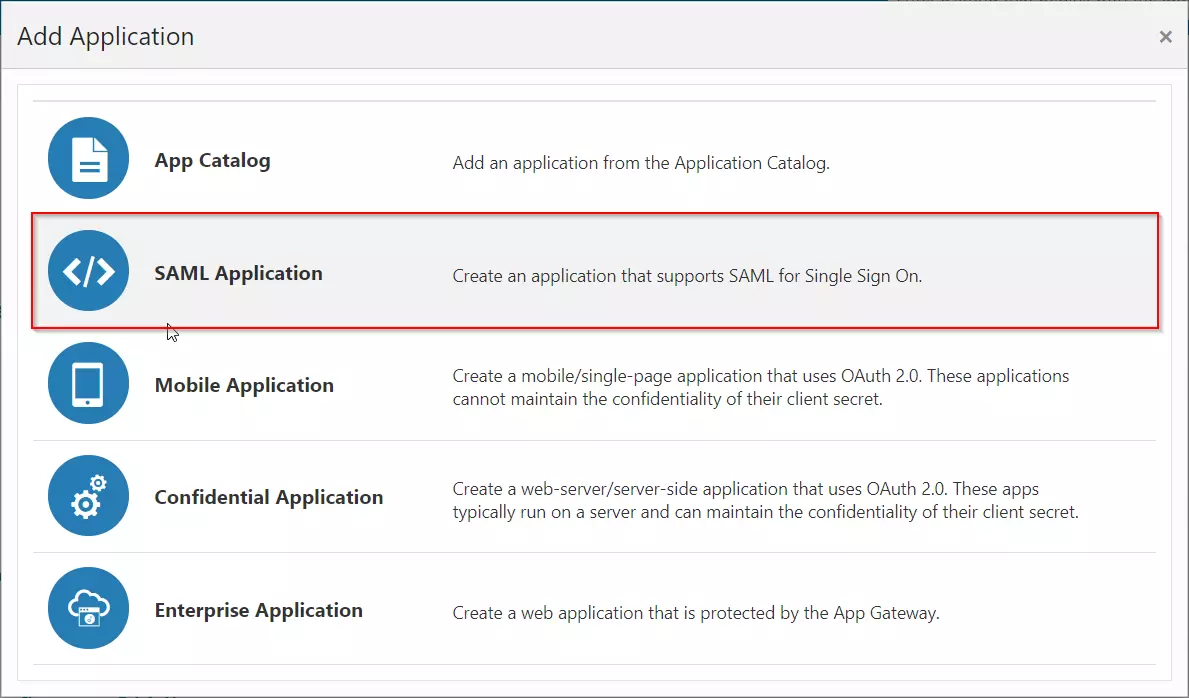

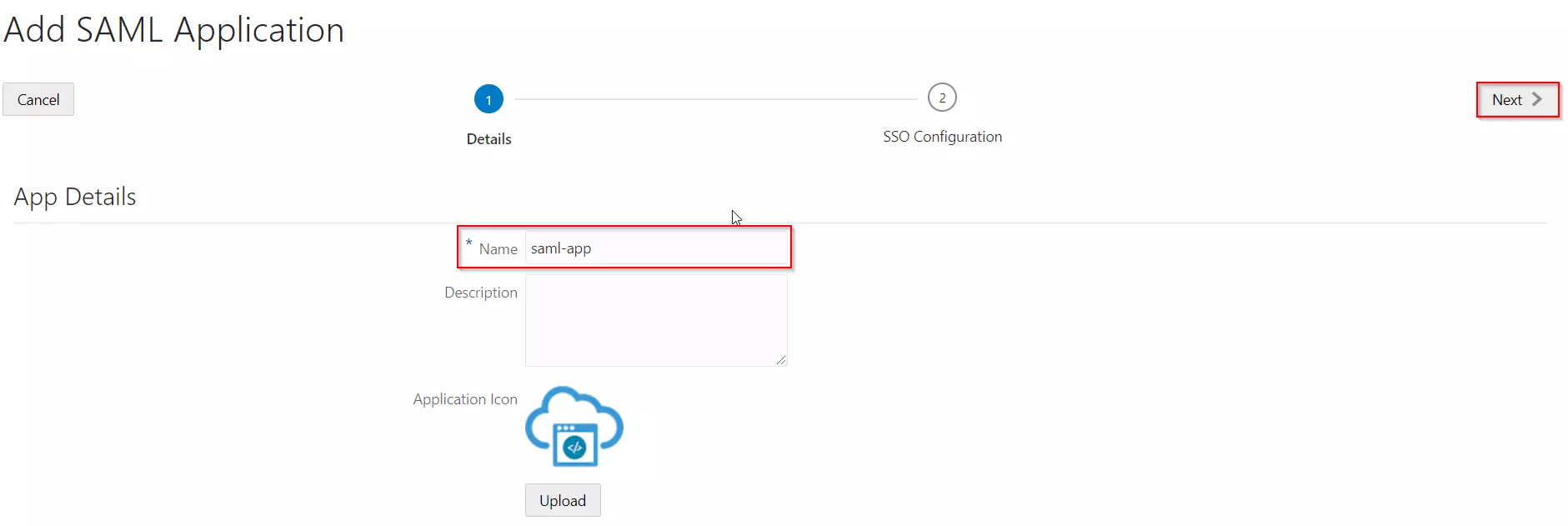

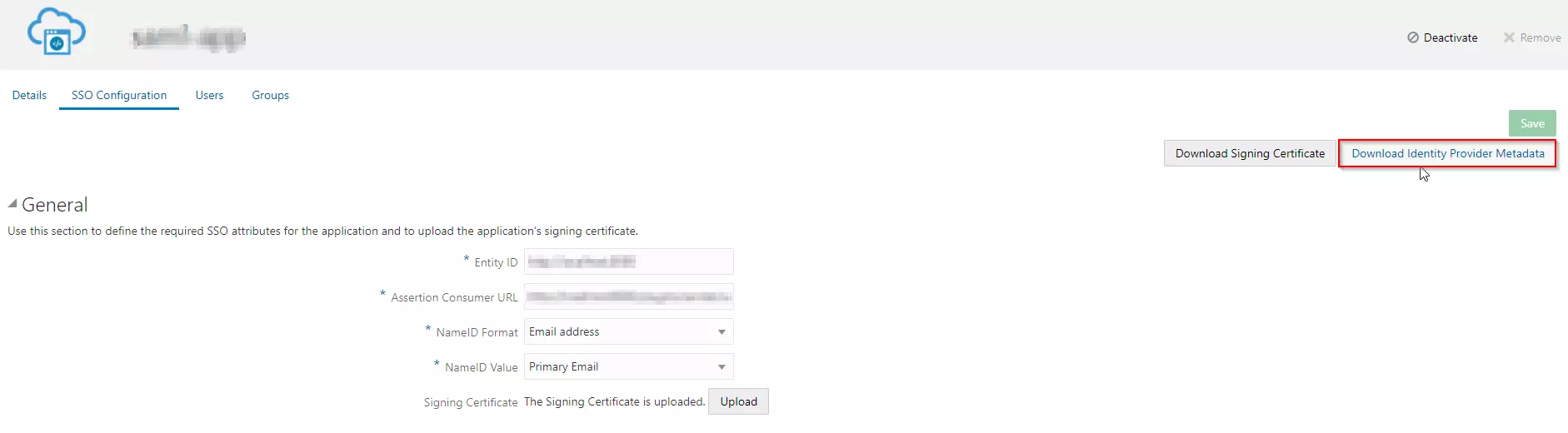

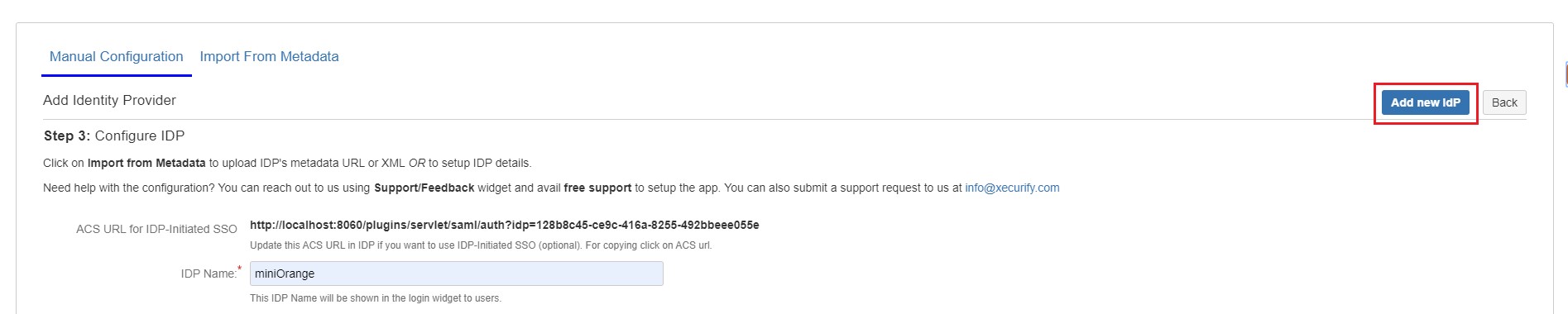

Führen Sie die folgenden Schritte aus, um Oracle Identity Cloud Service (IDCS) als Identitätsanbieter (IDP) zu konfigurieren.

Konfigurieren von Oracle Identity Cloud Service (IDCS) als IdP

Konfigurieren von Oracle Identity Cloud Service (IDCS) als IdP

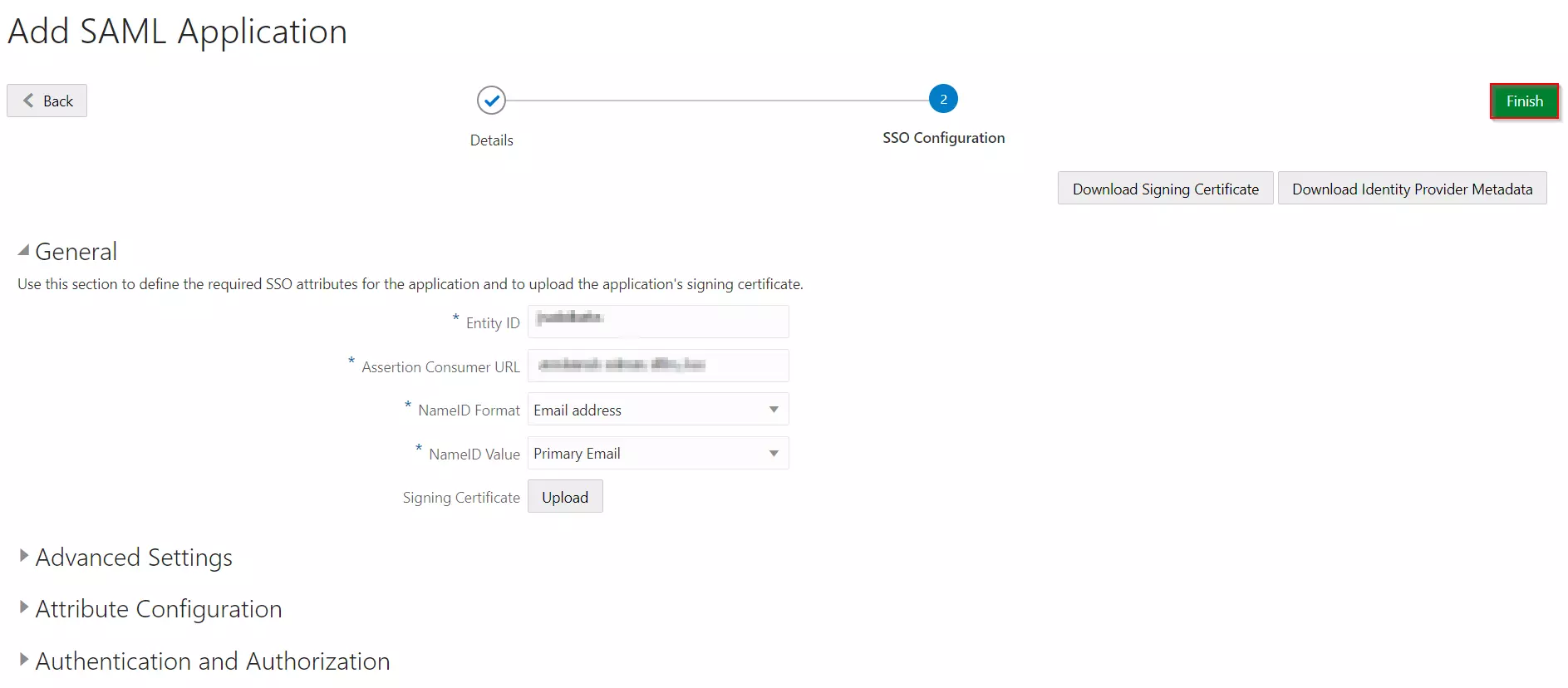

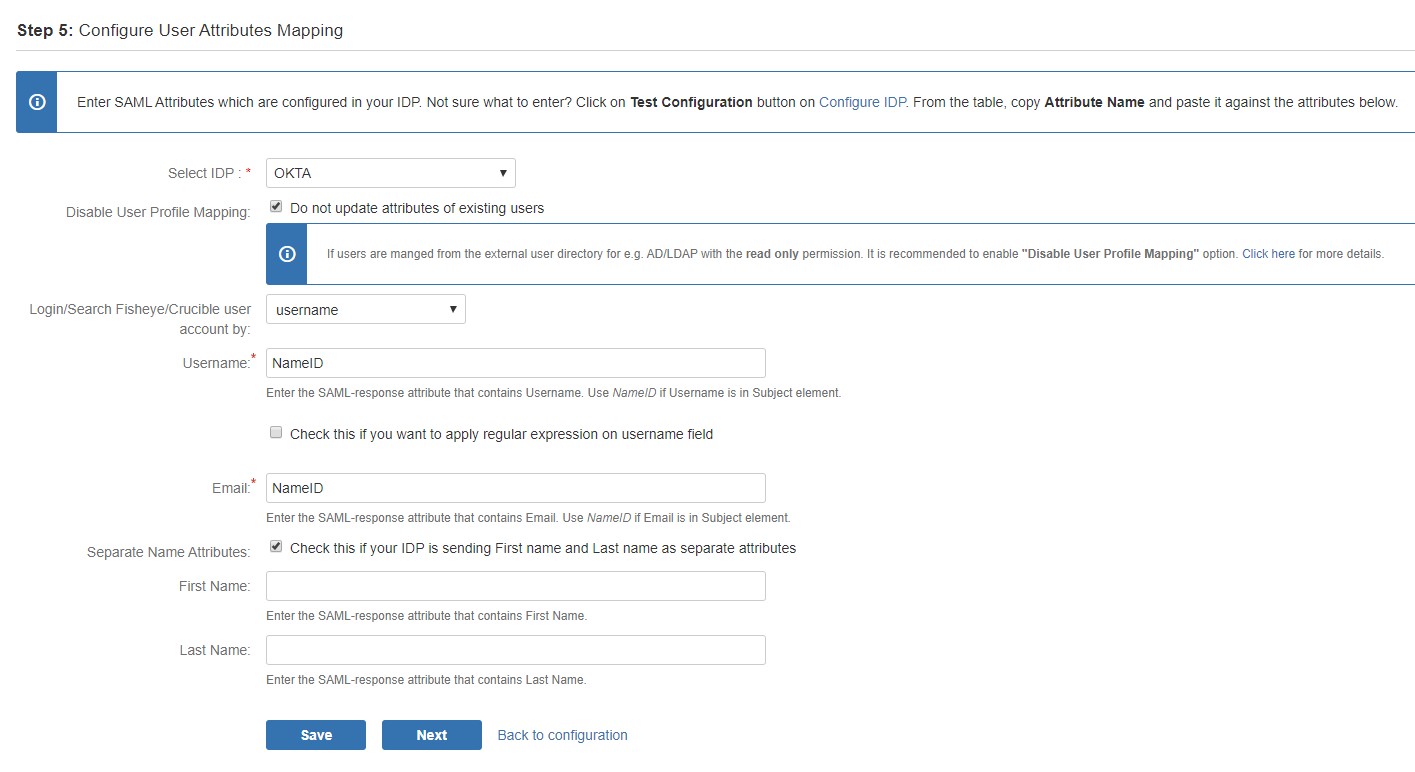

| Entitäts-ID | Enter SP-Entitäts-ID/Aussteller über die Registerkarte „Dienstanbieter-Metadaten“ des Moduls. |

| Assertions-Consumer-URL | Enter ACS-URL über die Registerkarte „Dienstanbieter-Metadaten“ des Moduls. |

| NameID-Format | Auswählen E-Mail-Adresse als NameID-Format aus der Dropdown-Liste. |

| NameID-Wert | Auswählen Erste Email als NameID-Wert aus der Dropdown-Liste. |

| Unterzeichnungszertifikat | Herunterladen Bescheinigung auf der Registerkarte „Dienstanbieter-Metadaten“ des Moduls. |

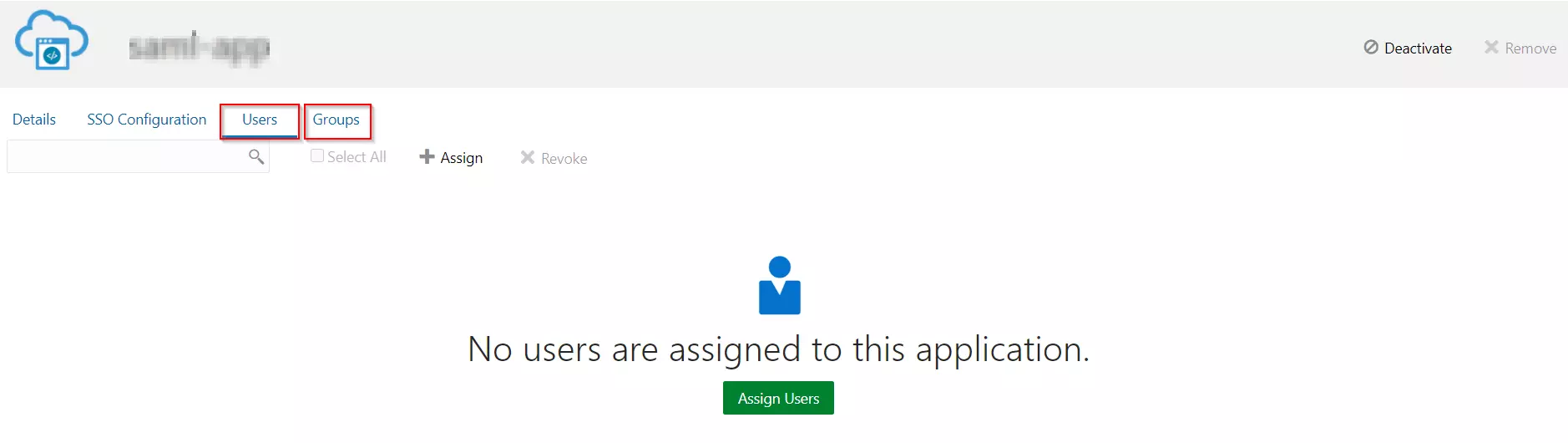

Gruppen/Personen zuweisen

Gruppen/Personen zuweisen

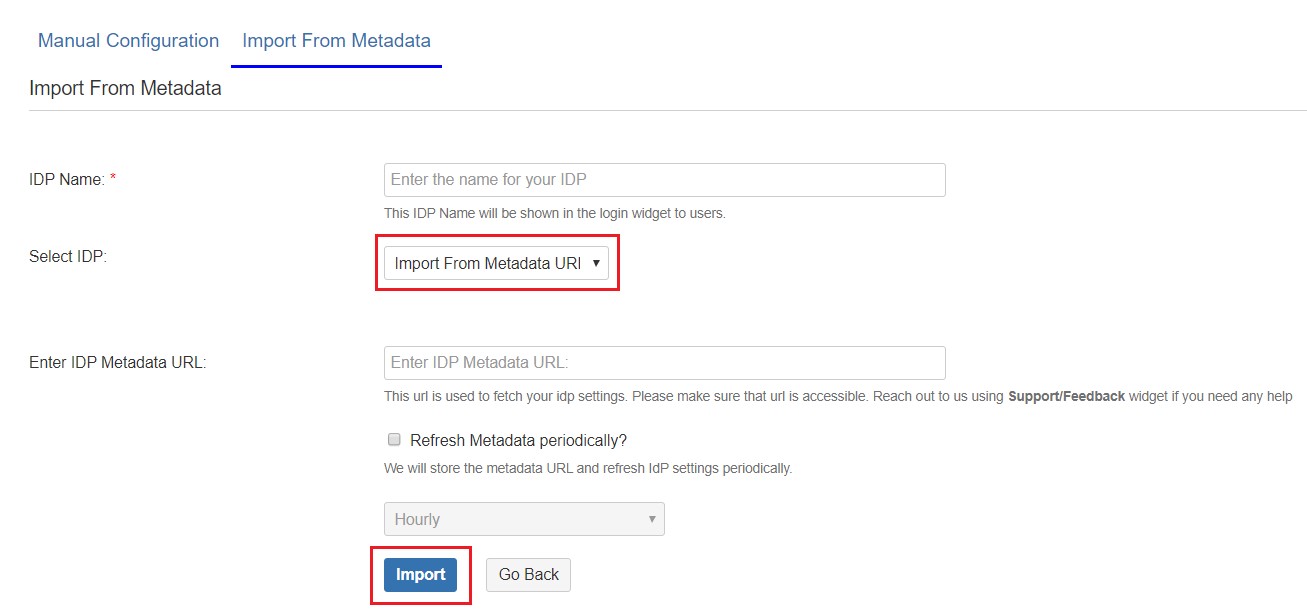

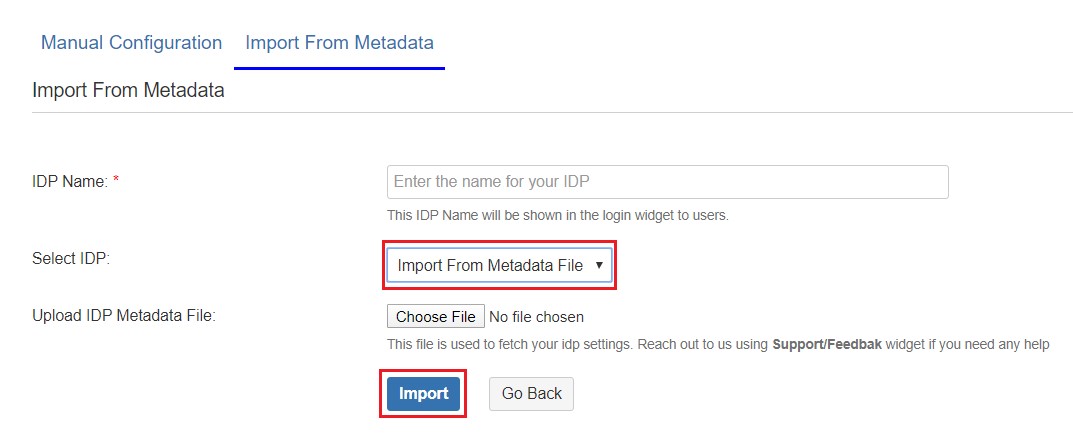

IDP-Metadaten importieren

IDP-Metadaten importieren

Wenn Sie etwas suchen, das Sie nicht finden können, schreiben Sie uns bitte eine E-Mail an info@xecurify.com