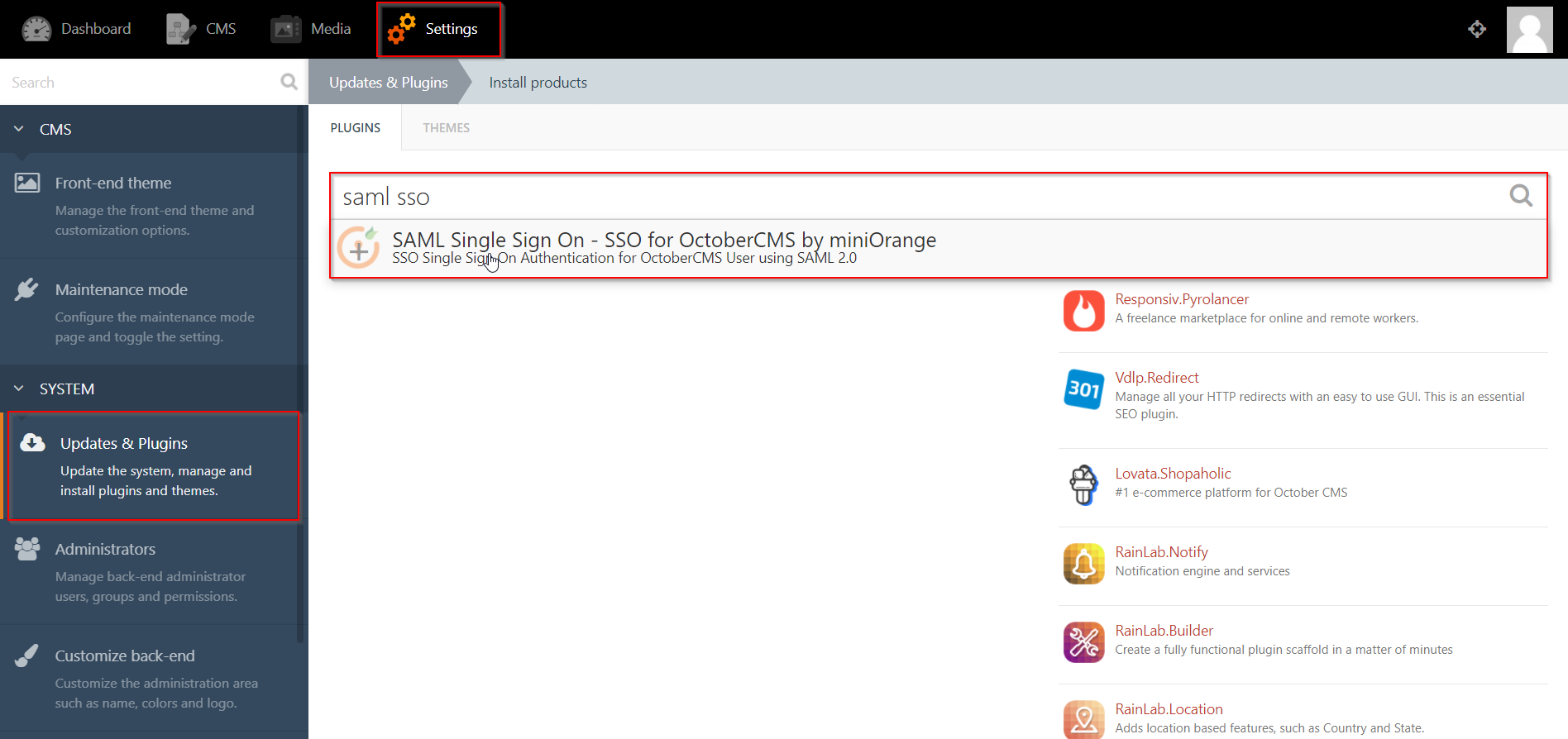

Suchergebnisse :

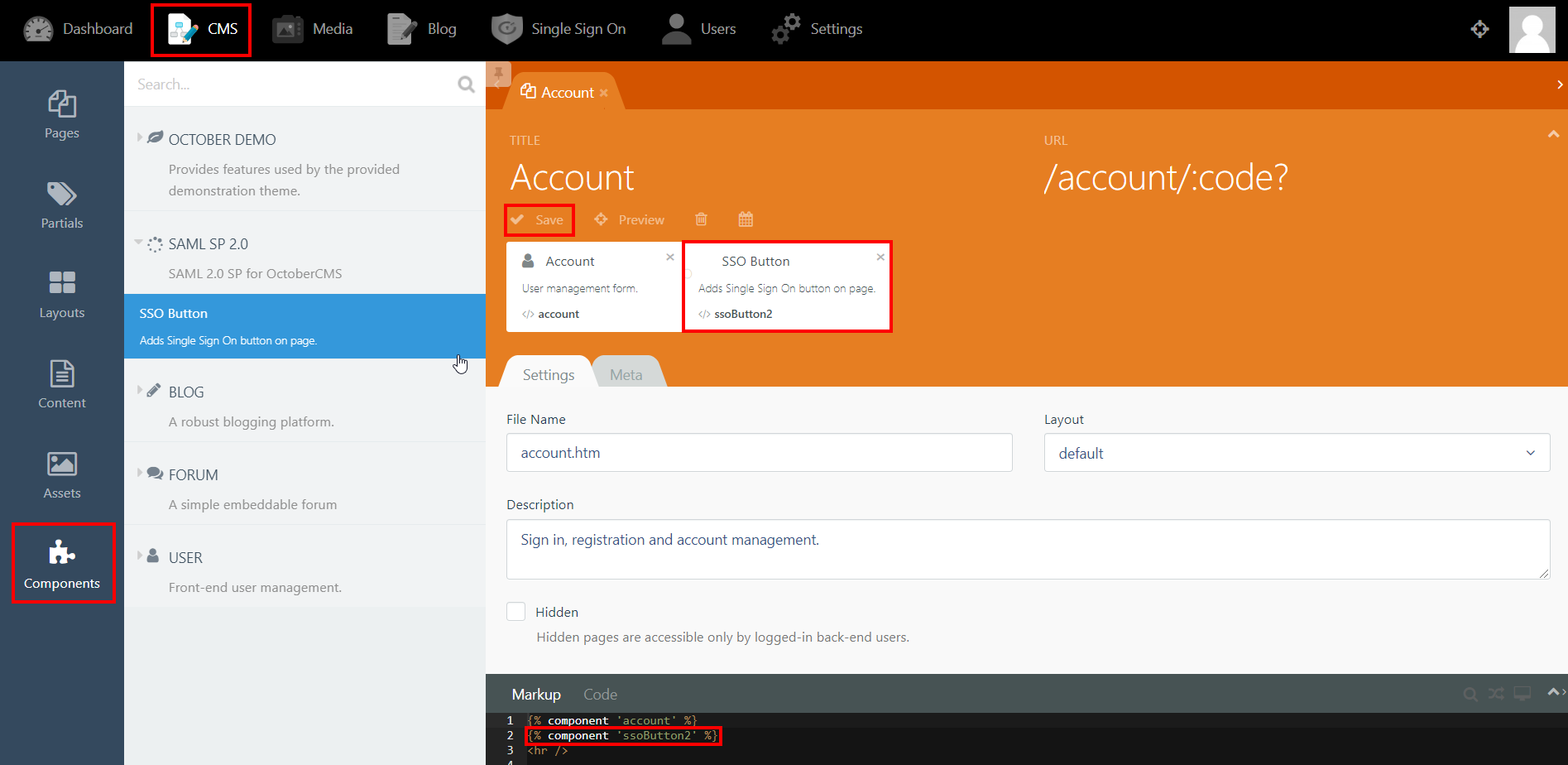

×Das Plugin „Single Sign-On (SSO)“ für Oktober-CMS bietet die Möglichkeit, SAML-Single-Sign-On (SSO) für Ihre CMS-Sites für Oktober zu aktivieren. Unser CMS-SSO-Plugin für Oktober ist mit allen SAML-kompatiblen Identitätsanbietern kompatibel. Hier gehen wir eine Schritt-für-Schritt-Anleitung durch, um SAML SSO zwischen der CMS-Site im Oktober und Ihrem Identitätsanbieter zu konfigurieren.

Um Ihren Identitätsanbieter (IDP) mit October CMS zu integrieren, benötigen Sie die folgenden Elemente:

Führen Sie die folgenden Schritte aus, um CA Identity Manager als Identitätsanbieter zu konfigurieren.

Voraussetzung:

Voraussetzung:

Um CA Identity Manager als IDP zu konfigurieren, benötigen Sie die Metadaten vom SAML-SSO-Plugin.

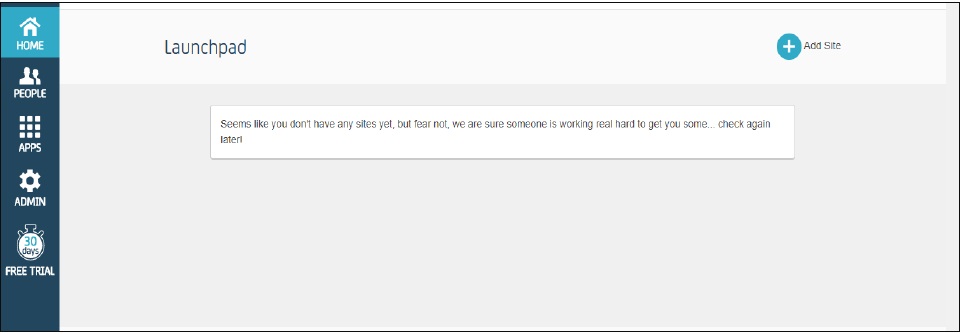

Als Administrator anmelden

Als Administrator anmelden

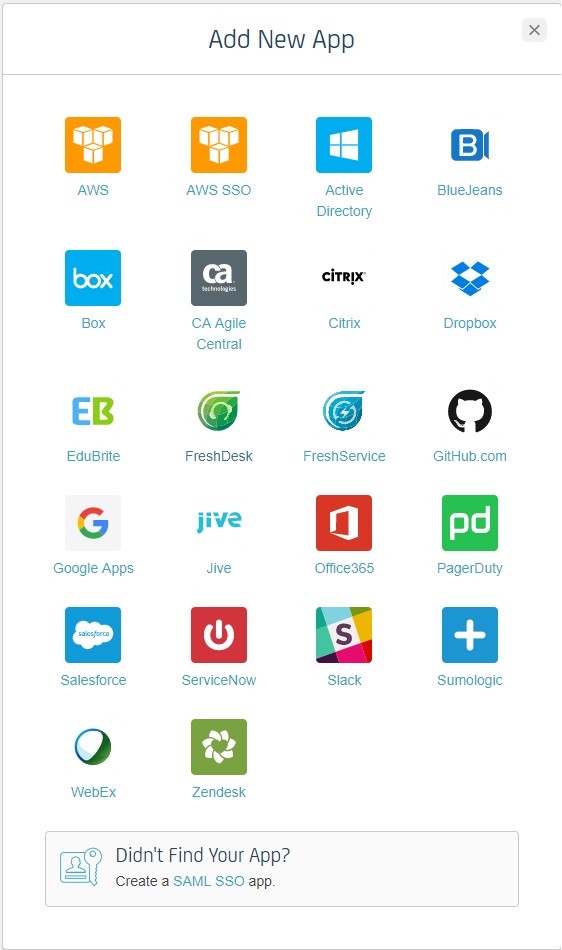

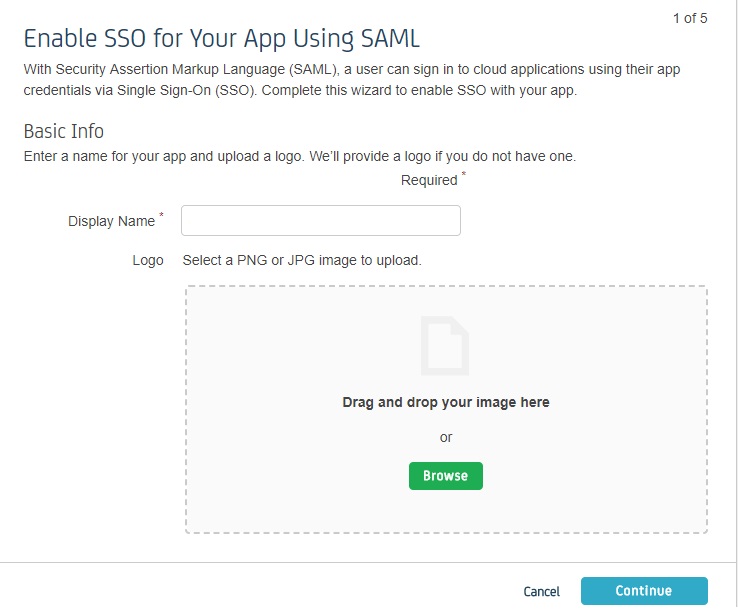

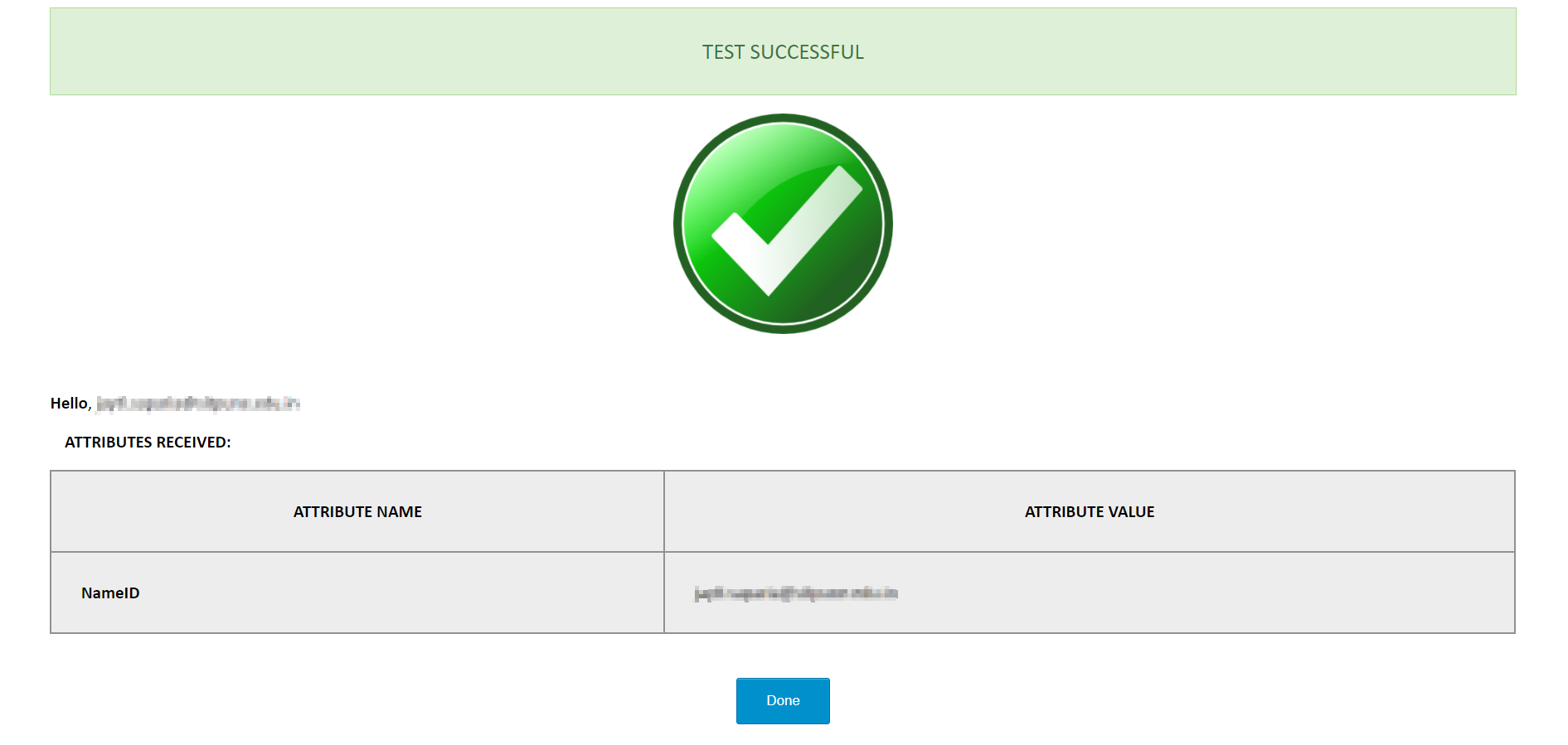

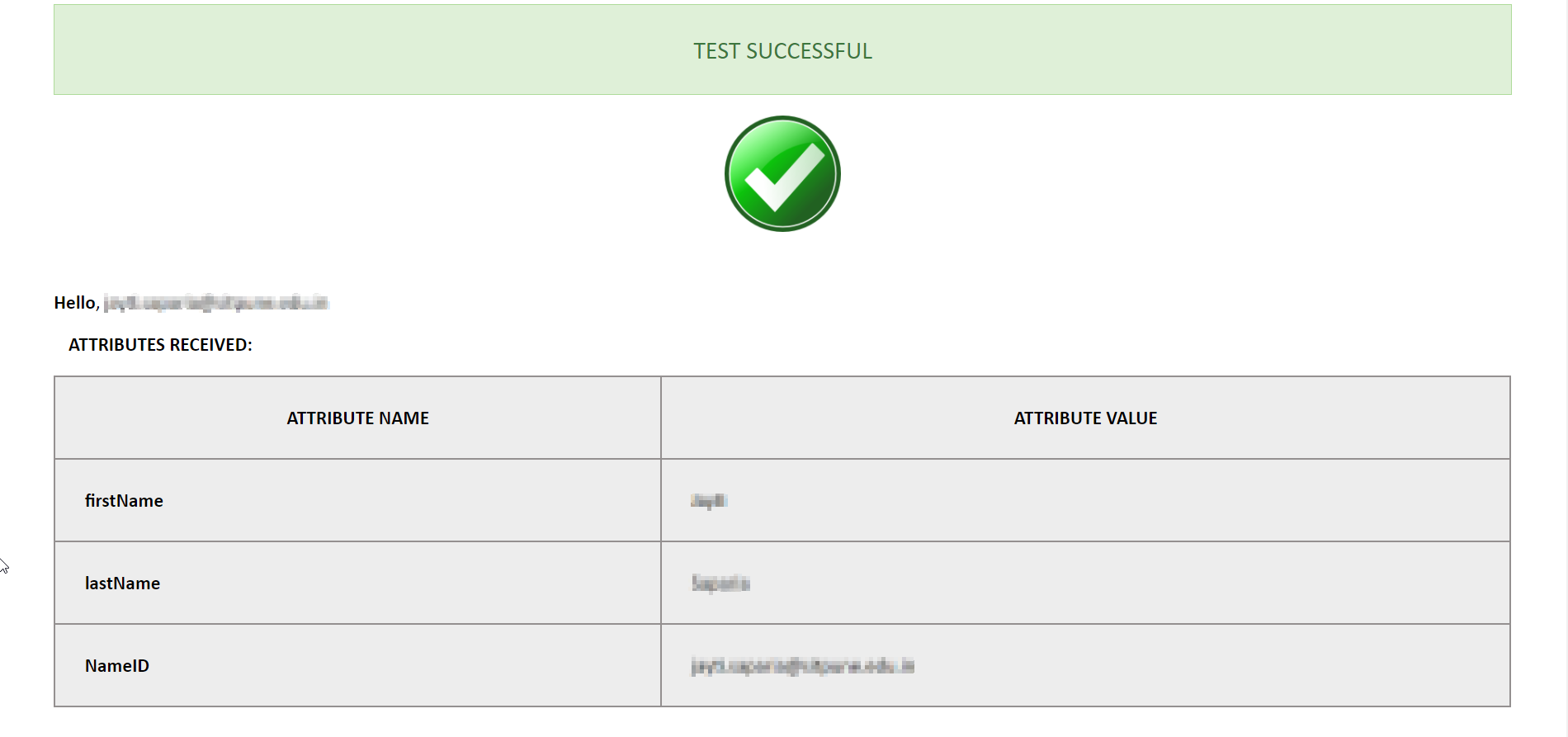

Aktivieren Sie SSO für Ihre App mithilfe von SAML

Aktivieren Sie SSO für Ihre App mithilfe von SAML

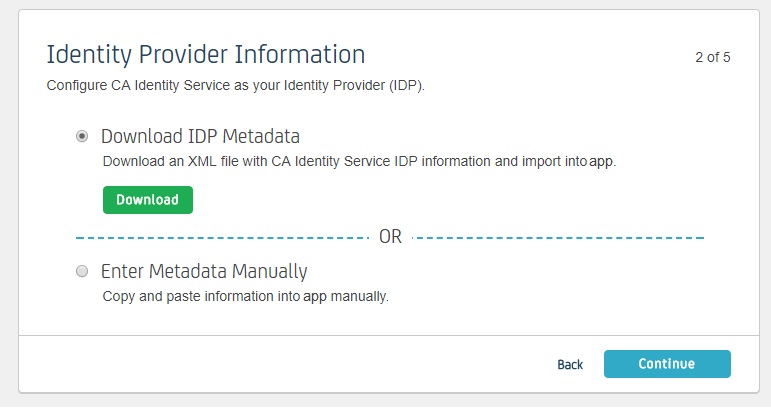

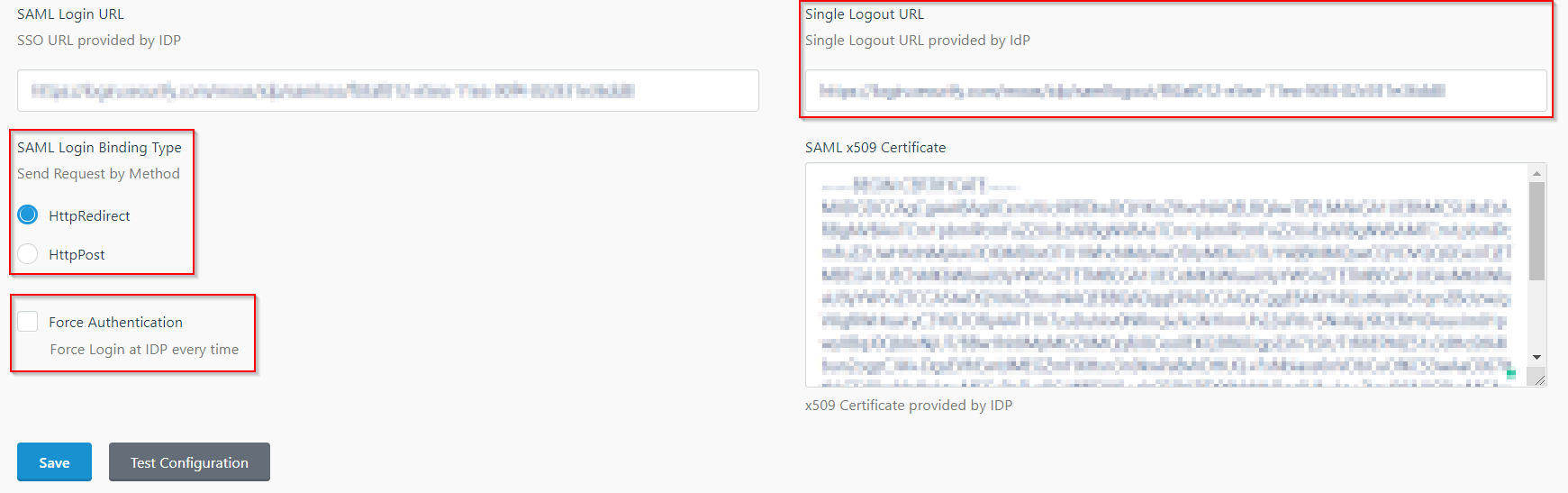

Informationen zum Identitätsanbieter

Informationen zum Identitätsanbieter

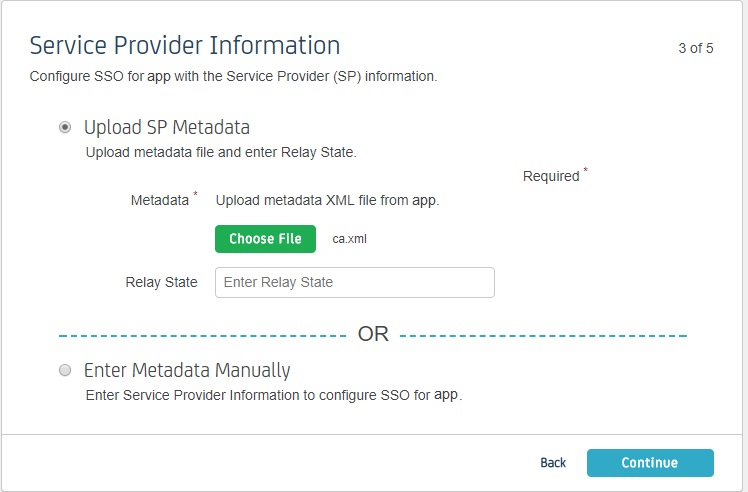

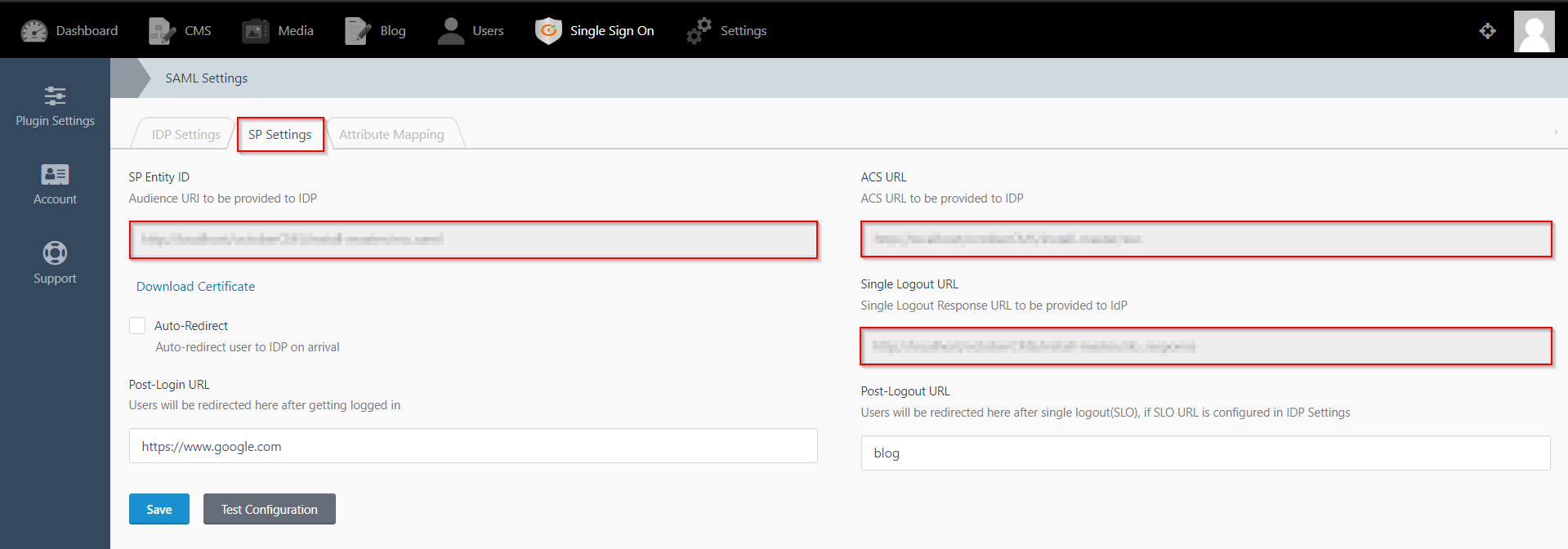

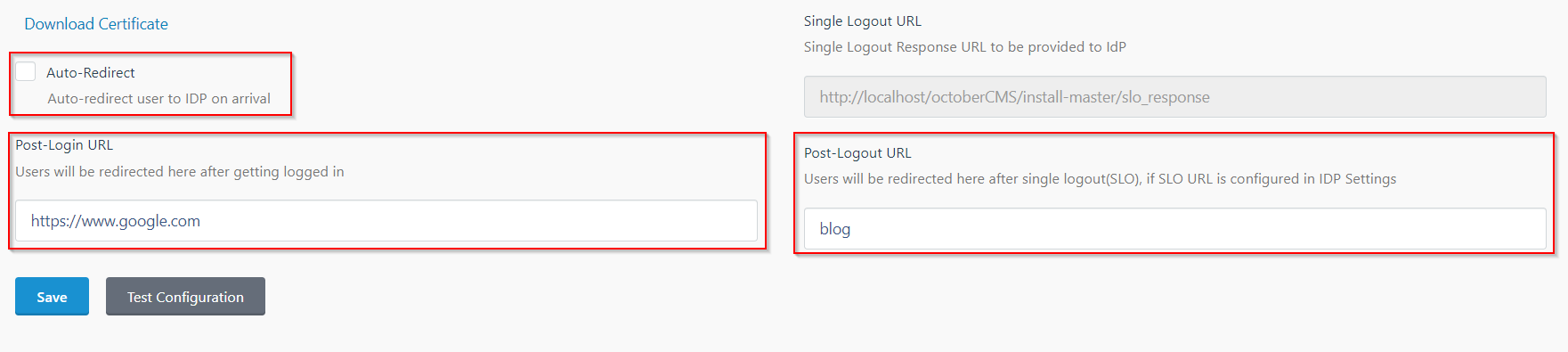

Informationen zum Dienstanbieter

Informationen zum Dienstanbieter

| In CA einzugebende Informationen | Informationen zum Kopieren aus dem Add-on |

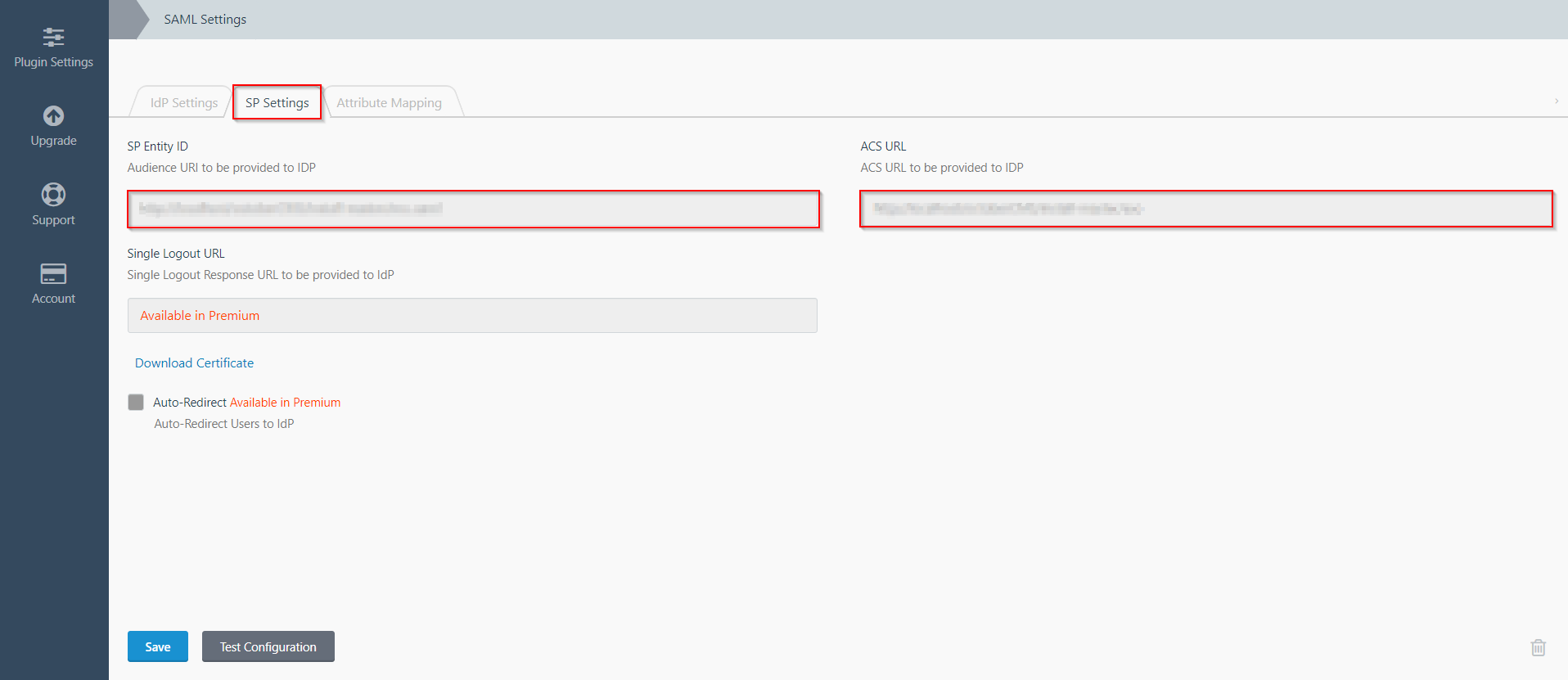

| URL des Assertion-Verbraucherdienstes | ACS-URL |

| Relaiszustand | - |

| Entitäts-ID | SP-Entitäts-ID |

| NameID-Format | E-Mail-Adresse |

| Buchbindung | jetzt lesen |

| Anfragen unterzeichnet | Ja |

| Zertifikat | Laden Sie das auf der Registerkarte „SP-Info“ bereitgestellte Zertifikat herunter und laden Sie es hier hoch |

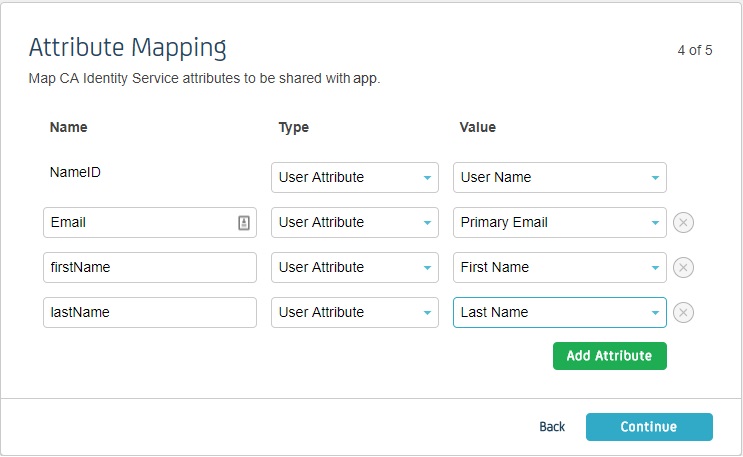

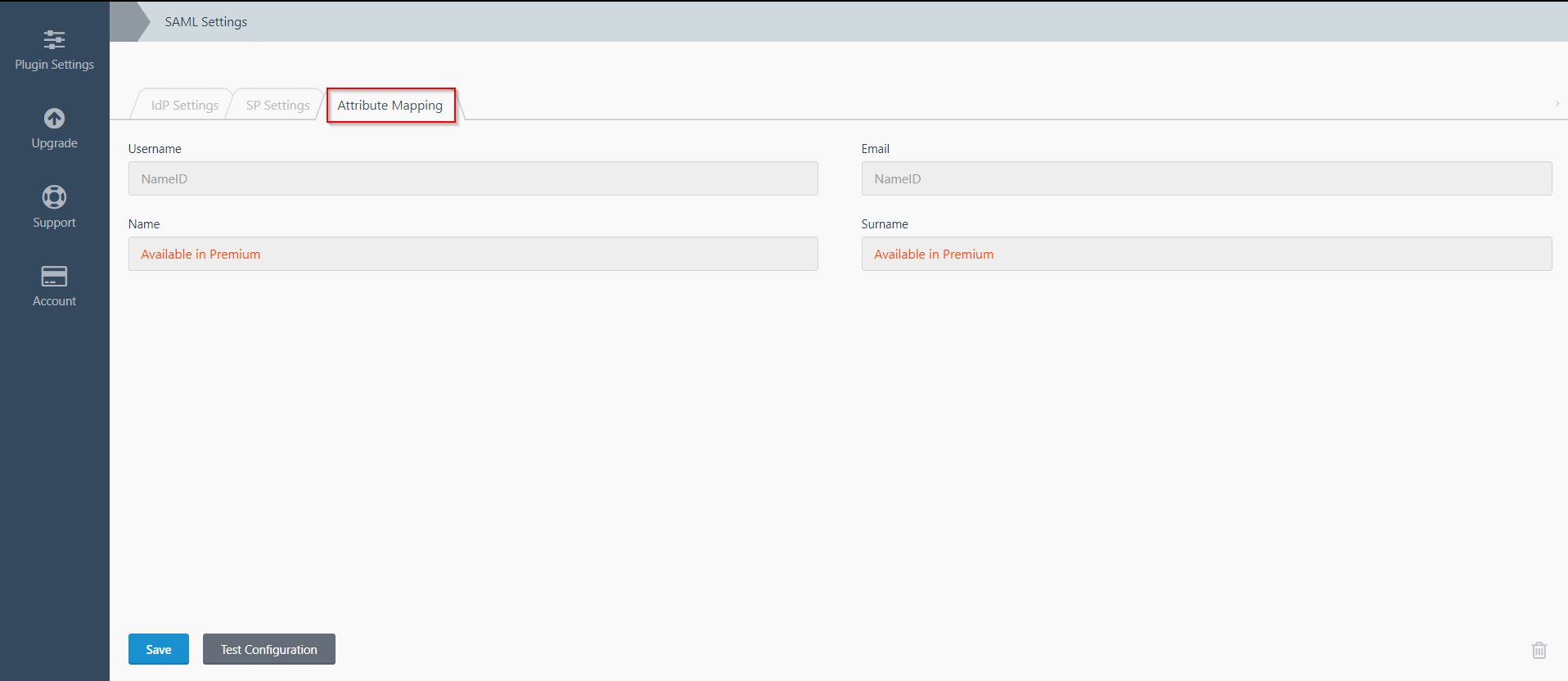

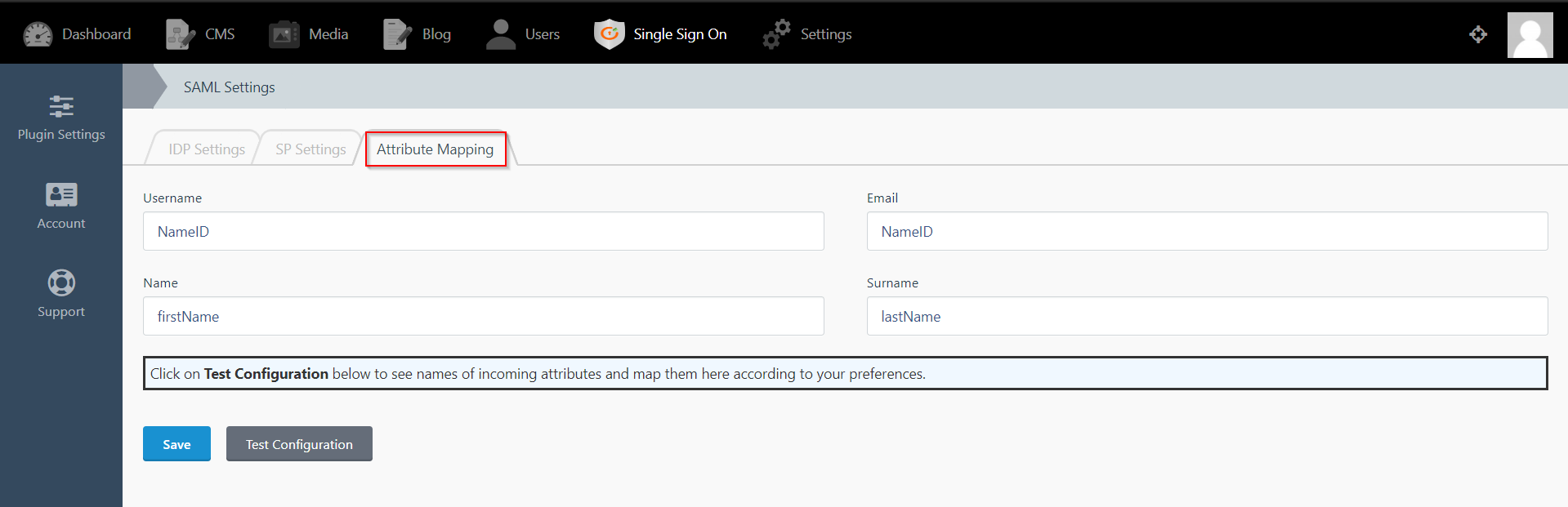

Attributzuordnung

Attributzuordnung

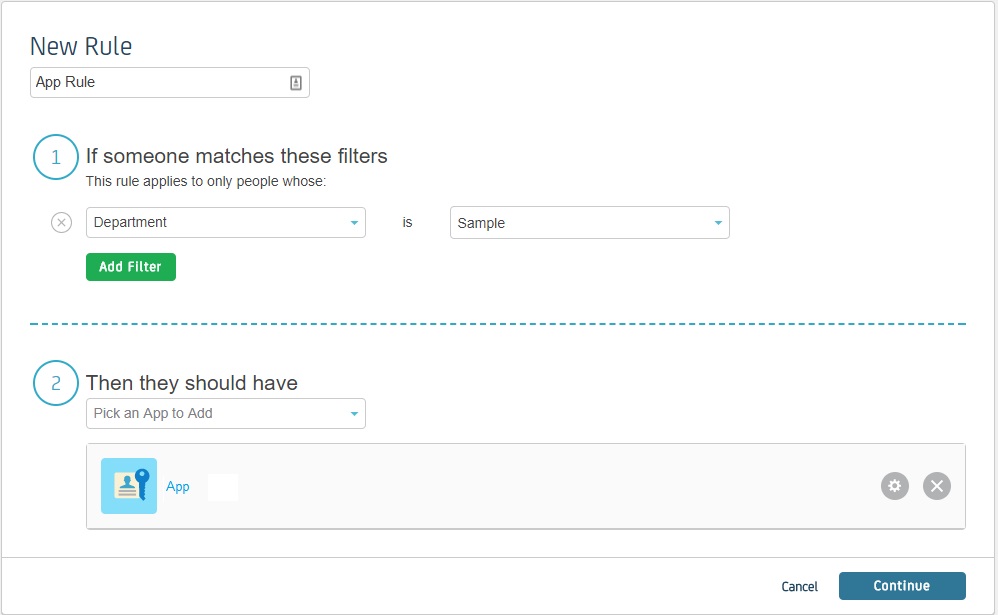

Erstellen Sie eine Regel

Erstellen Sie eine Regel

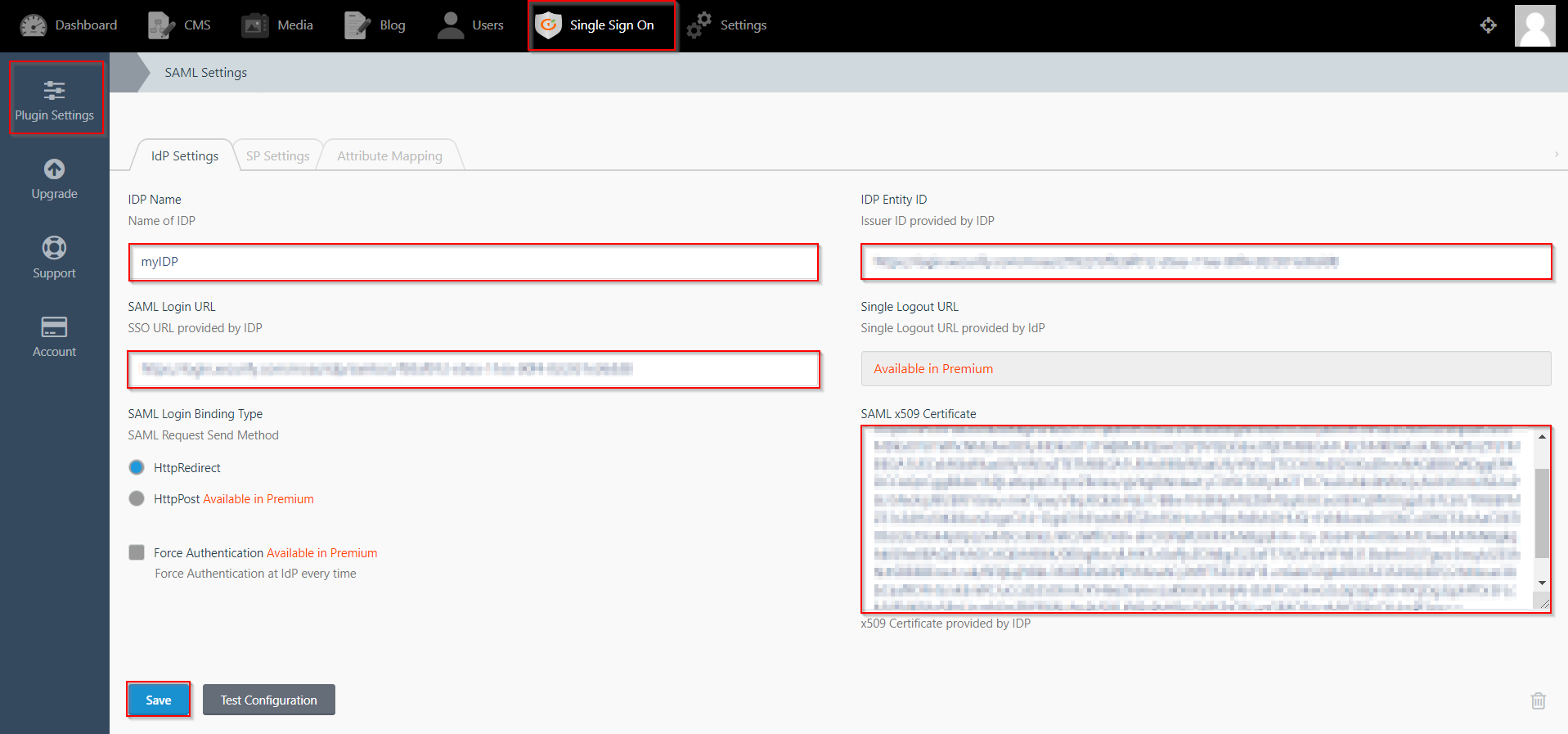

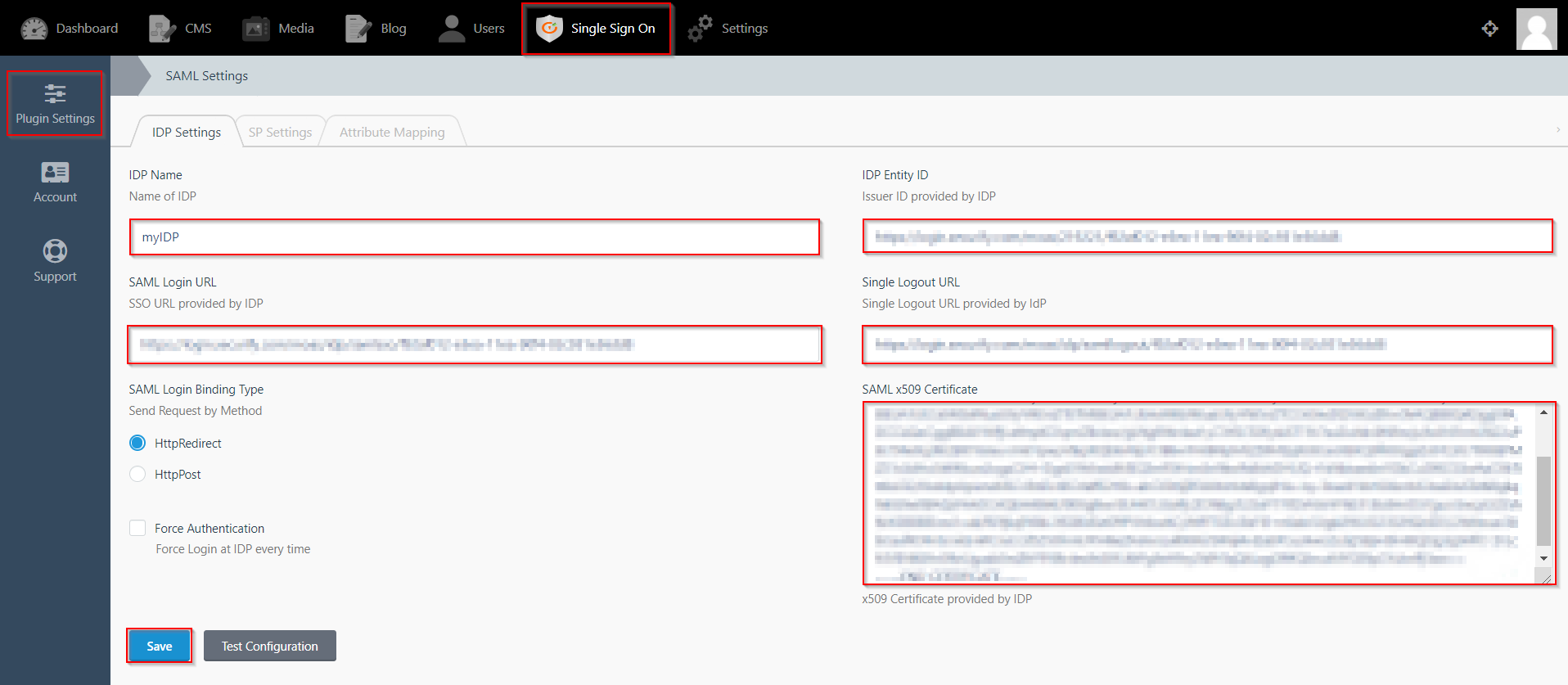

| IdP-Name: | meinIDP |

| IdP-Entitäts-ID: | https://login.xecurify.com/moas/ |

| SAML-Anmelde-URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509-Zertifikat: | Von Ihrem IdP bereitgestelltes Zertifikat. |

| IdP-Name: | meinIDP |

| IdP-Entitäts-ID: | https://login.xecurify.com/moas/ |

| SAML-Anmelde-URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML-Abmelde-URL: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509-Zertifikat: | Von Ihrem IdP bereitgestelltes Zertifikat. |

Wenn Sie etwas suchen, das Sie nicht finden können, schreiben Sie uns bitte eine E-Mail an info@xecurify.com