Jenkins SAML Single Sign On (SSO) Mit der App haben Sie die Möglichkeit, Single Sign-On (SSO oder SAML SSO) über SAML 2.0 für Jenkins zu aktivieren. Mit Hilfe unseres Jenkins SAML SSO-Plugins können Benutzer problemlos bei Jenkins authentifiziert werden.

(Klicken Sie hier, um die Jenkins Single Sign On-App herunterzuladen)

Die Jenkins SSO-App ist mit allen SAML 2.0-Identitätsanbietern kompatibel, wie zum Beispiel: – Azure AD, Schlüsselumhang, ADFS, Okta, Salesforce, Shibboleth 2, GSuite / Google Apps, miniOrange, EinLogin, Zentrieren, SimpleSAMLphp, OpenAM , PingOne, RSA, Oracle, Bitium , WSO2, Auth0, AuthAnvil und praktisch jeder SAML-kompatible Identitätsanbieter.

Klicken Sie hier, um mehr darüber zu erfahren Jenkins Single Sign-on.

Wenn Ihr IDP nicht aufgeführt ist und Ihre Anwendung SAML 2.0 als Identitätsanbieter unterstützt, können Sie der unten angegebenen Anleitung folgen, um SSO in Jenkins mithilfe Ihrer Anwendung zu aktivieren.

Schritt 1: Richten Sie den Identitätsanbieter ein, um SAML für Ihr Modul zu aktivieren.

Voraussetzung: Sie benötigen SAML-Informationen von Ihrem IDP, um diese App zu konfigurieren. Bitte holt

SAML-Metadaten von Ihrem Identitätsanbieter. Wenn Ihr IDP nicht über eine Metadaten-URL oder XML verfügt, fordern Sie bitte die folgenden Informationen an:

- Emittenten-/Entitäts-ID.

- SAML-Anmelde-URL.

- SAML-Abmelde-URL (nur wenn Sie möchten, dass Benutzer sich von IDP abmelden, wenn sie sich von der Atlassian-Anwendung abmelden, z. B. Jira).

- X.509-Zertifikat.

- NameID-Format (optional).

- SAML-Login-Bindungstyp (optional).

- SAML-Abmeldebindungstyp (optional).

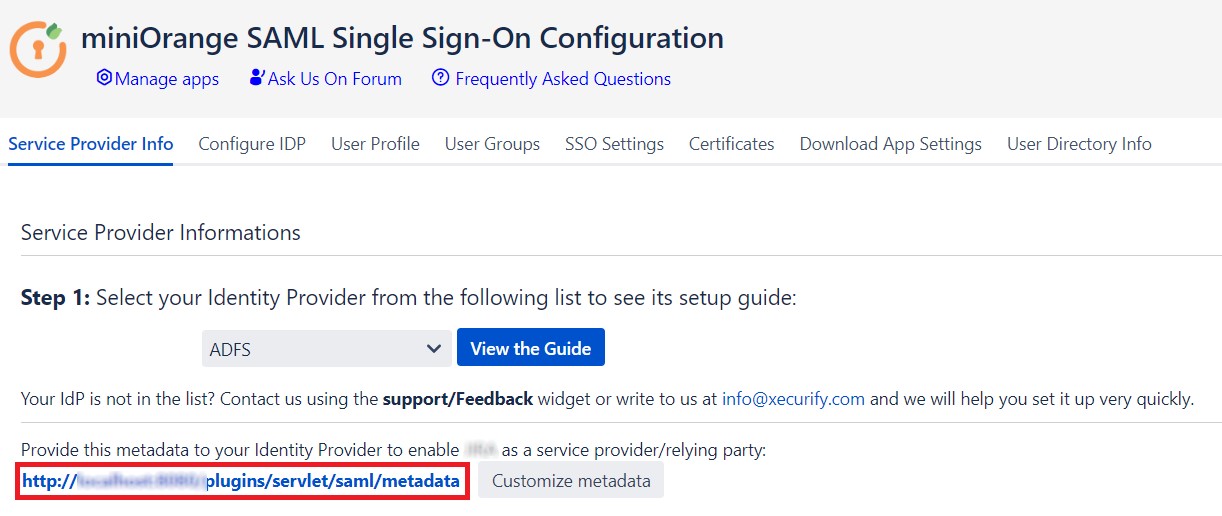

- Stellen Sie Ihrem Identitätsanbieter Einrichtungsinformationen zur Verfügung, damit dieser die Atlassian-Anwendung als SAML-Dienstanbieter für Ihr Konto konfigurieren kann. Sie können ihnen die SAML-Metadaten-URL oder SAML-bezogene Informationen bereitstellen. Im Folgenden finden Sie weitere Informationen dazu, wie Sie die einzelnen Angebote erhalten können.

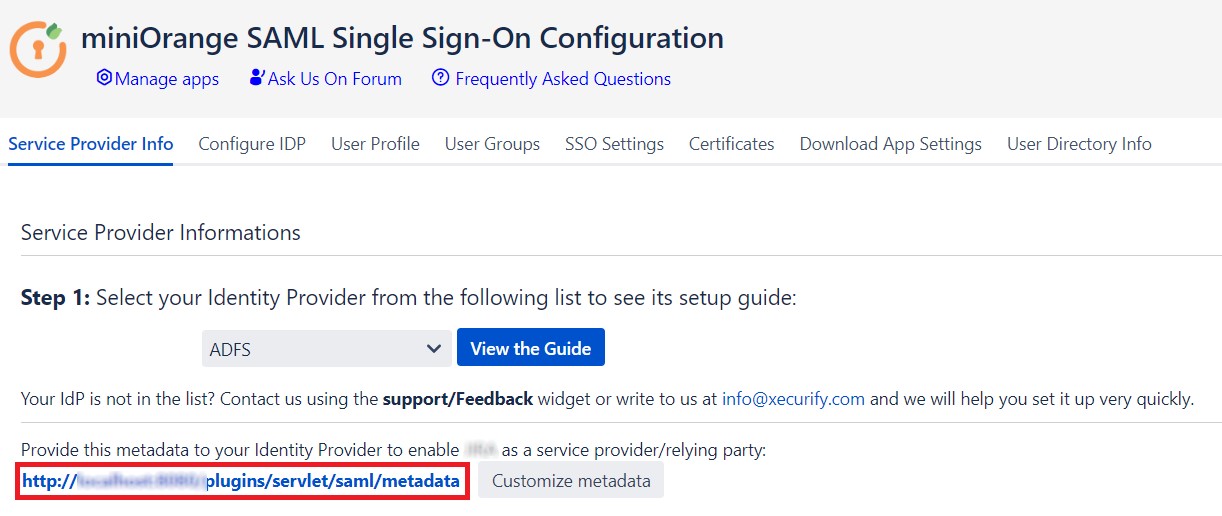

- Gehen Sie zu Informationen zum Dienstanbieter und geben Sie den unten gezeigten Link an Ihren Identitätsanbieter weiter. Wenn Sie auf den Link klicken, können Sie die Metadaten dafür anzeigen SAML Single Sign On-App.

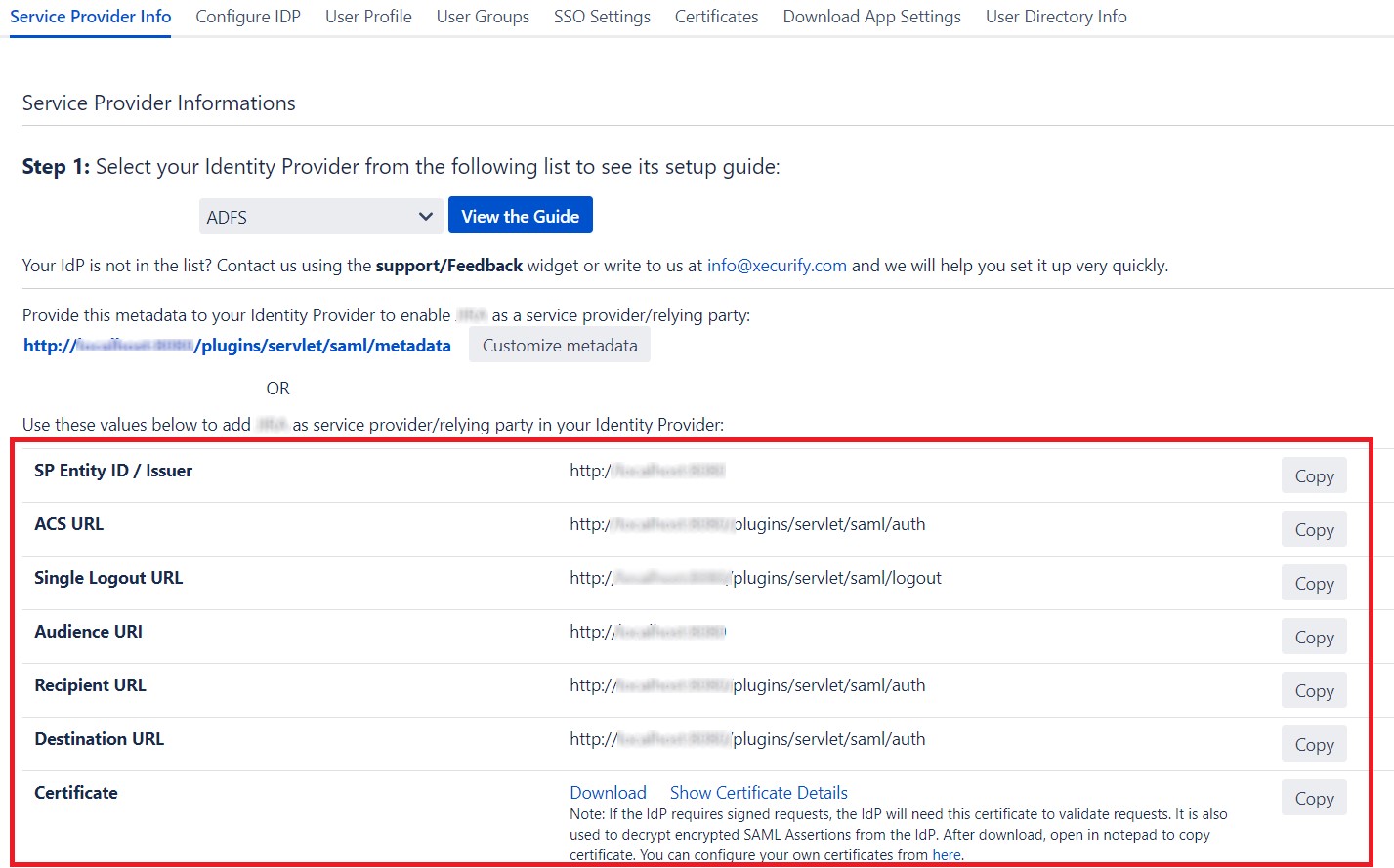

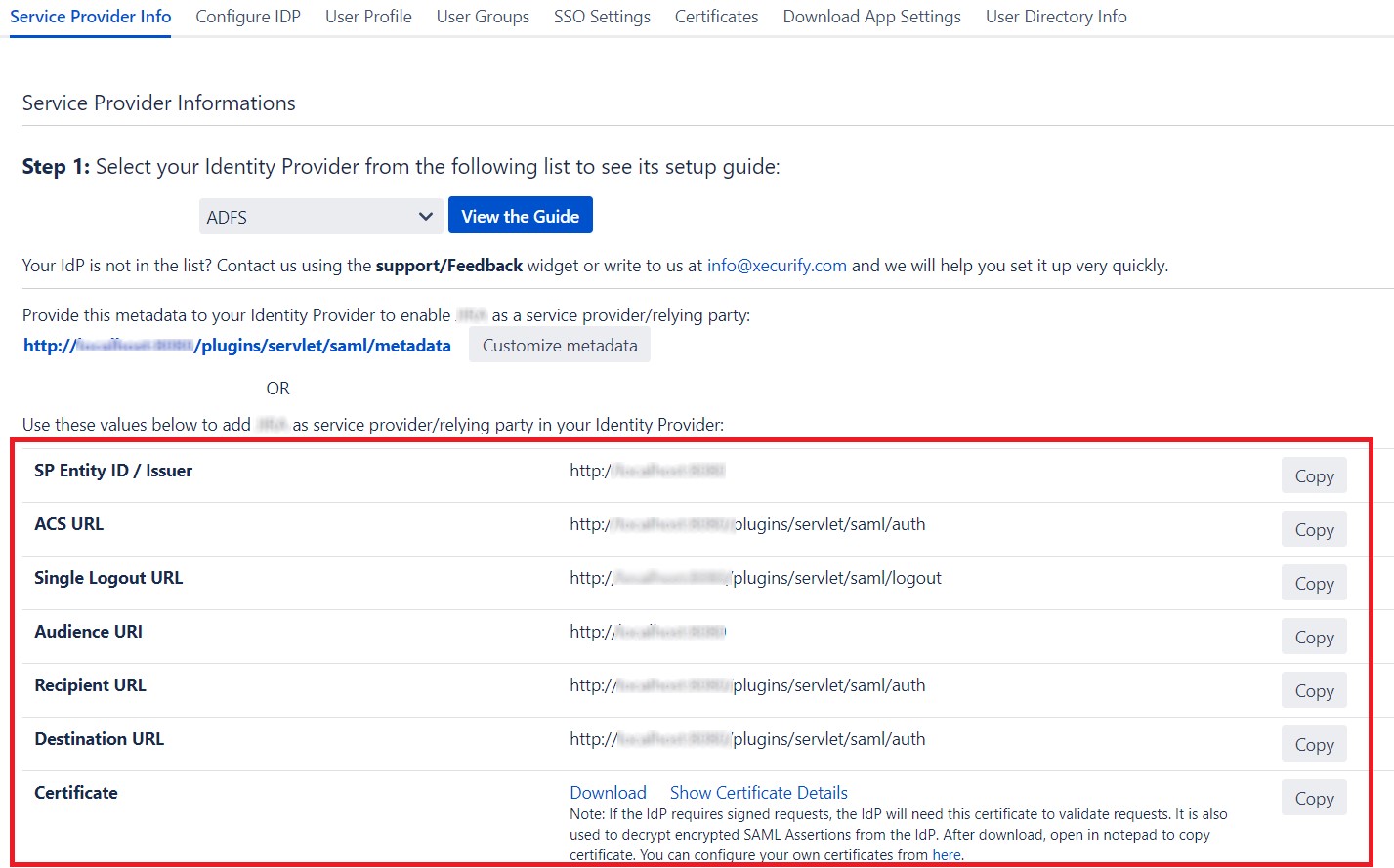

- Wenn der Identitätsanbieter keine Metadaten akzeptiert, können Sie ihm manuell SAML-Informationen geben. Gehe zu Informationen zum Dienstanbieter Klicken Sie auf die Registerkarte und erhalten Sie die folgenden Informationen.

| SP-Entitäts-ID/Aussteller |

Dieser Wert enthält eine eindeutige Kennung für Ihre Atlassian-Anwendung. |

| ACS-URL |

Dies ist die URL, an die der IdP SAML-Authentifizierungsanfragen zurücksendet. |

| Einzelne Abmelde-URL |

Dadurch werden alle über SAML SSO eingerichteten Serversitzungen beendet. |

| Zielgruppen-URI |

Der IdP bereitet SAML-Authentifizierungsanfragen vor. |

| Empfänger-URL |

Der IdP sendet SAML-Authentifizierungsanfragen an zurück. |

| Ziel-URL |

Der IdP sendet SAML-Authentifizierungsanfragen an zurück. |

| Zertifikat |

Dieses Zertifikat dient zur Validierung von SAML-Anfragen und zur Entschlüsselung verschlüsselter SAML-Behauptungen vom IDP. |

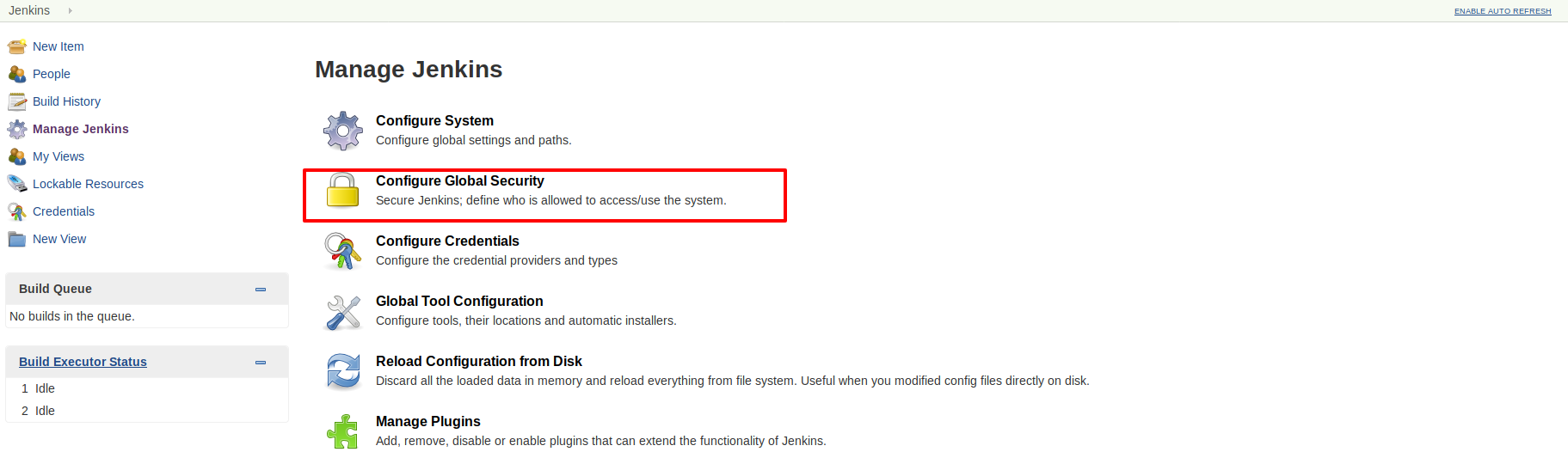

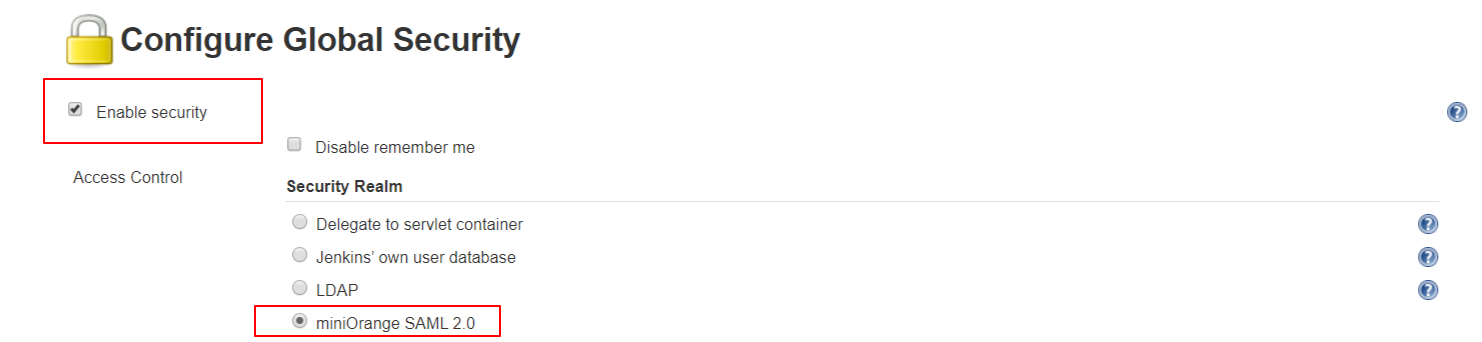

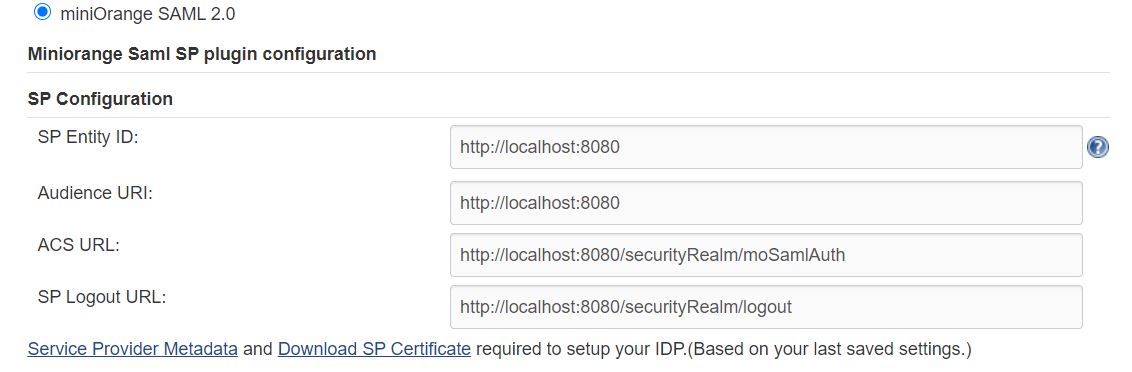

Schritt 2: Richten Sie Jenkins als Dienstanbieter ein

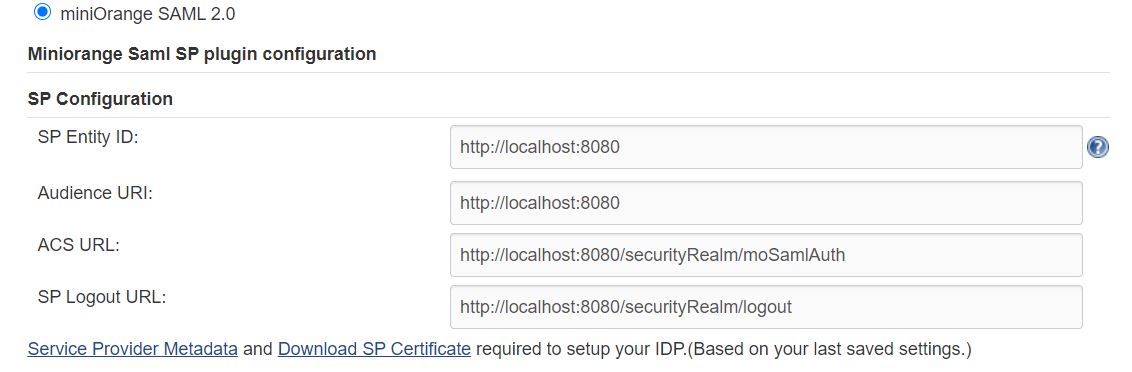

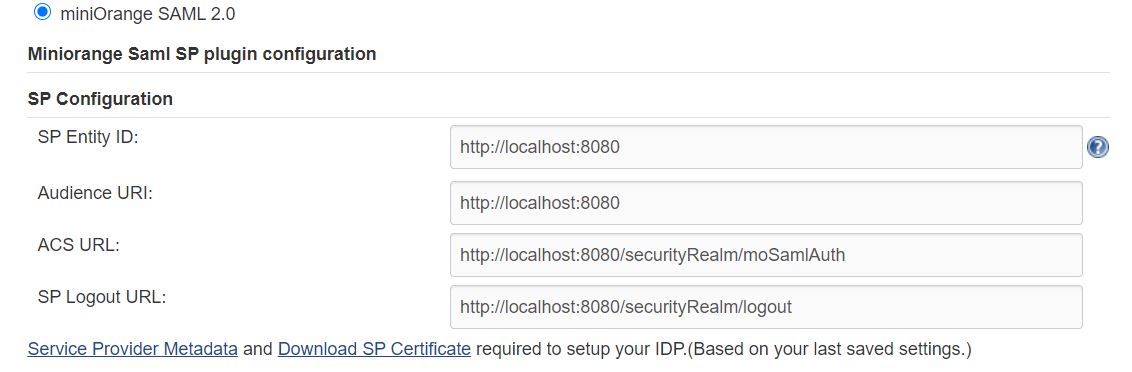

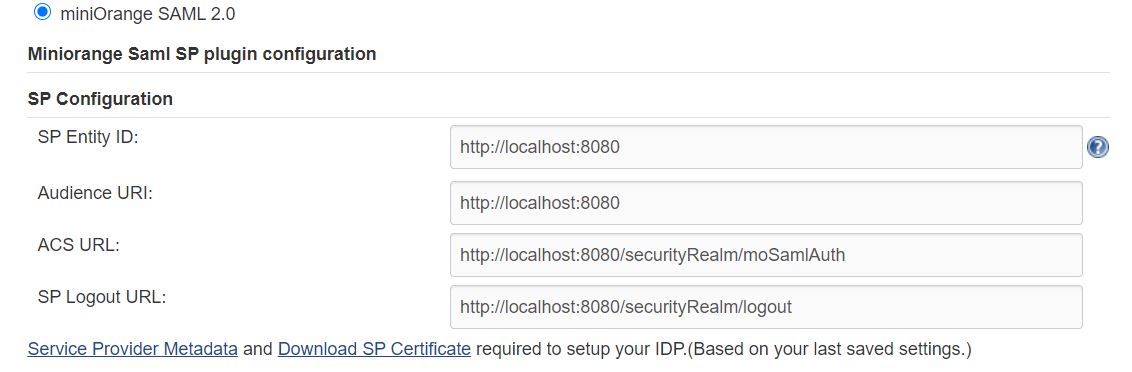

SP-Konfigurationen

Sie können SP-Einstellungen in IDP auf zwei Arten konfigurieren:

- Durch Hochladen der Metadaten-XML-Datei

- Manuelle Konfiguration

A. Durch Hochladen der Metadaten-XML-Datei

- Klicken Sie auf Metadaten des Dienstanbieters in SP-Konfiguration .

- Die Metadaten-XML-Datei wird heruntergeladen.

- Verwenden Sie diese Datei, um IDP einzurichten.

B. Manuelle Konfiguration

- Konfigurieren SP-Einstellungen Kopieren Sie am IDP die unten stehende URL und fügen Sie sie am Ende des IDP in die entsprechenden Felder ein.

- SP-Entitäts-ID: https://your-jenkins-domain

- Zielgruppen-URI: https://your-jenkins-domain

- ACS-URL: https://your-jenkins-domain/securityRealm/moSamlAuth

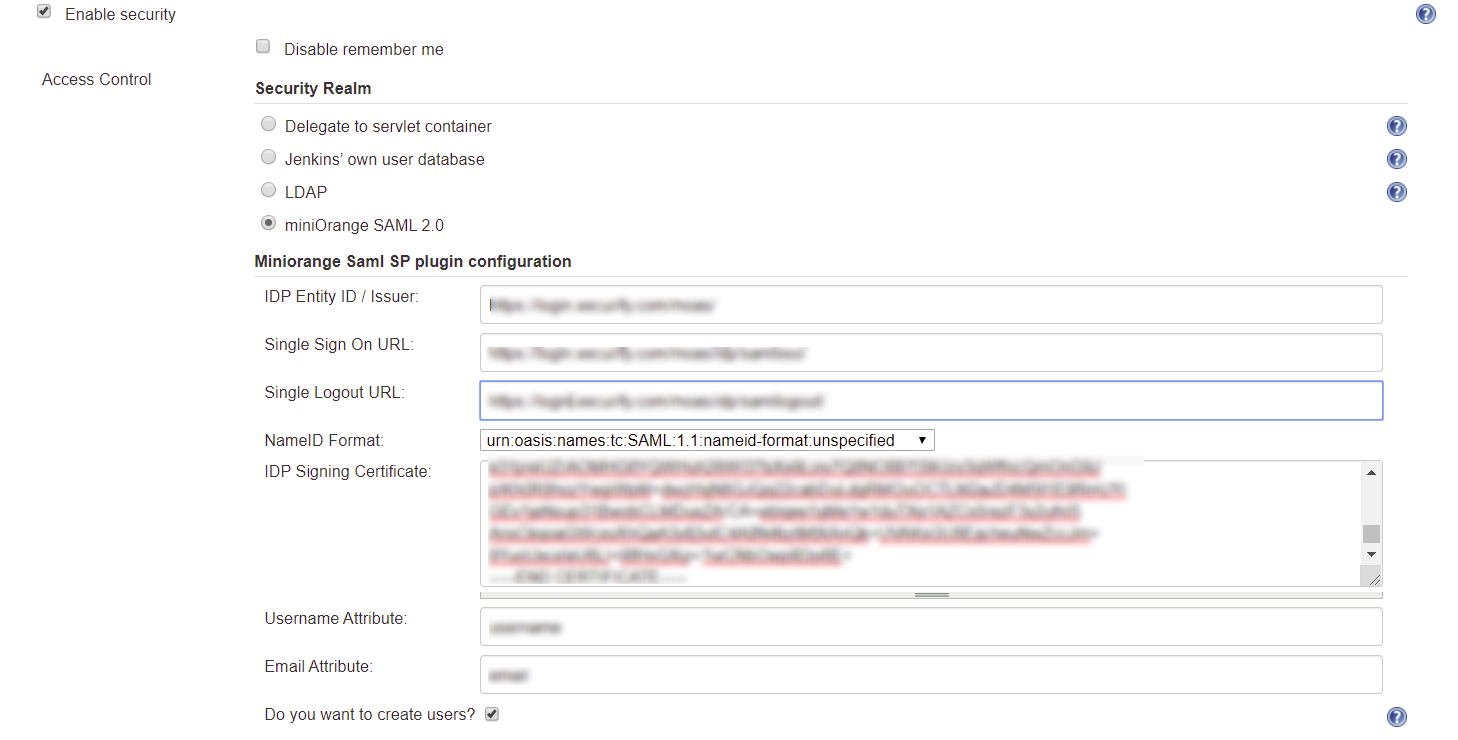

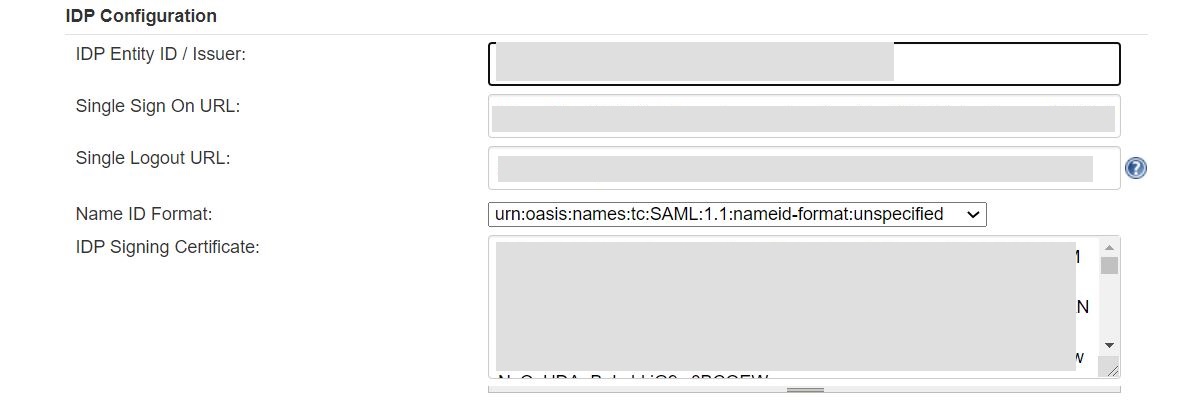

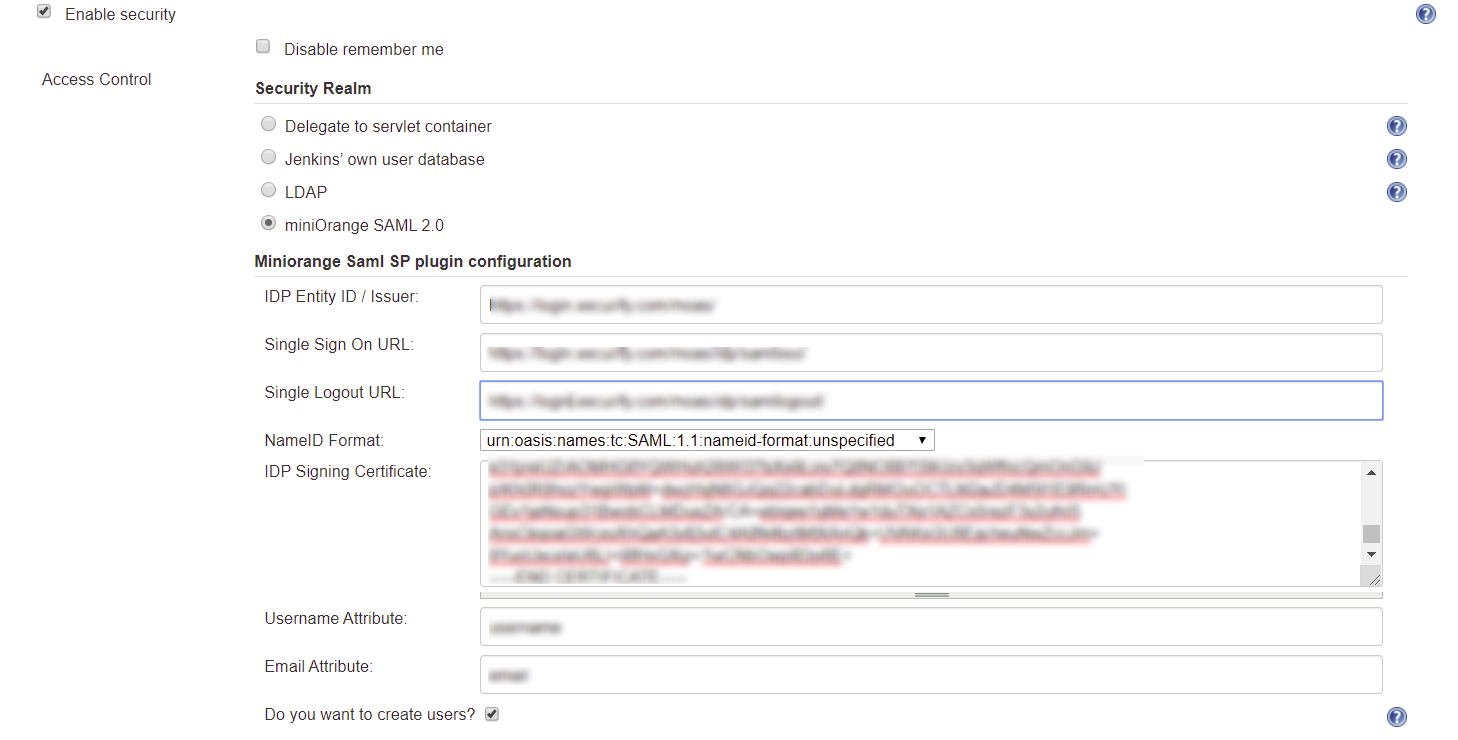

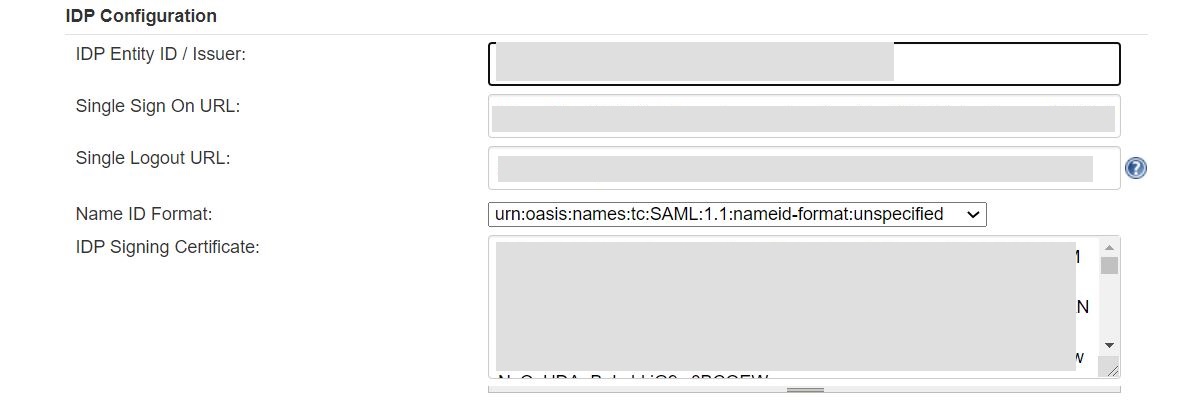

IDP-Konfiguration

Um IDP zu konfigurieren, geben Sie die folgenden Details ein und drücken Sie

sich bewerben und speichern Sie die Einstellungen.

- IDP-Entitäts-ID

- Single-Sign-On-URL

- Namens-ID-Format

- X.509-Zertifikat

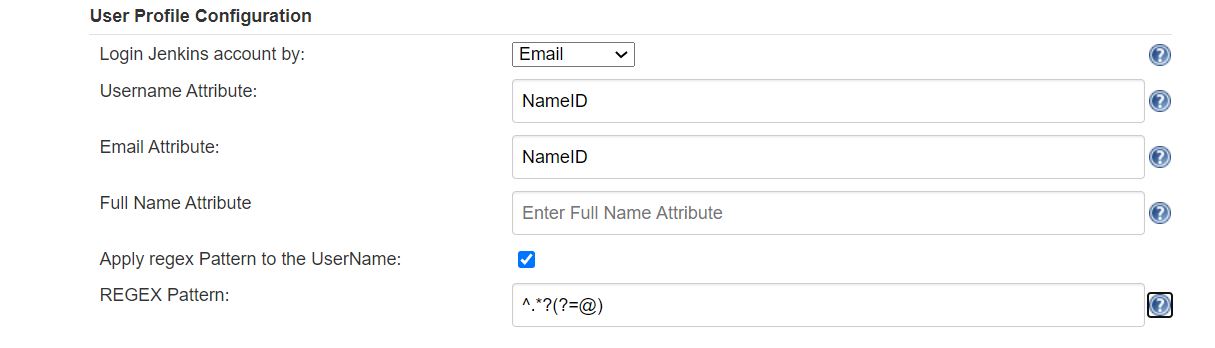

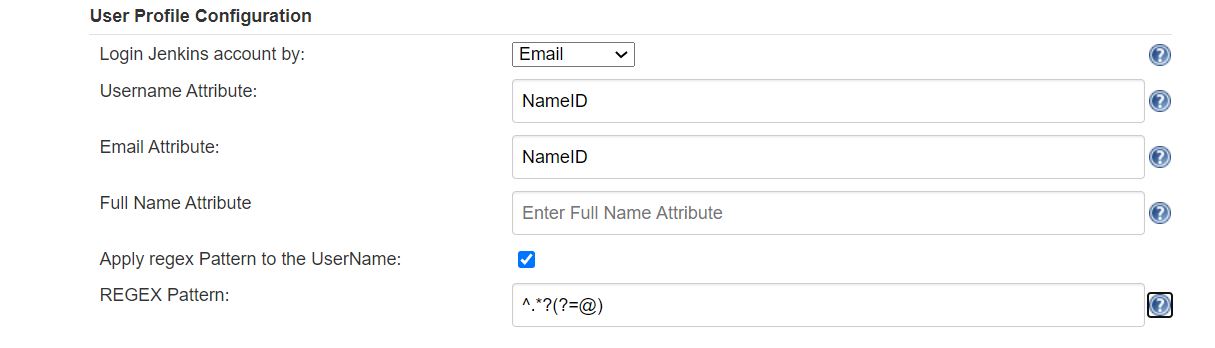

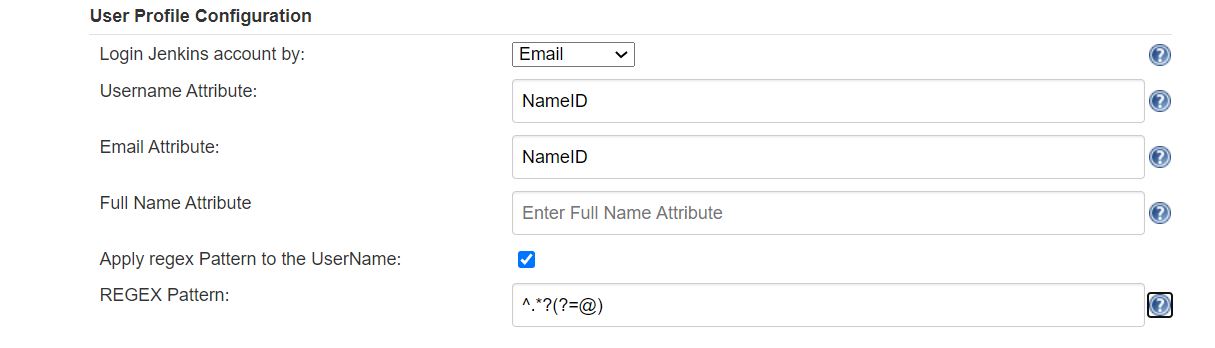

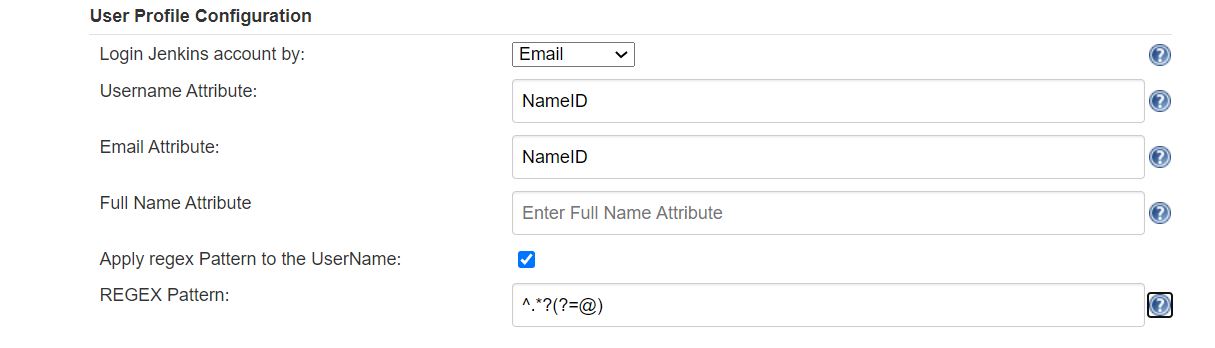

Benutzerprofilkonfiguration

Benutzerprofilkonfiguration

- Wählen Sie Benutzername oder E-Mail für Melden Sie sich beim Jenkins-Konto an, indem Sie:

- Geben Sie den Attributnamen vom IDP ein, der dem Benutzernamen in entspricht Benutzernamensattribut Textfeld.

- Geben Sie den Attributnamen von IDP ein, der E-Mail in entspricht E-Mail-Attribut Textfeld.

- Aktivieren Sie das Kontrollkästchen Wenden Sie das Regex-Muster auf den Benutzernamen anwenn die von SAML zurückgegebene Benutzer-ID nicht mit dem Benutzernamen von Jenkins übereinstimmt.

- Geben Sie den regulären Ausdruck ein REGEX-Muster Textfeld. Es wird auf die Benutzer-ID aus der SAML-Antwort angewendet und in den gleichen Benutzernamen wie Jenkins umgewandelt. Sie können beispielsweise den regulären Ausdruck ^.*?(?=@) verwenden, um demo aus dem Benutzernamen demo@example.com zu extrahieren

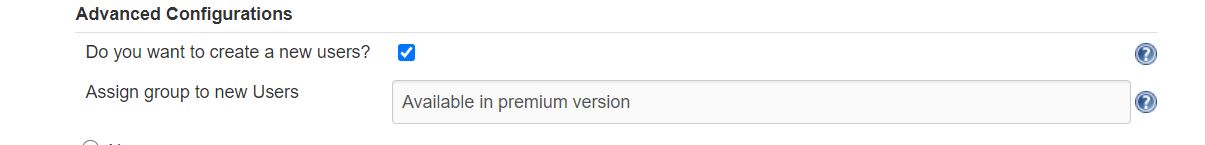

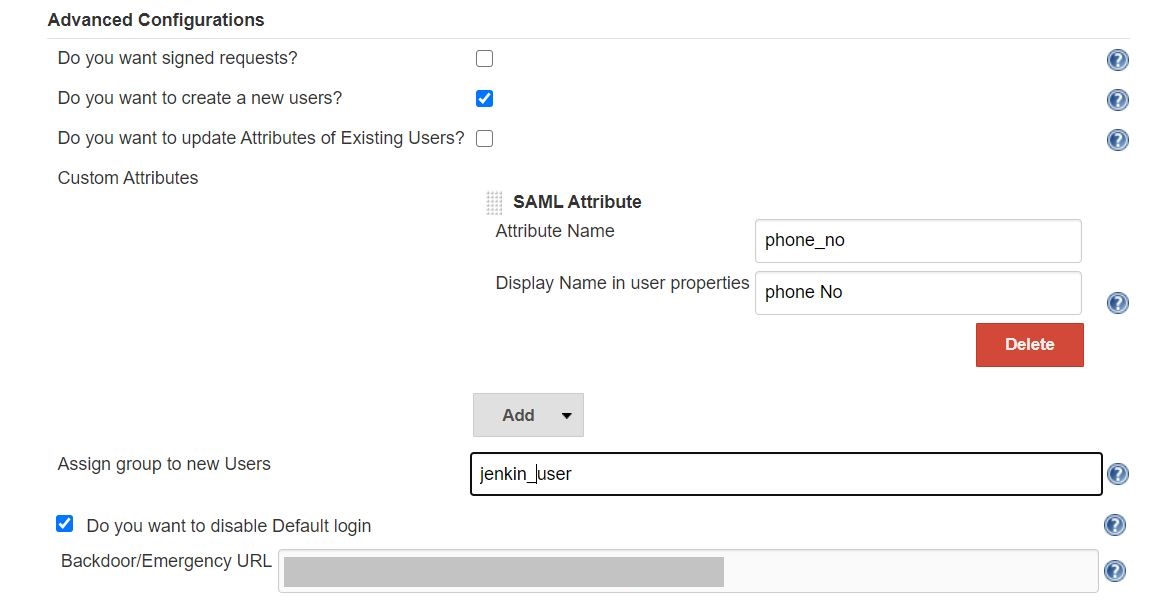

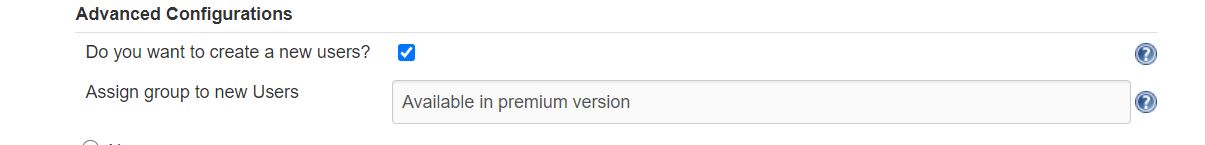

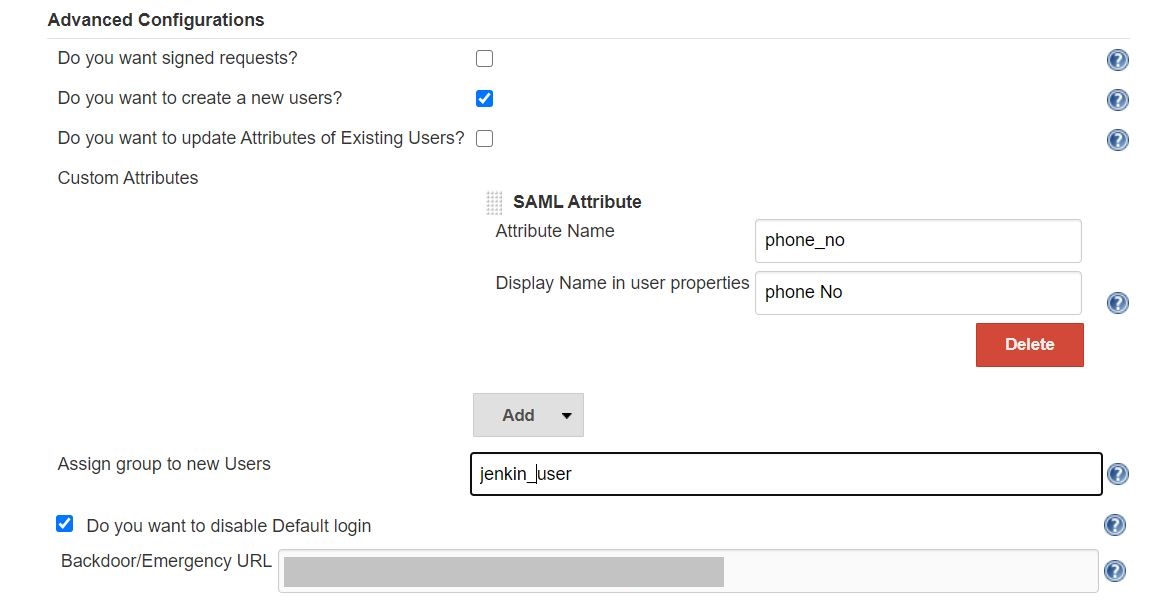

Erweiterte Konfigurationen

- Wähle aus Möchten Sie einen neuen Benutzer erstellen? um die Benutzererstellung über SAML zu ermöglichen.

SP-Konfigurationen

Sie können SP-Einstellungen in IDP auf zwei Arten konfigurieren:

- Durch Hochladen der Metadaten-XML-Datei

- Manuelle Konfiguration

A. Durch Hochladen der Metadaten-XML-Datei

- Klicken Sie auf Metadaten des Dienstanbieters in SP-Konfiguration .

- Die Metadaten-XML-Datei wird heruntergeladen.

- Verwenden Sie diese Datei, um IDP einzurichten.

B. Manuelle Konfiguration

- Konfigurieren SP-Einstellungen Kopieren Sie am IDP die unten stehende URL und fügen Sie sie am Ende des IDP in die entsprechenden Felder ein.

- SP-Entitäts-ID: https://your-jenkins-domain

- Zielgruppen-URI: https://your-jenkins-domain

- ACS-URL: https://your-jenkins-domain/securityRealm/moSamlAuth

IDP-Konfiguration

Um IDP zu konfigurieren, geben Sie die folgenden Details ein und drücken Sie

sich bewerben und speichern Sie die Einstellungen.

- IDP-Entitäts-ID

- Single-Sign-On-URL

- Einzelne Abmelde-URL

- Namens-ID-Format

- X.509-Zertifikat

Benutzerprofilkonfiguration

- Wählen Sie Benutzername oder E-Mail für Melden Sie sich beim Jenkins-Konto an, indem Sie:

- Geben Sie den Attributnamen vom IDP ein, der dem Benutzernamen in entspricht Benutzernamensattribut Textfeld.

- Geben Sie den Attributnamen von IDP ein, der E-Mail in entspricht E-Mail-Attribut Textfeld.

- Geben Sie den Attributnamen von IDP ein, der dem vollständigen Namen in entspricht Vollständiges Namensattribut.

- Aktivieren Sie das Kontrollkästchen Wenden Sie das Regex-Muster auf den Benutzernamen anwenn die von SAML zurückgegebene Benutzer-ID nicht mit dem Benutzernamen von Jenkins übereinstimmt.

- Geben Sie den regulären Ausdruck ein REGEX-Muster Textfeld. Es wird auf die Benutzer-ID aus der SAML-Antwort angewendet und in den gleichen Benutzernamen wie Jenkins umgewandelt. Sie können beispielsweise den regulären Ausdruck ^.*?(?=@) verwenden, um demo aus dem Benutzernamen demo@example.com zu extrahieren

Erweiterte Konfigurationen

- Wähle aus Möchten Sie signierte Anfragen? um signierte Anmelde- und Abmeldeanfragen zu senden. Anfragen werden mit der Option „Öffentliches Zertifikat“ signiert Laden Sie das SP-Zertifikat herunter in SP-Konfiguration .

- Wähle aus Möchten Sie einen neuen Benutzer erstellen? um die Benutzererstellung über SAML zu ermöglichen.

- Wähle aus Möchten Sie die Attribute bestehender Benutzer aktualisieren? um die Attribute bestehender Benutzer jedes Mal zu aktualisieren, wenn sie sich über SSO bei Jenkins anmelden.

- Um benutzerdefinierte Attribute hinzuzufügen, wählen Sie Speichern .

- Sept Attributname wie z. B. in IDP eingestellt. Name

- Sept Anzeigename in den Benutzereigenschaften so, wie Sie möchten, dass es in der config.xml-Datei des Jenkins-Benutzers und in der Datei des Benutzers angezeigt wird Registerkarte „Konfigurieren“.

- Um Benutzern, die über SSO erstellt wurden, eine Standardgruppe zuzuweisen, fügen Sie den Gruppennamen hinzu Gruppe neuen Benutzern zuweisen Möglichkeit. Mehrere Gruppen können mit dem Trennzeichen (Komma) hinzugefügt werden

- If Möchten Sie die Standardanmeldung deaktivieren? Wenn die Option aktiviert ist, wird jeder nicht authentifizierte Benutzer, der versucht, auf die standardmäßige Jenkins-Anmeldeseite zuzugreifen, zur Authentifizierung auf die IDP-Anmeldeseite umgeleitet. Nach erfolgreicher Authentifizierung werden sie zurück zur Jenkins-Basis-URL weitergeleitet.

- Kopieren Hintertür-URL und bewahren Sie es für den Notfall auf.

Wenn Sie etwas suchen, das Sie nicht finden können, schreiben Sie uns bitte eine E-Mail an info@xecurify.com