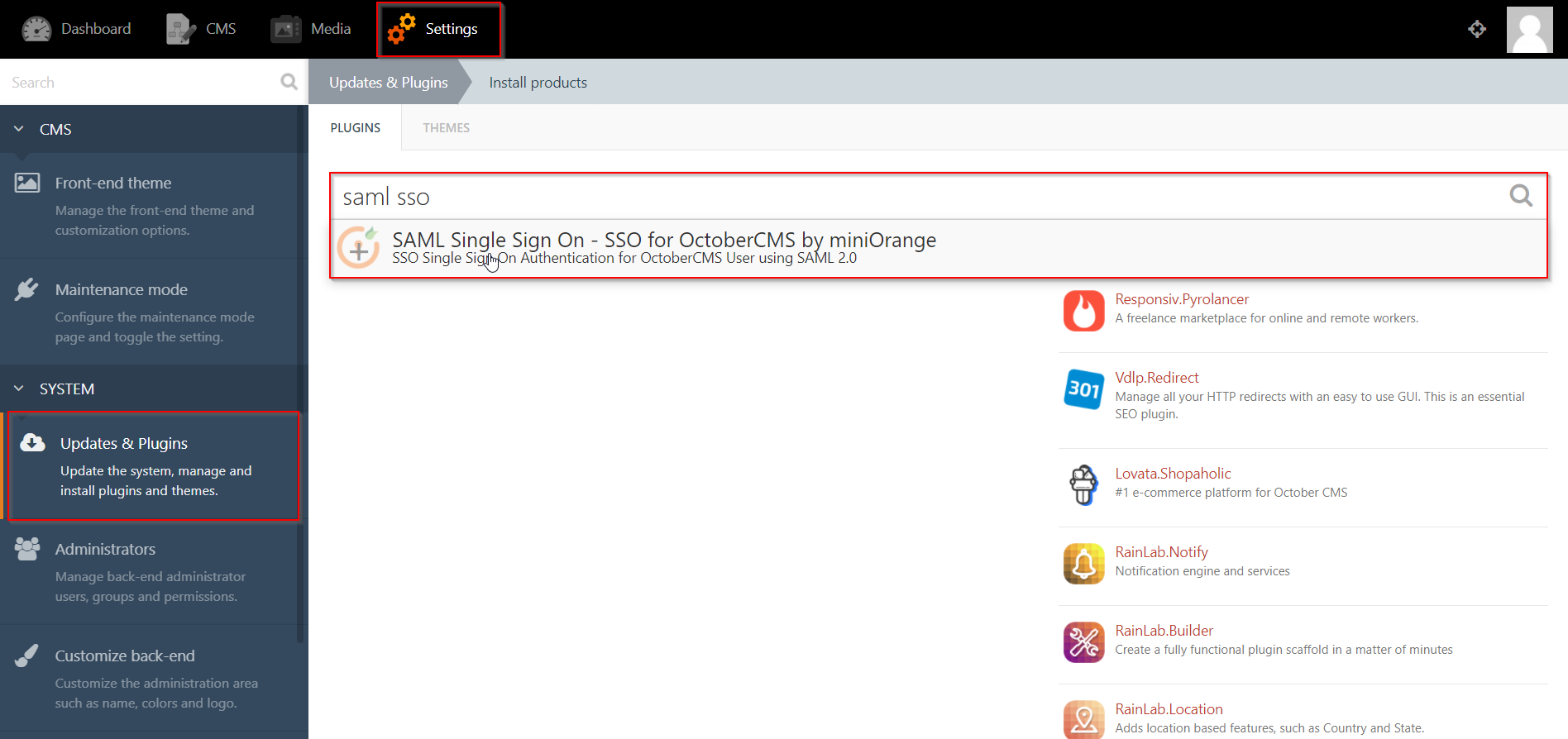

Suchergebnisse :

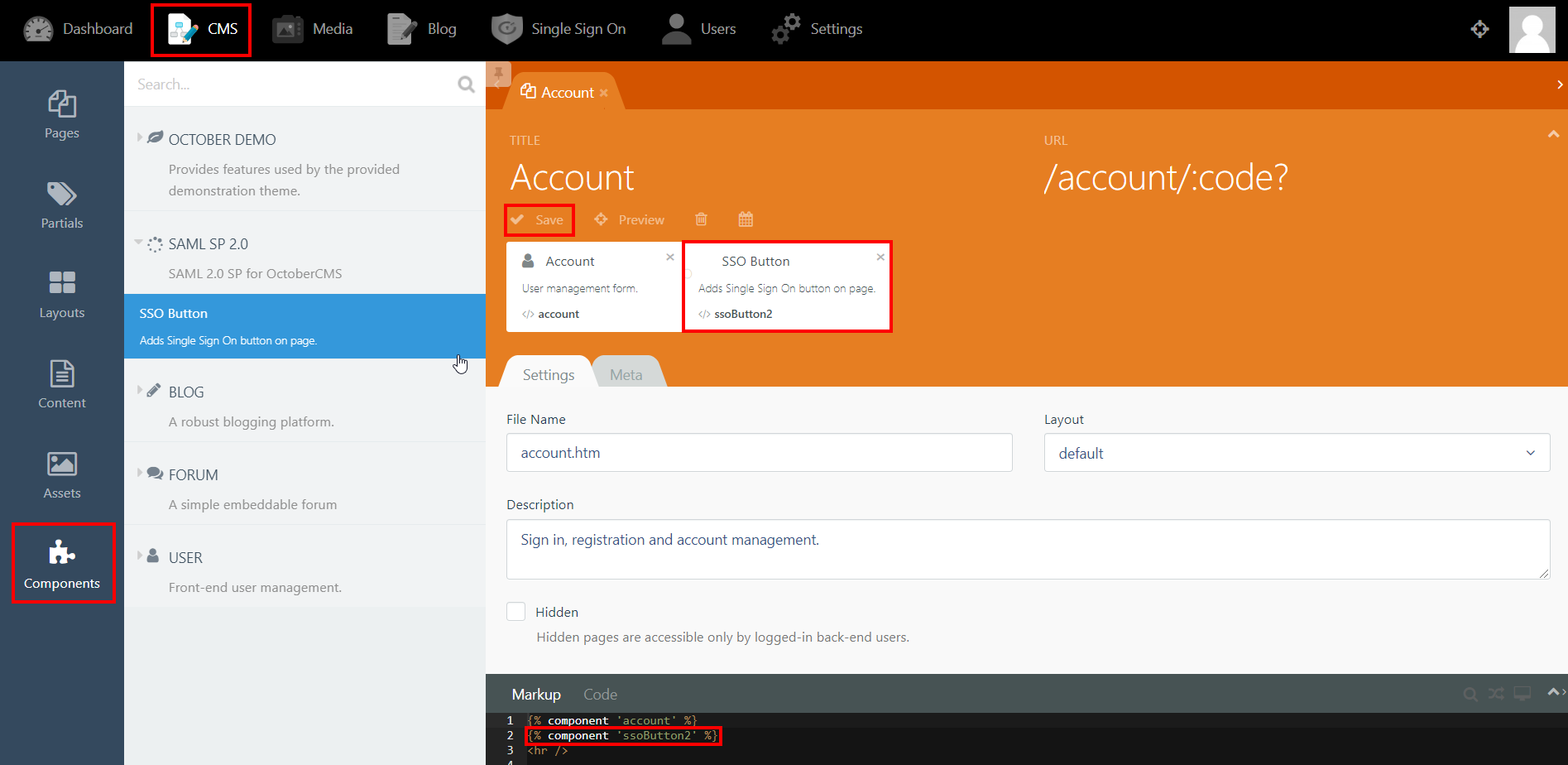

×Das Plugin „Single Sign-On (SSO)“ für Oktober-CMS bietet die Möglichkeit, SAML-Single-Sign-On (SSO) für Ihre CMS-Sites für Oktober zu aktivieren. Unser CMS-SSO-Plugin für Oktober ist mit allen SAML-kompatiblen Identitätsanbietern kompatibel. Hier gehen wir eine Schritt-für-Schritt-Anleitung durch, um SAML SSO zwischen der CMS-Site im Oktober und Ihrem Identitätsanbieter zu konfigurieren.

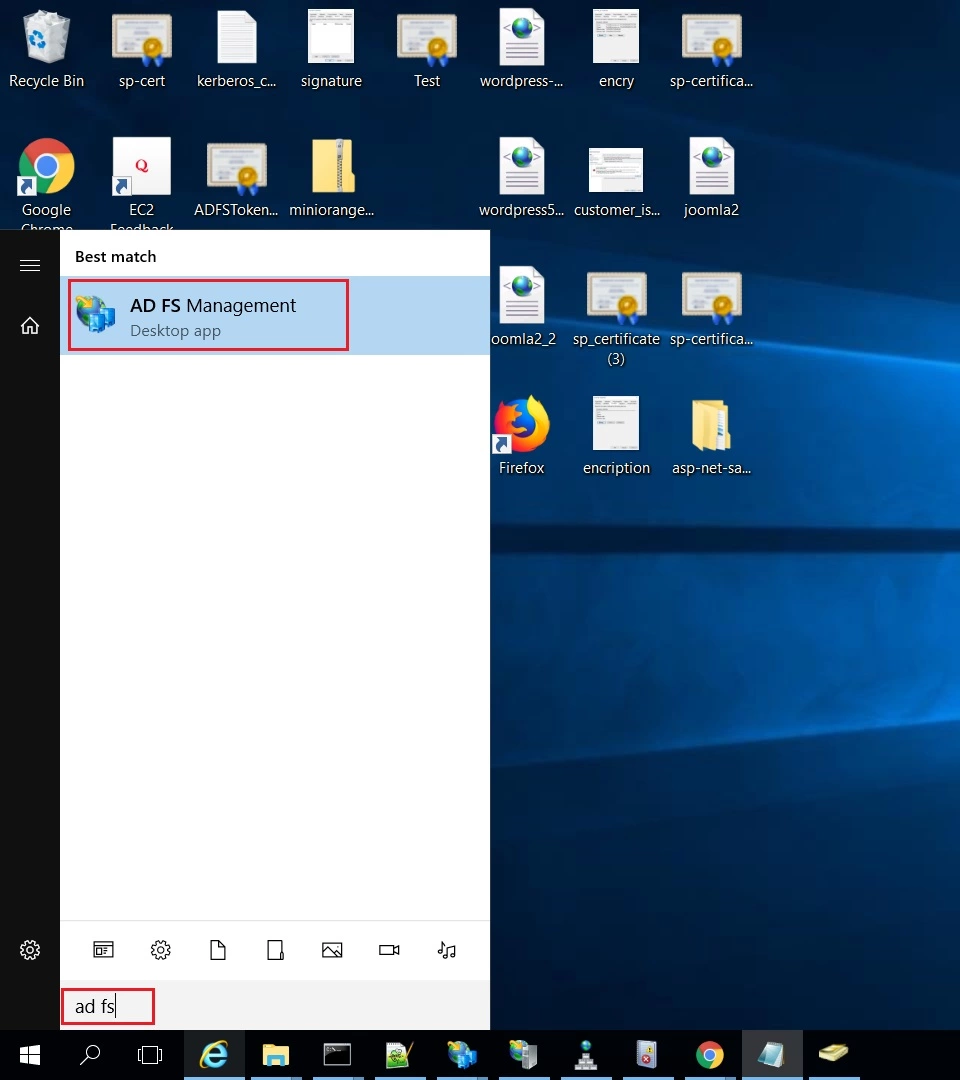

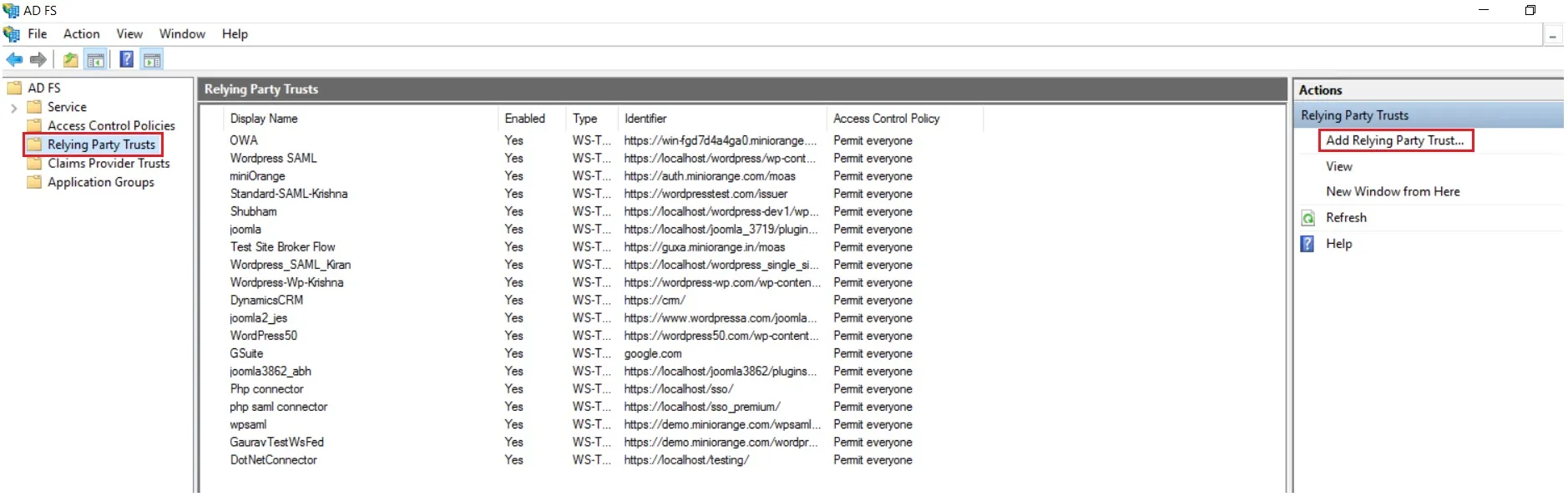

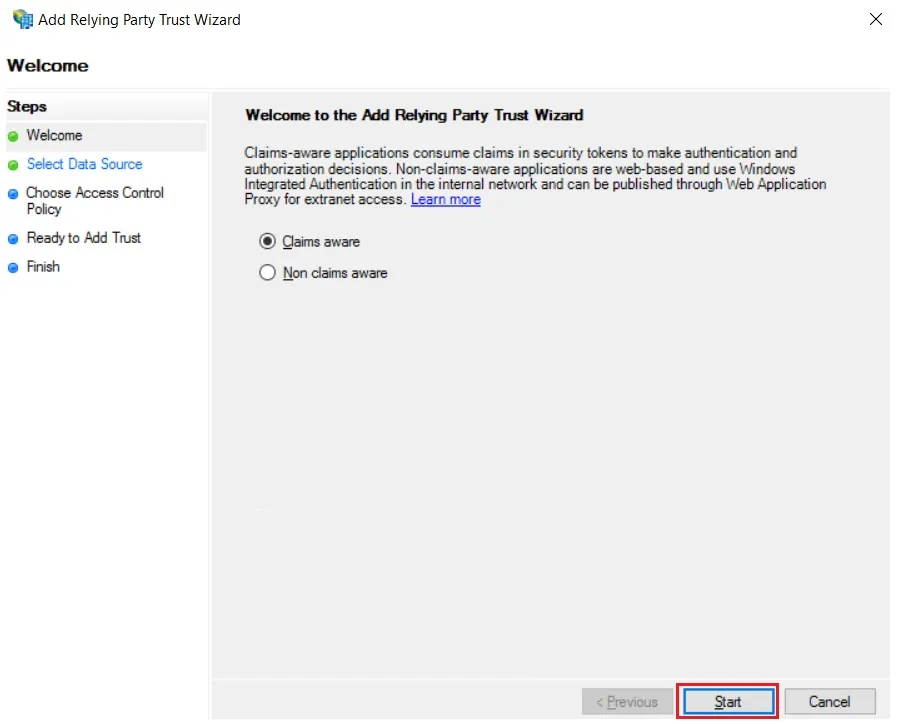

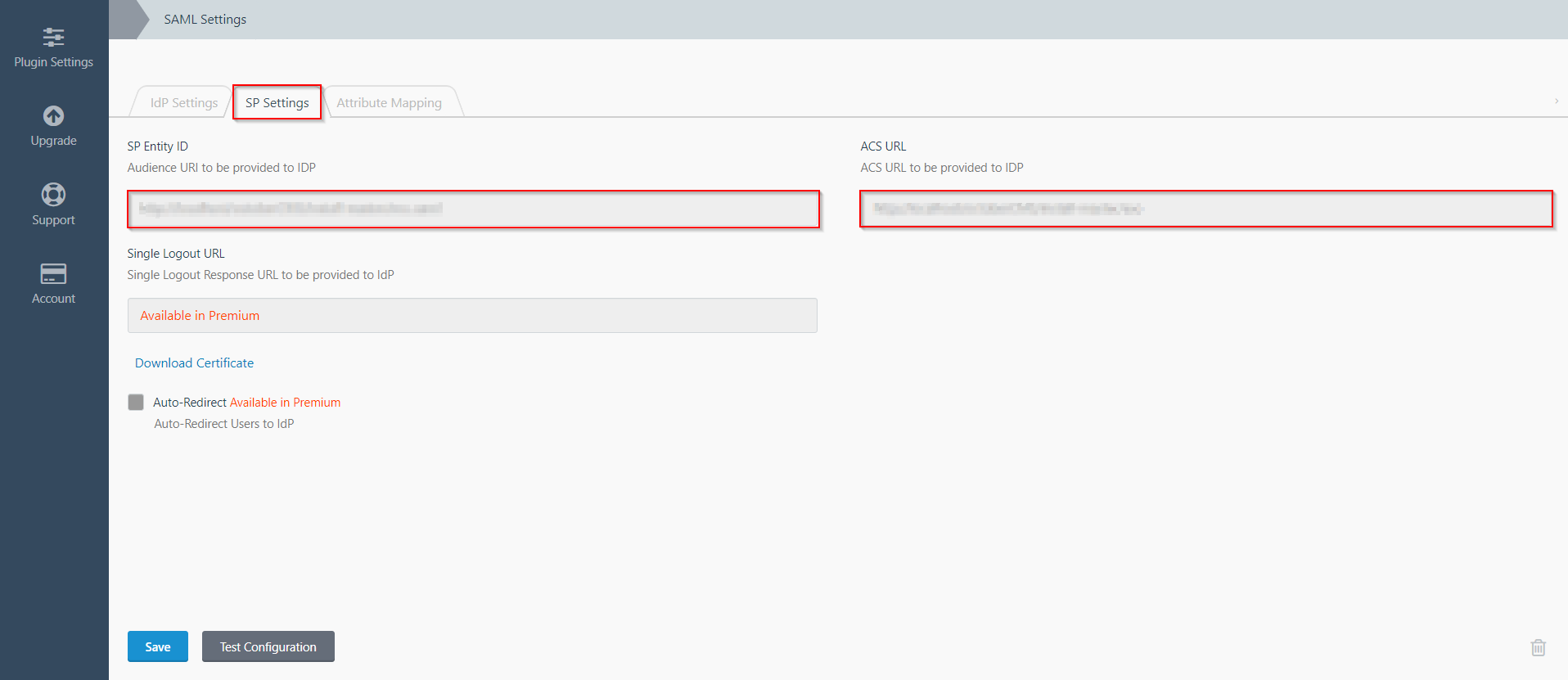

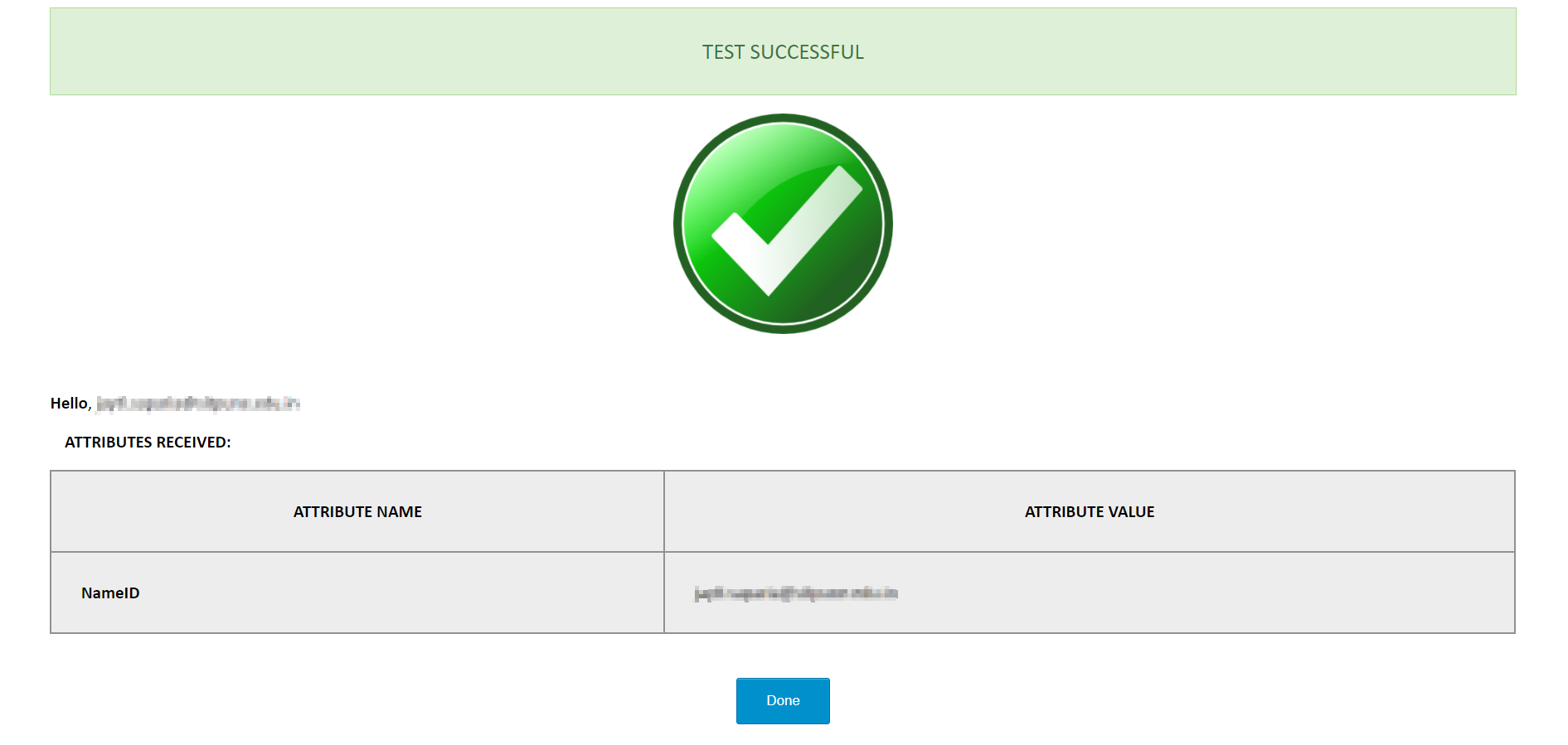

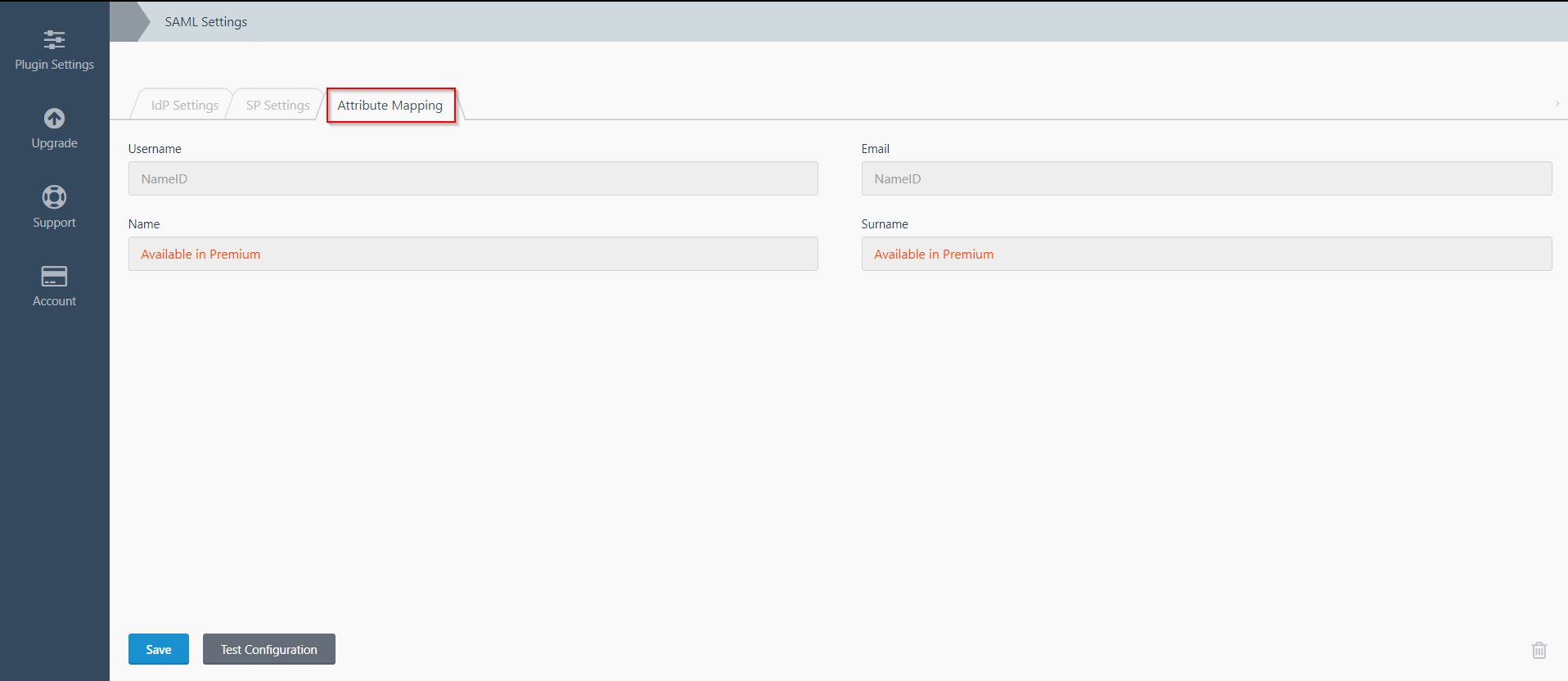

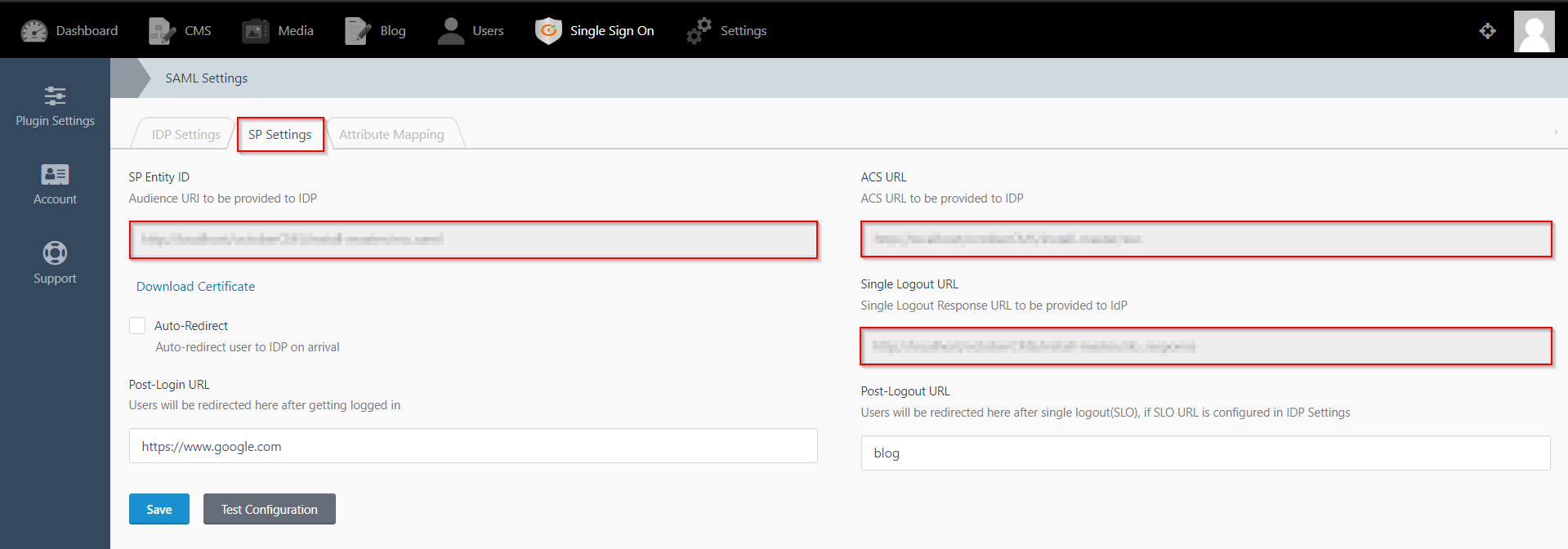

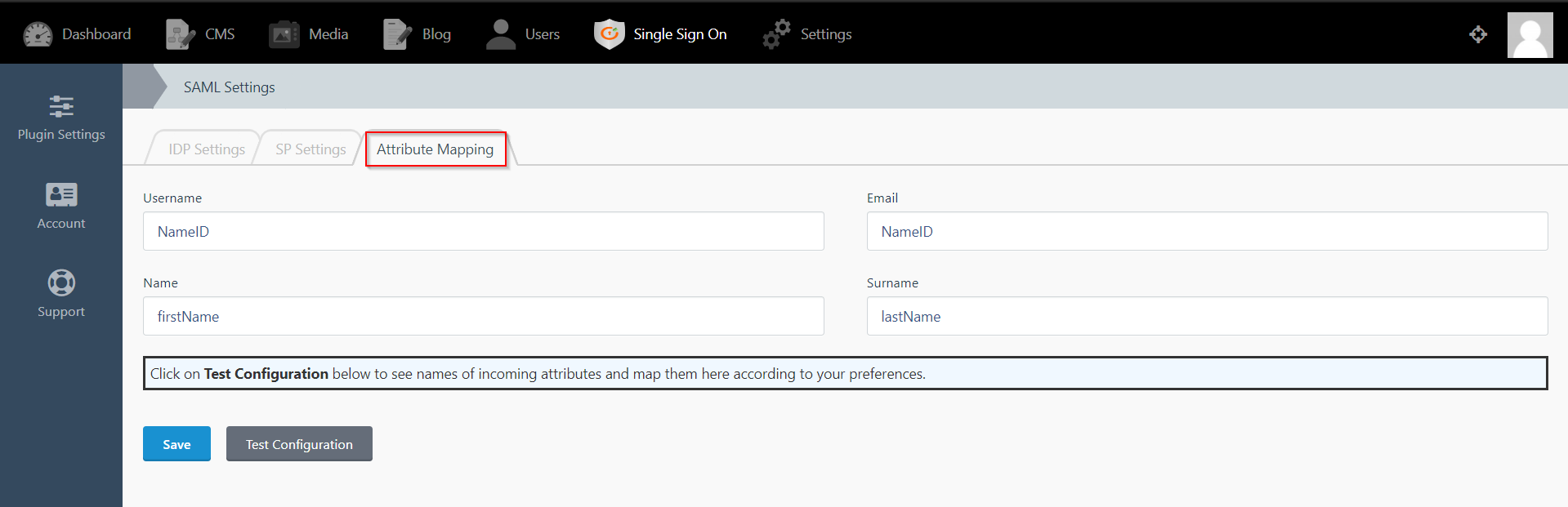

Um Ihren Identitätsanbieter (IDP) mit October CMS zu integrieren, benötigen Sie die folgenden Elemente:

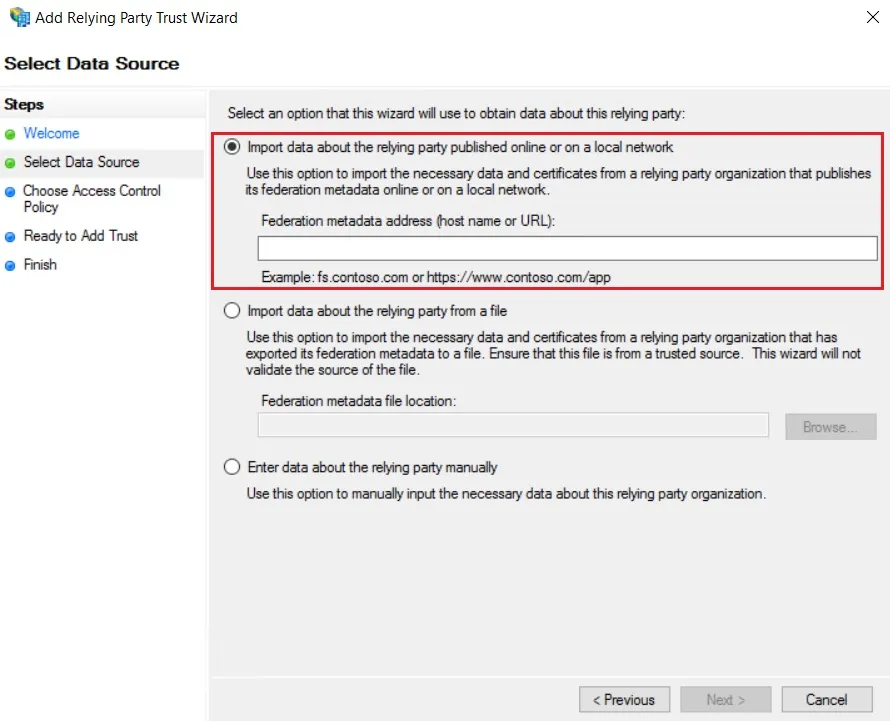

Verwenden der Metadaten-URL

Verwenden der Metadaten-URL

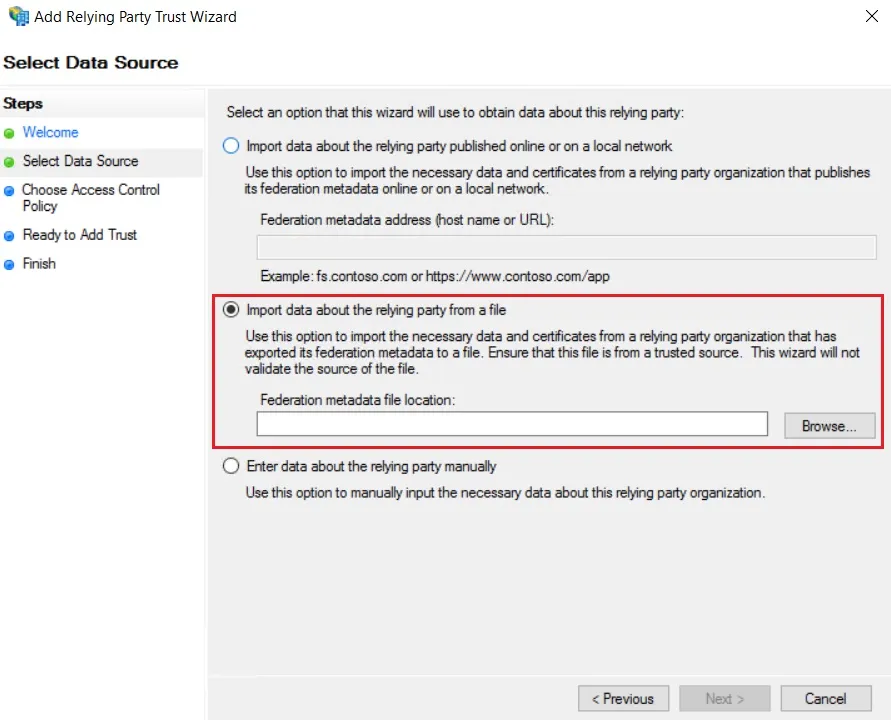

Verwendung einer Metadaten-XML-Datei

Verwendung einer Metadaten-XML-Datei

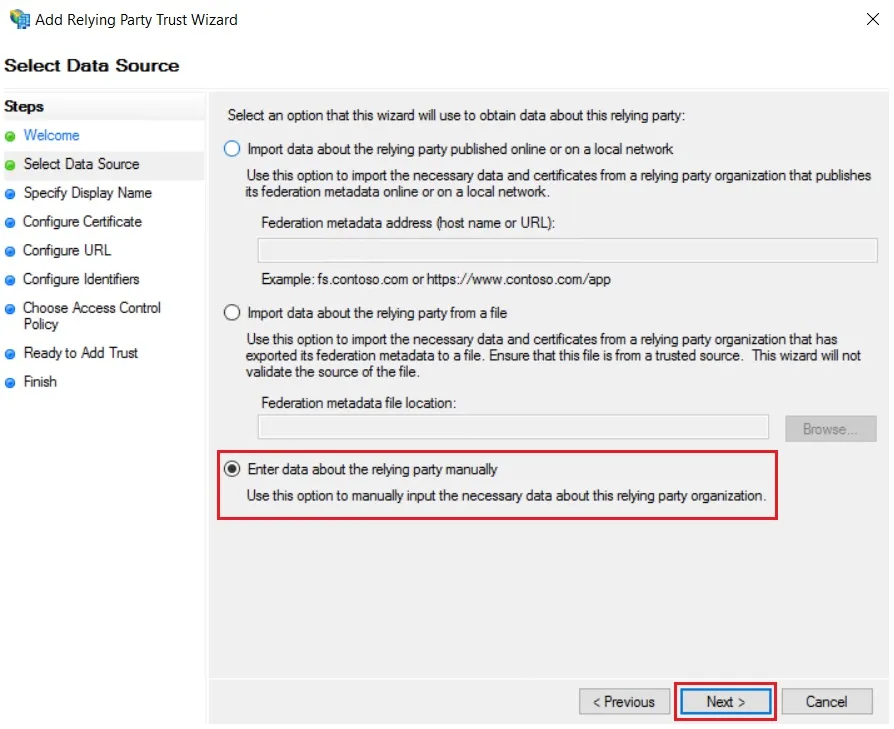

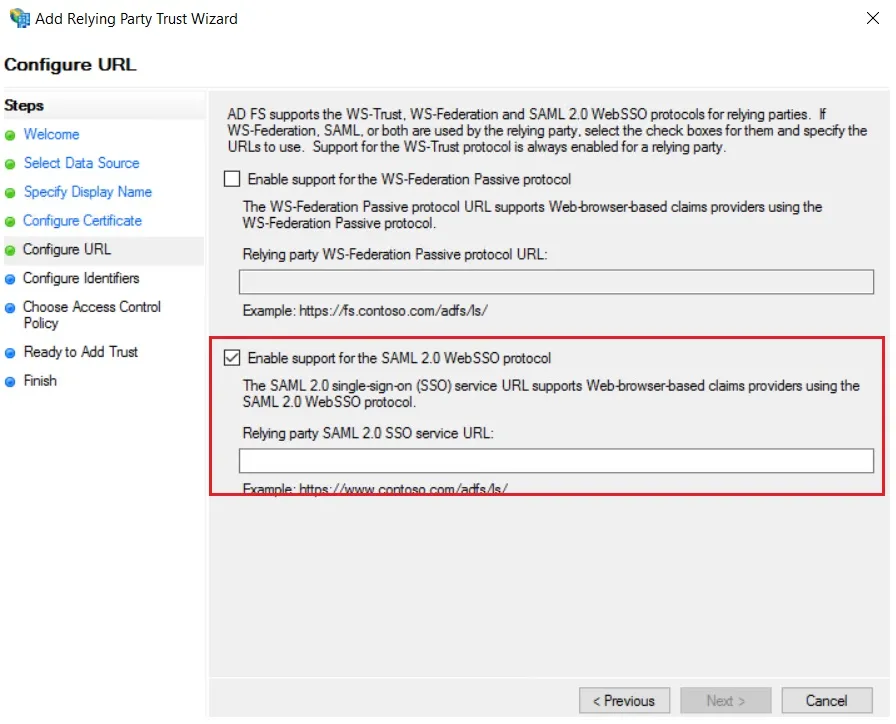

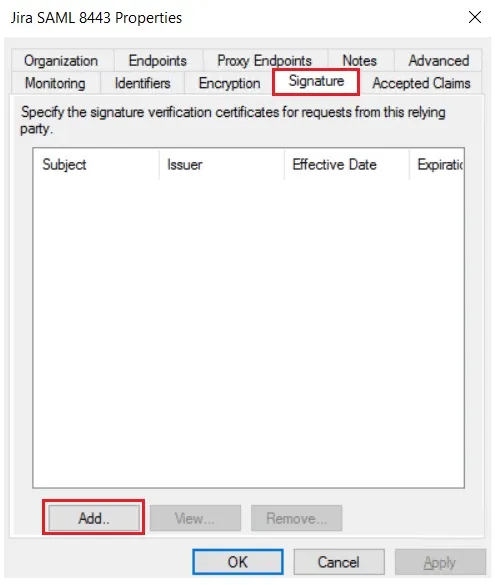

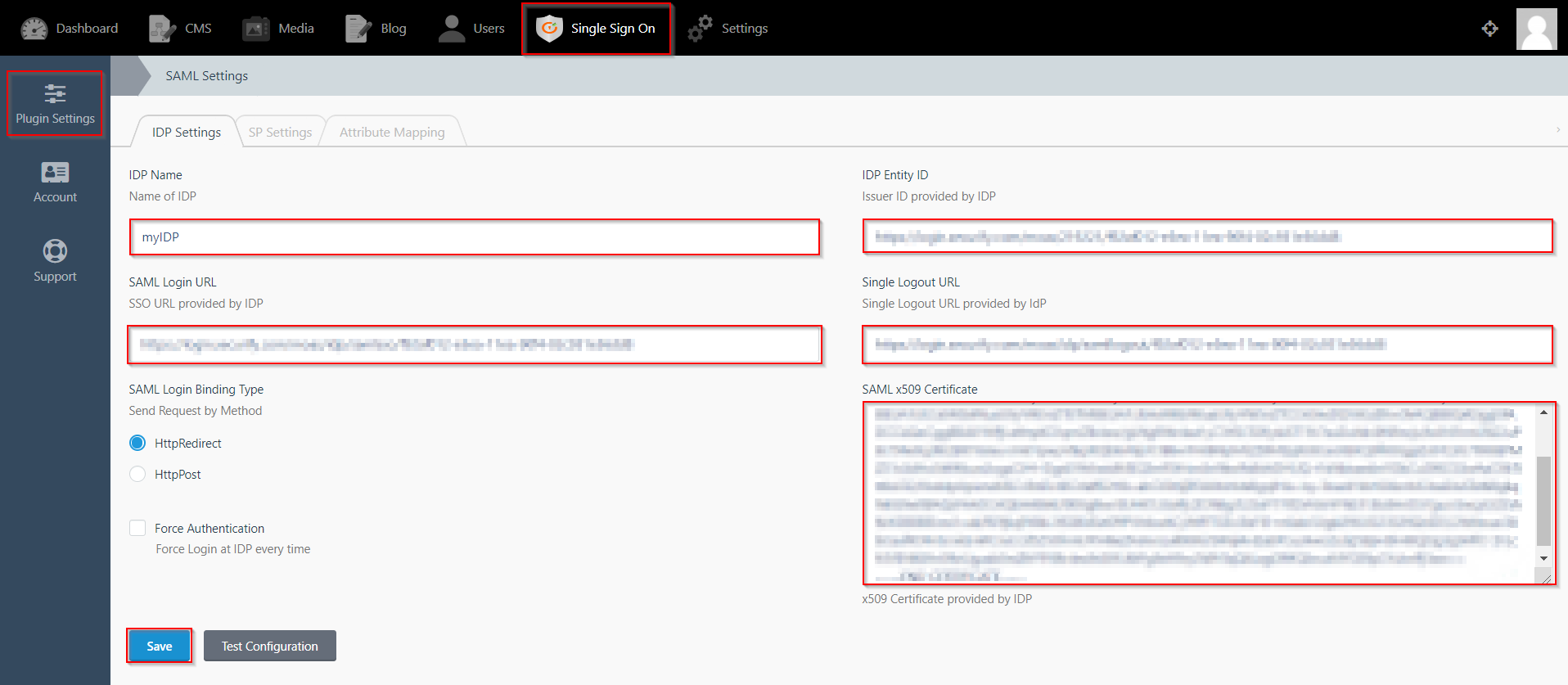

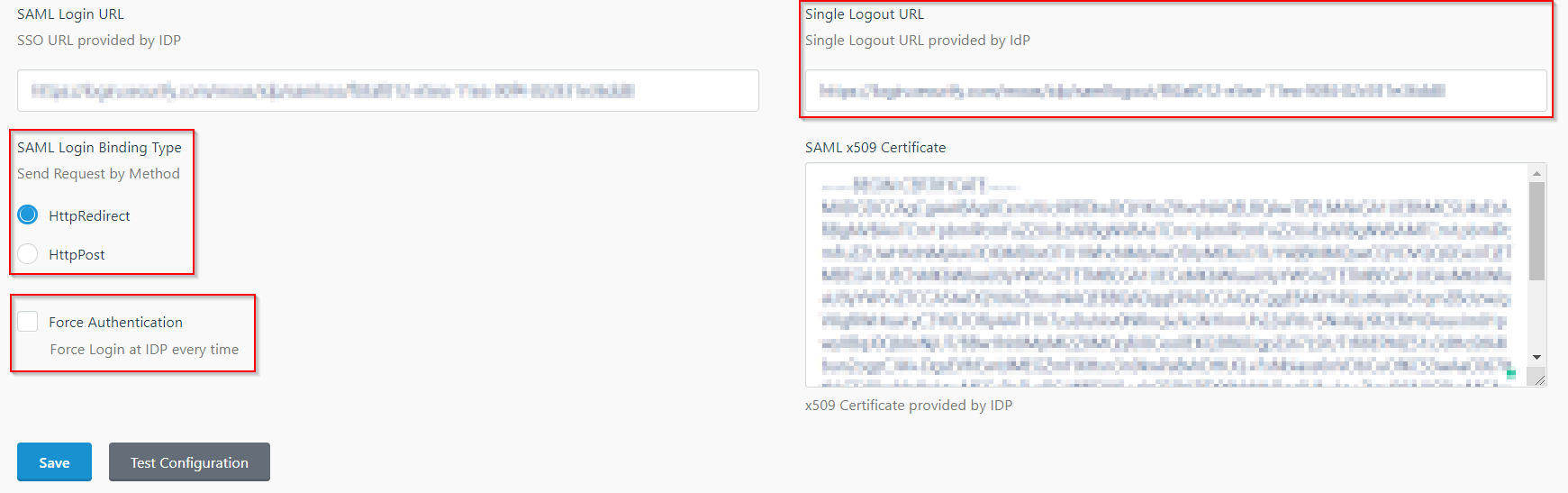

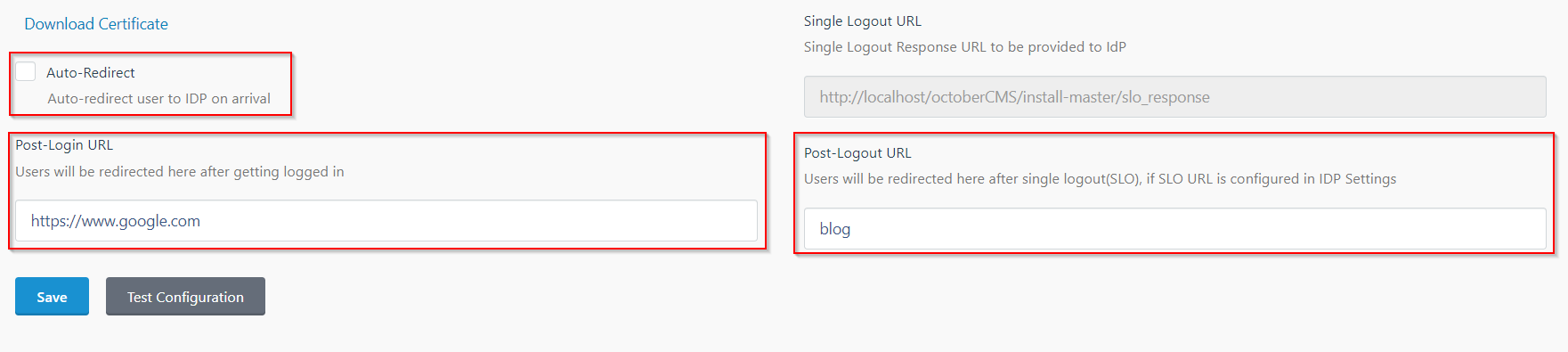

Verwenden der manuellen Konfiguration

Verwenden der manuellen Konfiguration

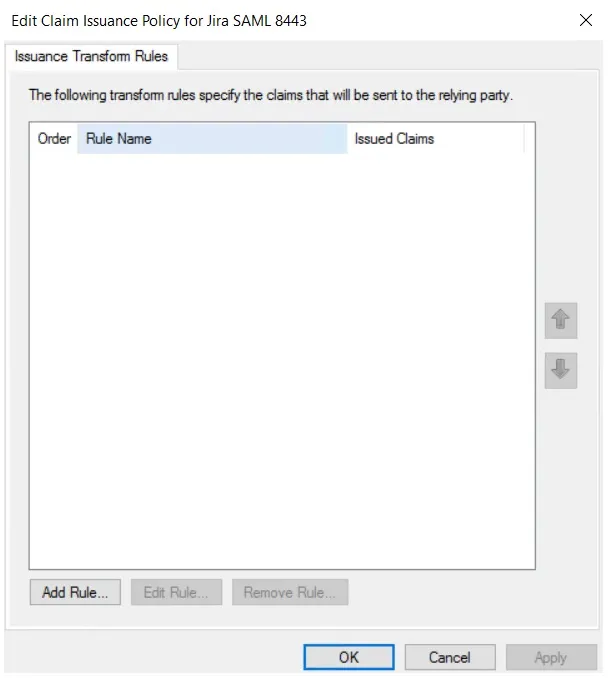

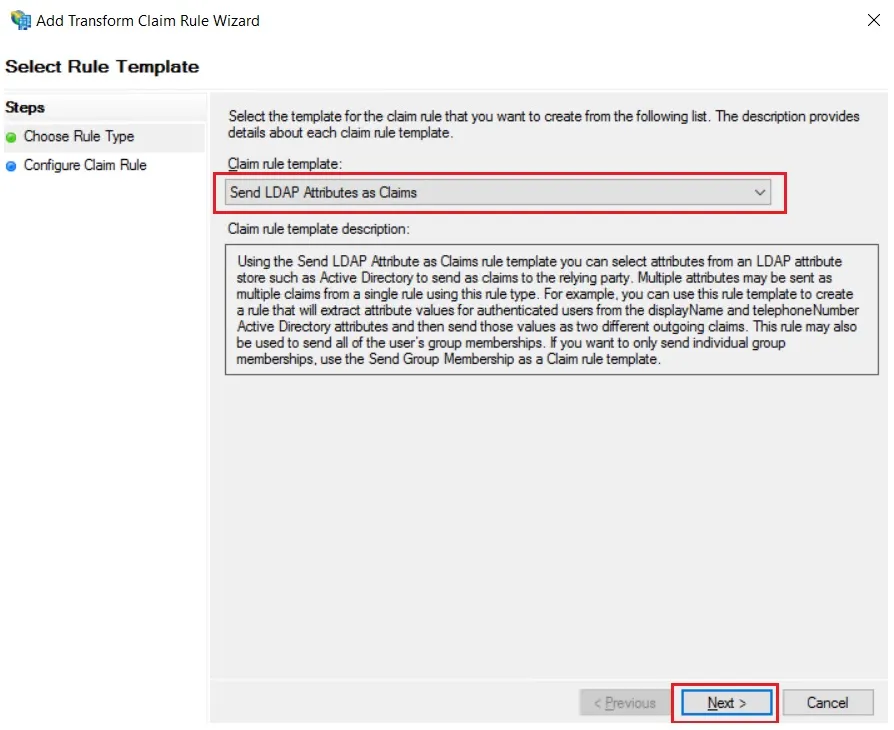

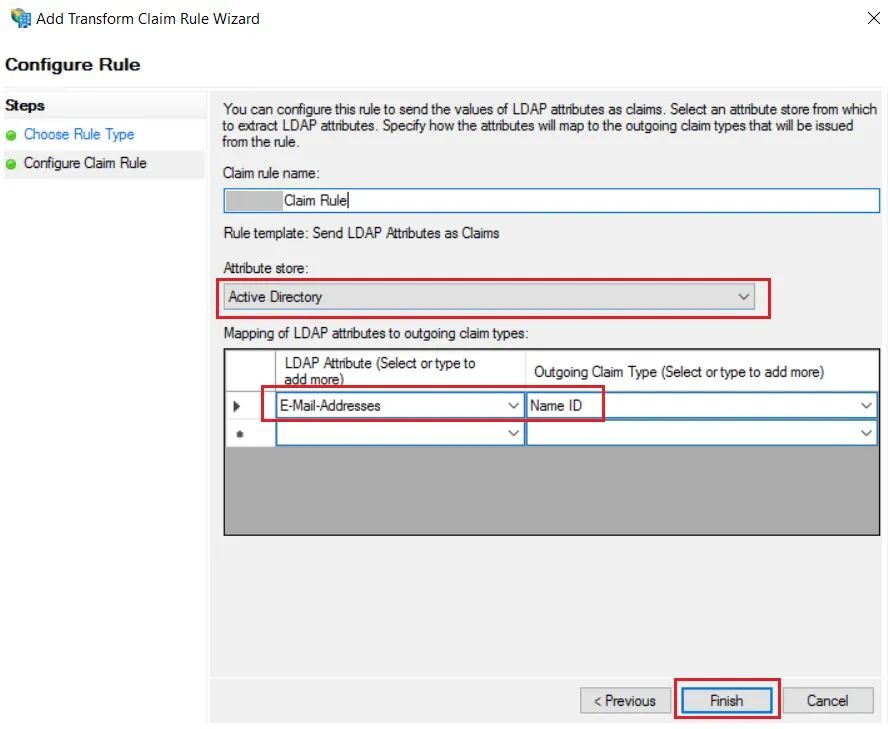

| Name der Anspruchsregel: | Attributes |

| Attributspeicher: | Active Directory |

| LDAP-Attribut: | E-mailadressen |

| Ausgehender Anspruchstyp: | Name ID |

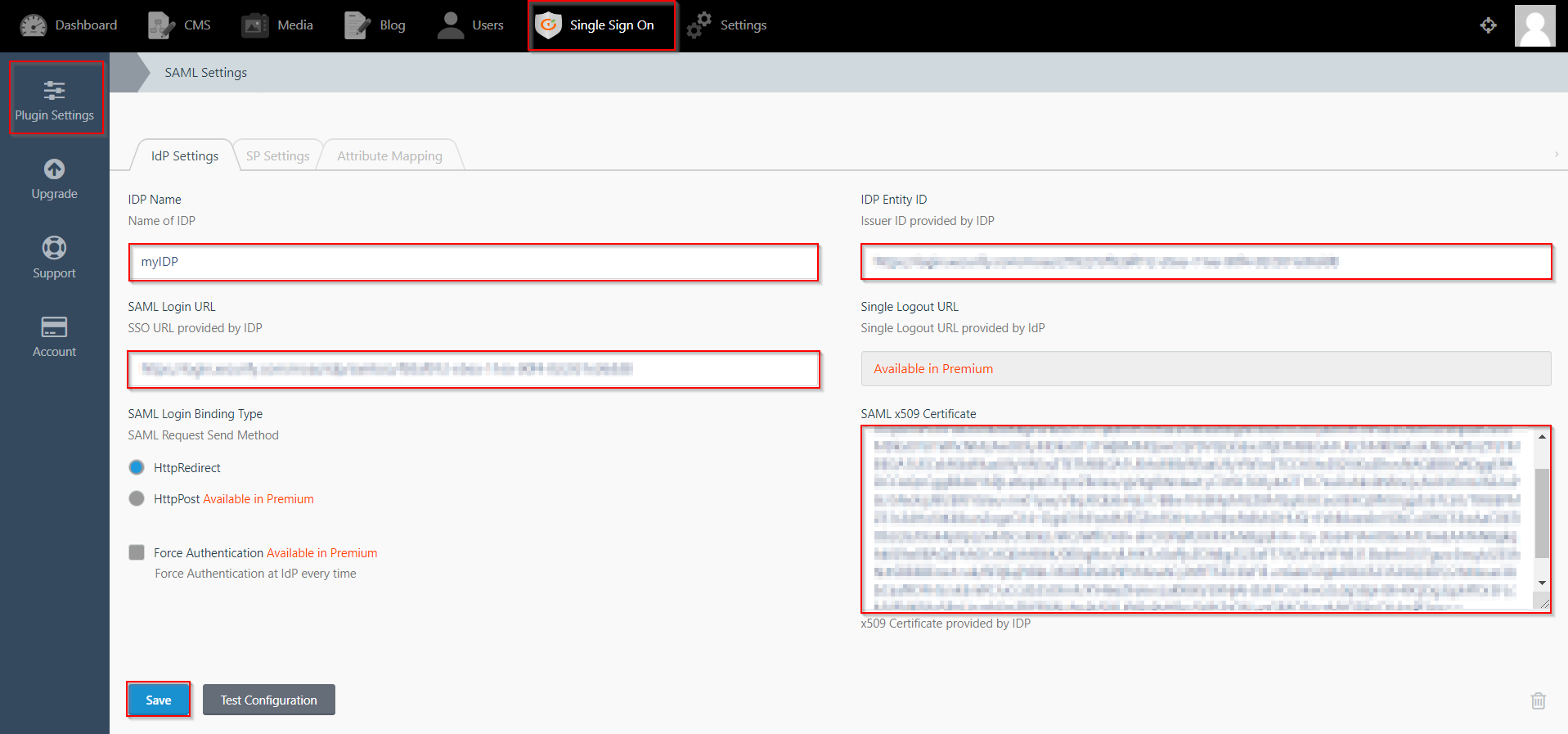

| IdP-Name: | meinIDP |

| IdP-Entitäts-ID: | https://login.xecurify.com/moas/ |

| SAML-Anmelde-URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509-Zertifikat: | Von Ihrem IdP bereitgestelltes Zertifikat. |

| IdP-Name: | meinIDP |

| IdP-Entitäts-ID: | https://login.xecurify.com/moas/ |

| SAML-Anmelde-URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML-Abmelde-URL: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509-Zertifikat: | Von Ihrem IdP bereitgestelltes Zertifikat. |

Wenn Sie etwas suchen, das Sie nicht finden können, schreiben Sie uns bitte eine E-Mail an info@xecurify.com