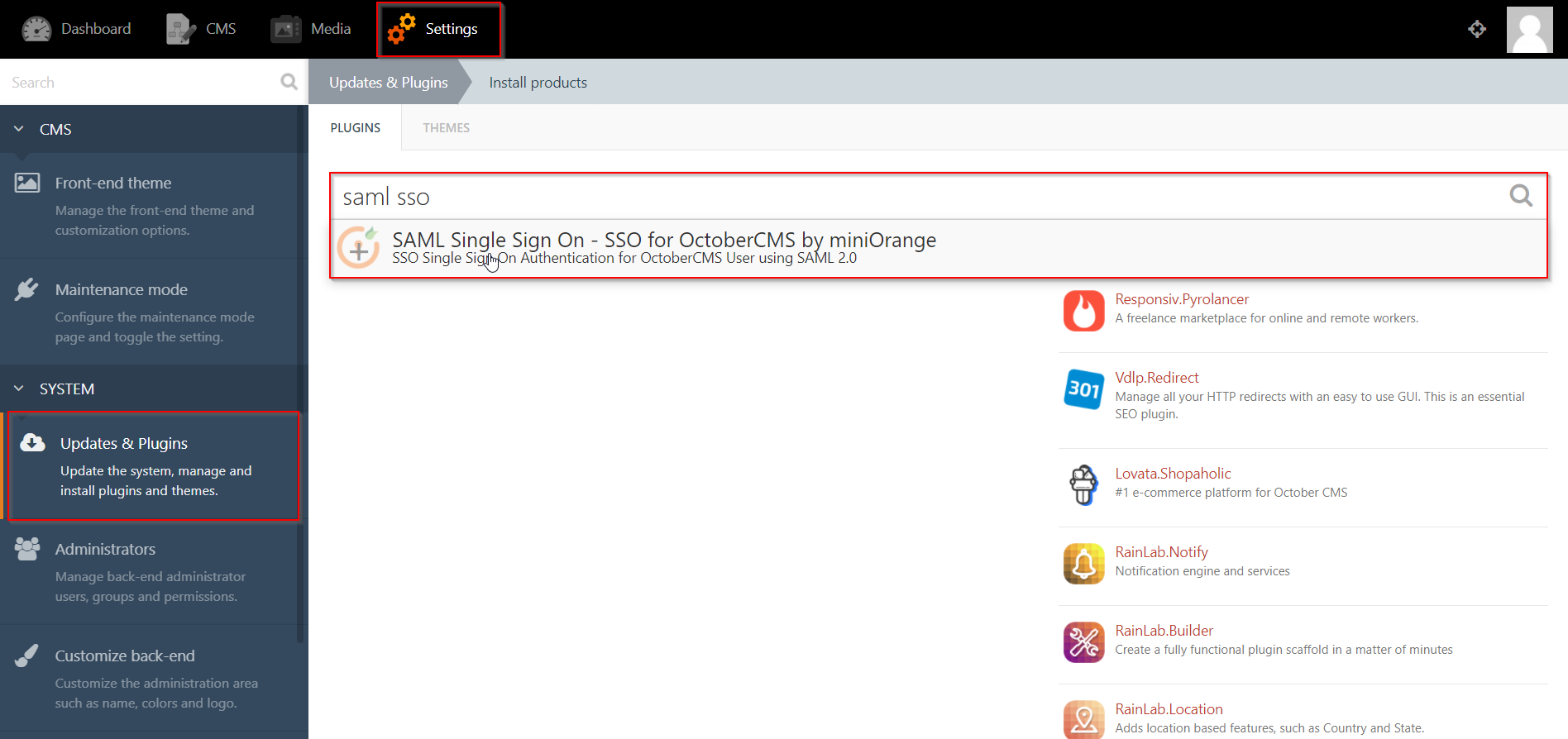

Suchergebnisse :

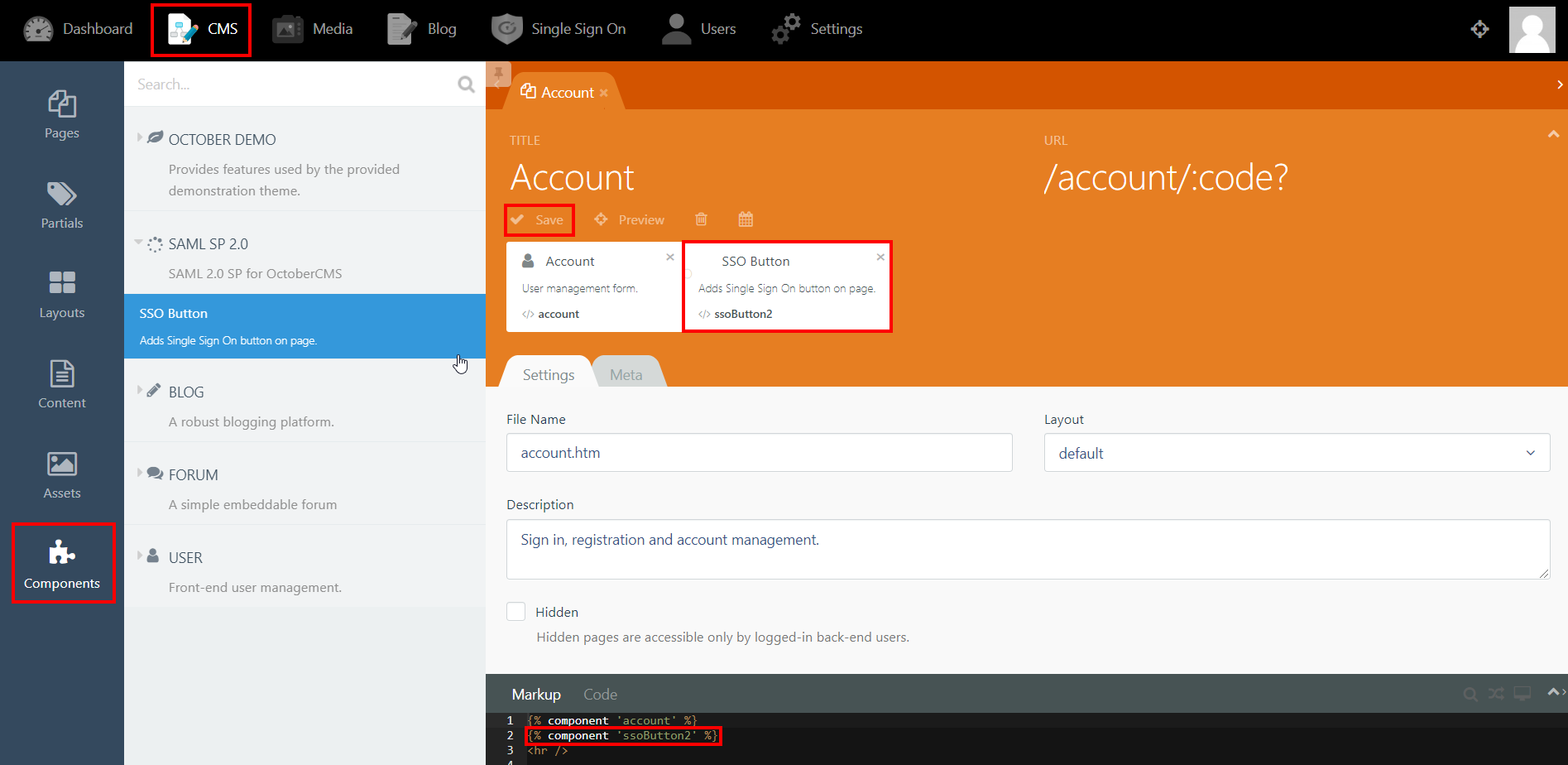

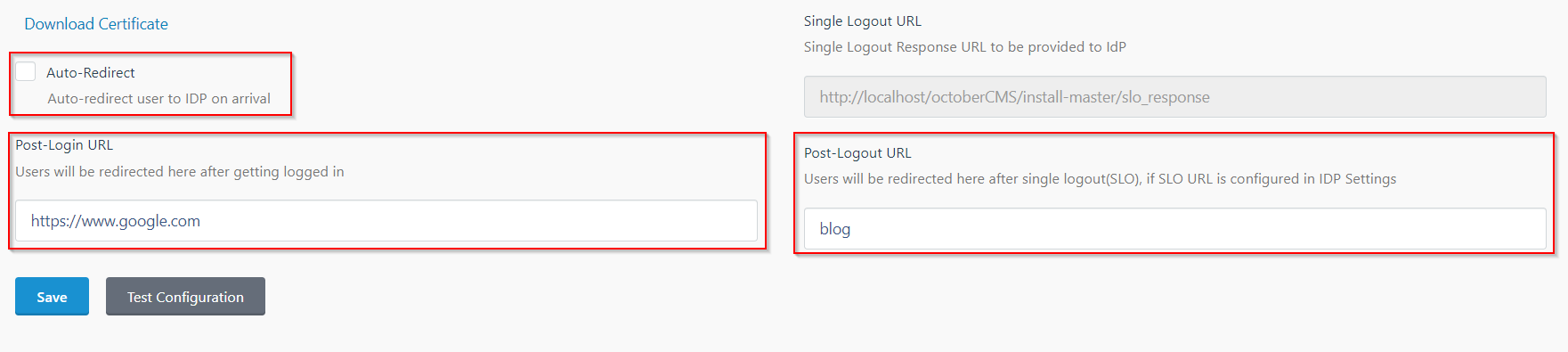

×Das Plugin „Single Sign-On (SSO)“ für Oktober-CMS bietet die Möglichkeit, SAML-Single-Sign-On (SSO) für Ihre CMS-Sites für Oktober zu aktivieren. Unser CMS-SSO-Plugin für Oktober ist mit allen SAML-kompatiblen Identitätsanbietern kompatibel. Hier gehen wir eine Schritt-für-Schritt-Anleitung durch, um SAML SSO zwischen der CMS-Site im Oktober und Ihrem Identitätsanbieter zu konfigurieren.

Um Ihren Identitätsanbieter (IDP) mit October CMS zu integrieren, benötigen Sie die folgenden Elemente:

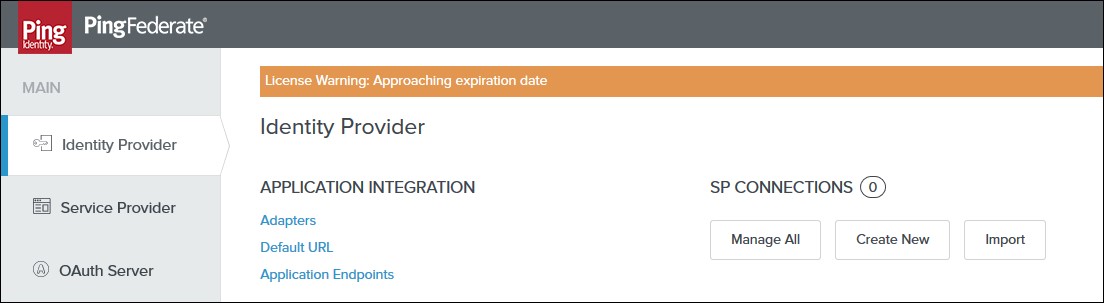

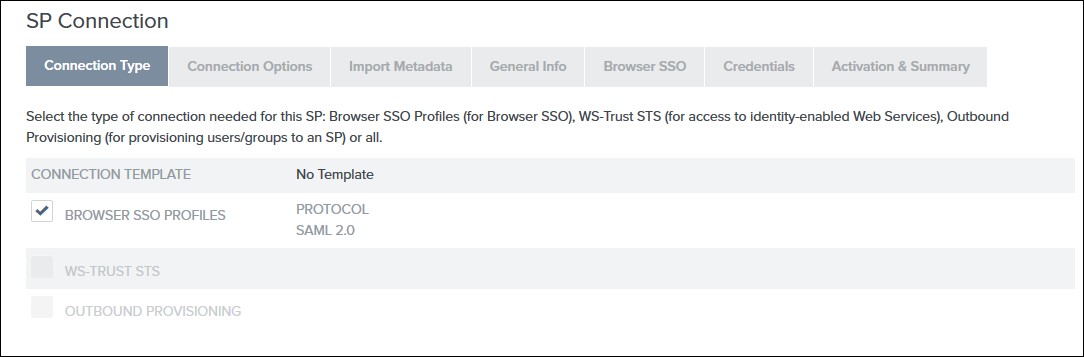

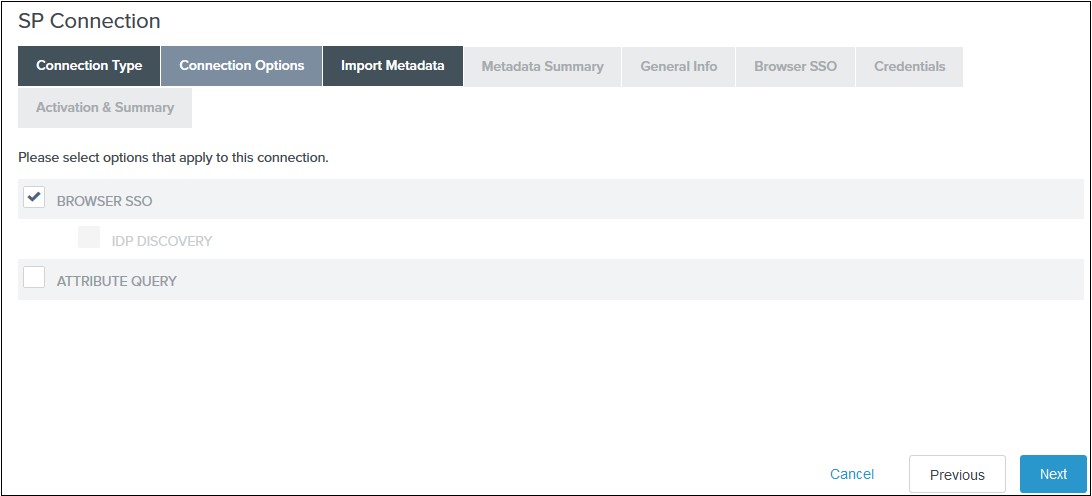

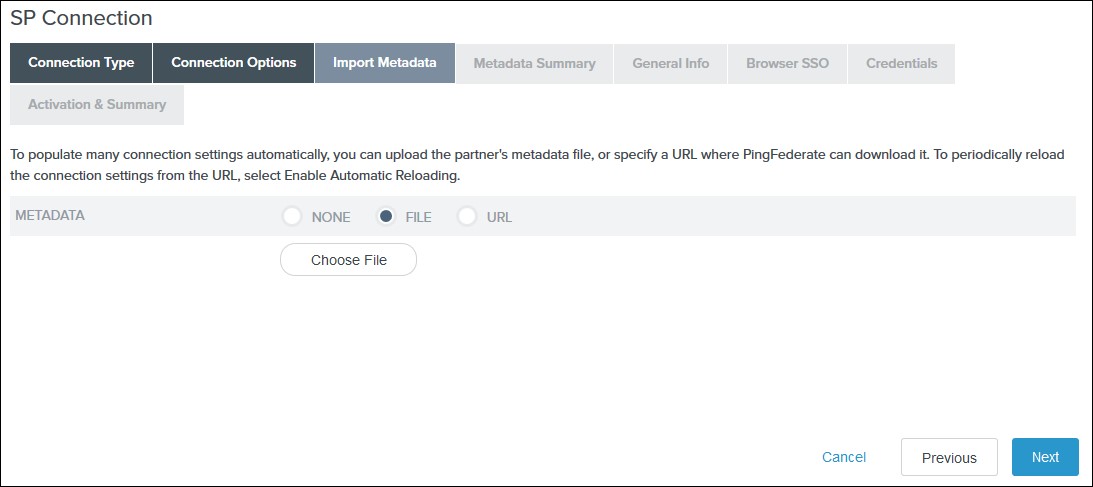

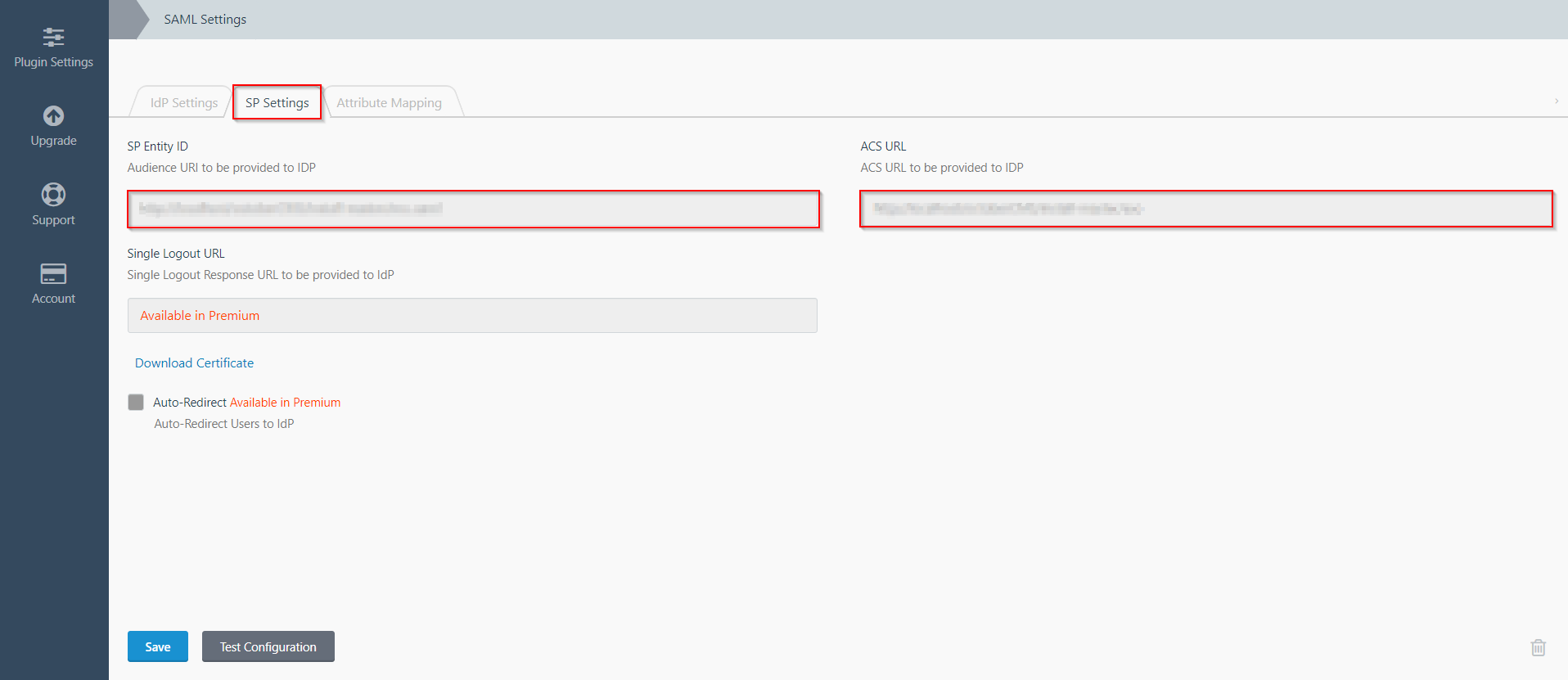

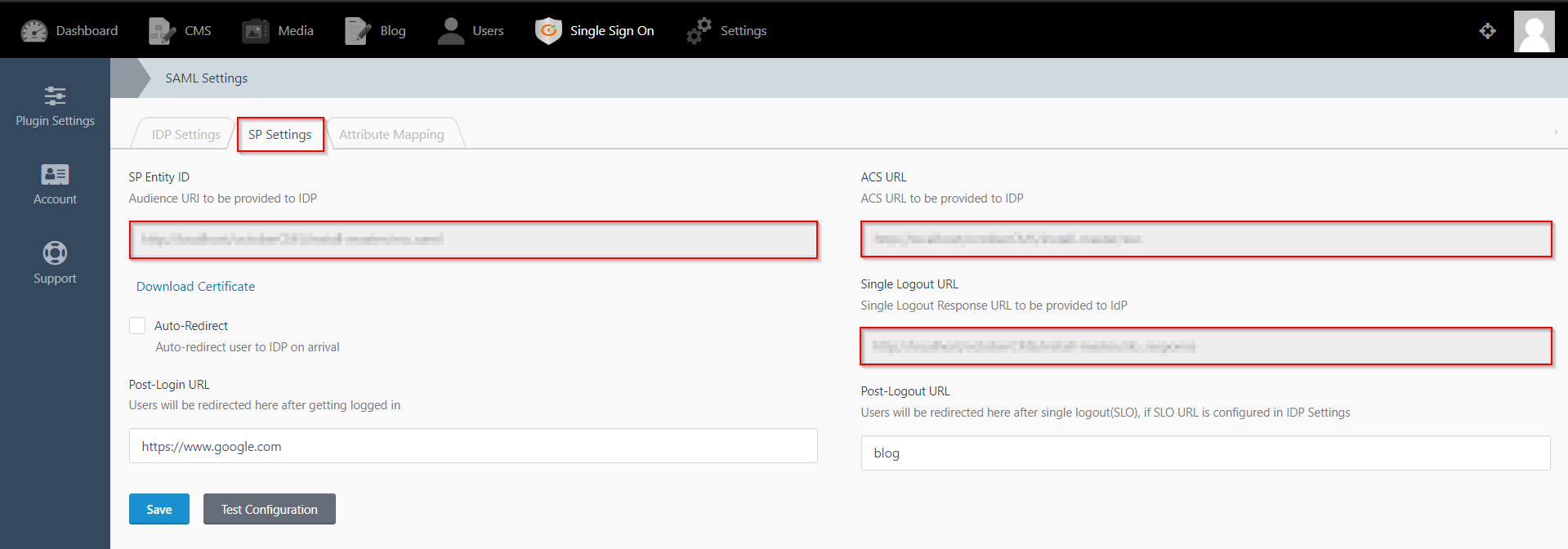

Alle Informationen, die zum Konfigurieren des Ping Federate als SAML IDP erforderlich sind, d. h. die Metadaten des Plugins, sind im angegeben Informationen zum Dienstanbieter Registerkarte des miniOrange-Plugins.

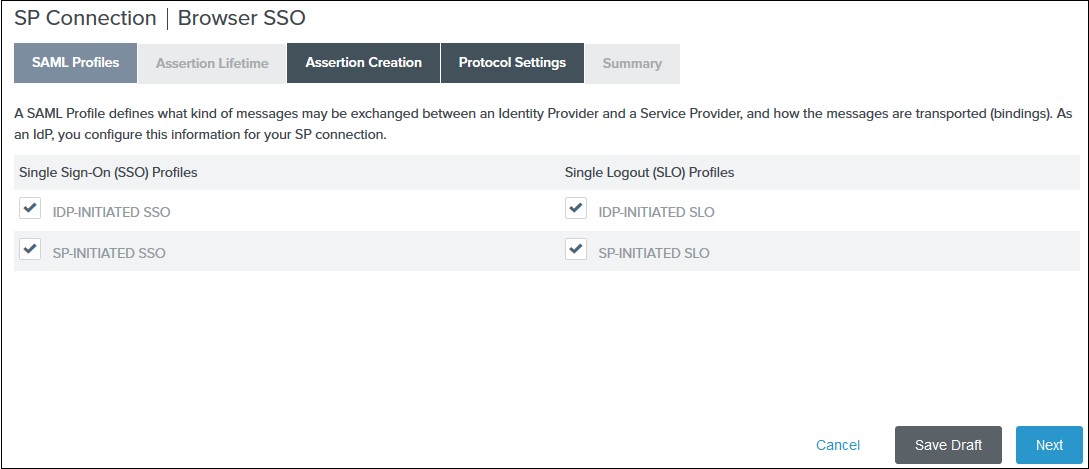

2) Geben Sie die gewünschte Gültigkeitsdauer Ihrer Behauptung ein Behauptungslebensdauer Tab und klicken Sie auf Weiter. Standardmäßig ist es konfiguriert 5 Minuten für beide.

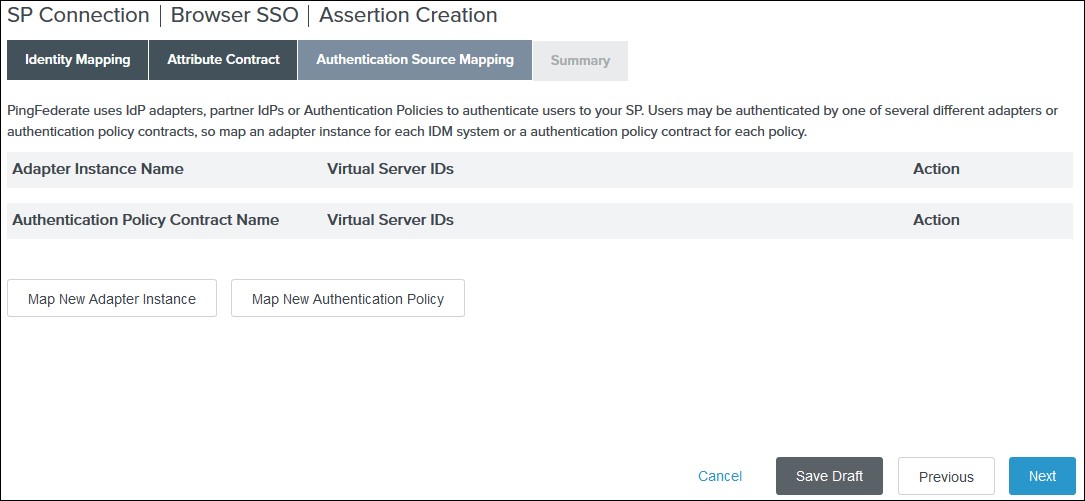

2) Geben Sie die gewünschte Gültigkeitsdauer Ihrer Behauptung ein Behauptungslebensdauer Tab und klicken Sie auf Weiter. Standardmäßig ist es konfiguriert 5 Minuten für beide. IV. Wählen Sie eine aus Adapterinstanz und klicken auf Weiter. Der Adapter muss die E-Mail-Adresse des Benutzers enthalten.

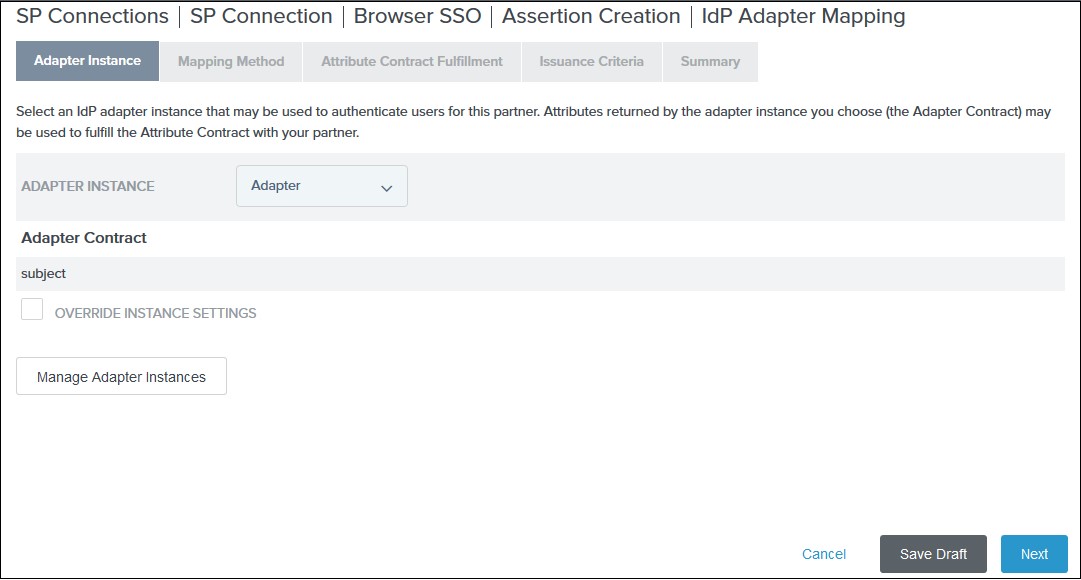

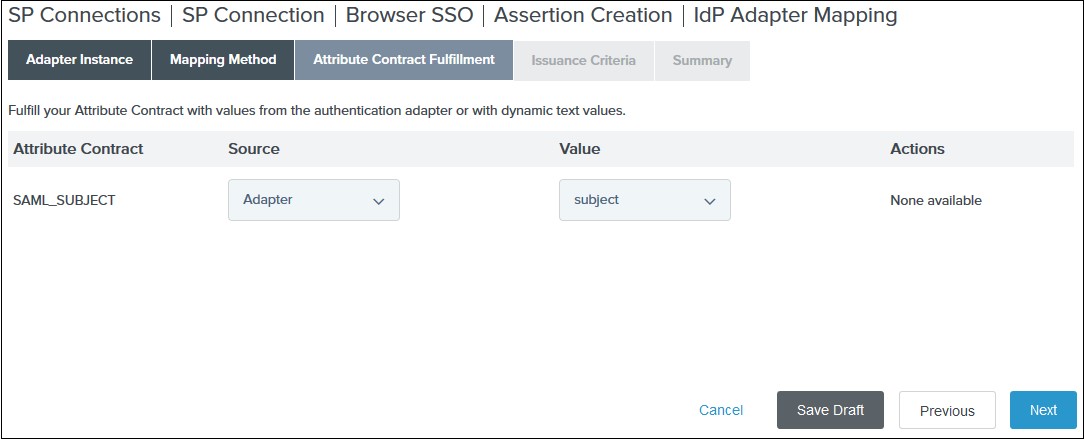

IV. Wählen Sie eine aus Adapterinstanz und klicken auf Weiter. Der Adapter muss die E-Mail-Adresse des Benutzers enthalten. V. Wählen Sie die aus Verwenden Sie in der SAML-Behauptung nur die Adaptervertragswerte Option auf dem Mapping-Methode Tab und klicken Sie auf Weiter.

V. Wählen Sie die aus Verwenden Sie in der SAML-Behauptung nur die Adaptervertragswerte Option auf dem Mapping-Methode Tab und klicken Sie auf Weiter. VII. (Optional) Wählen Sie die gewünschten Autorisierungsbedingungen aus Ausgabekriterien Tab und klicken Sie auf Weiter.

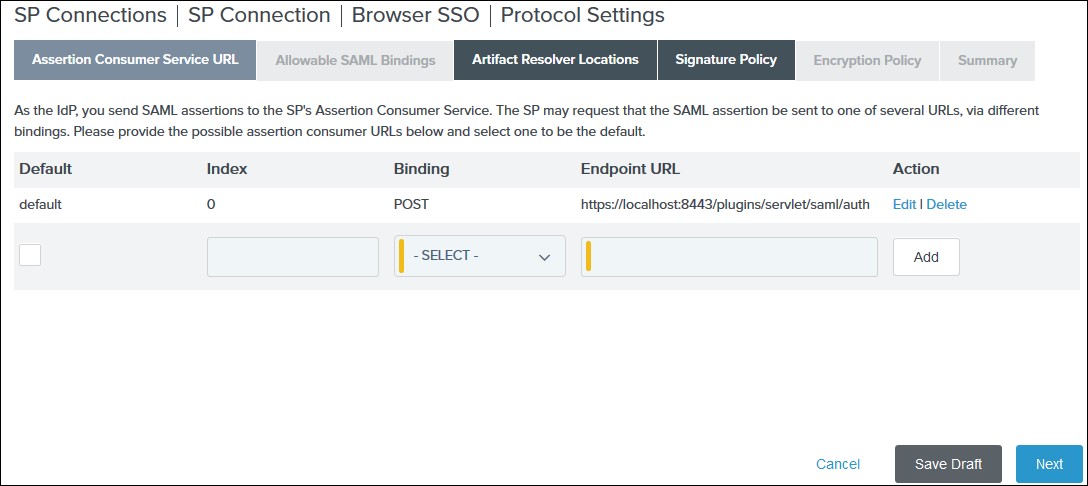

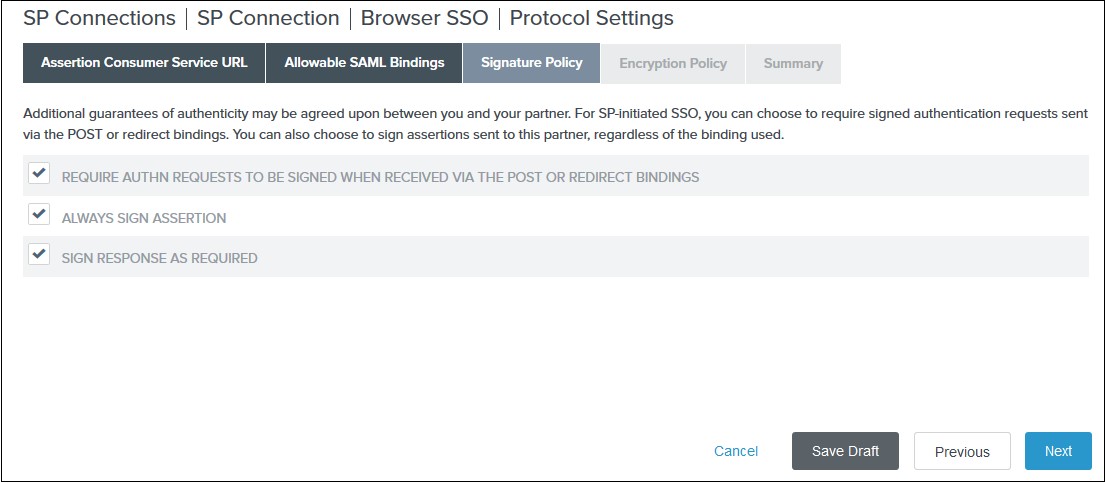

VII. (Optional) Wählen Sie die gewünschten Autorisierungsbedingungen aus Ausgabekriterien Tab und klicken Sie auf Weiter. 2) Auswählen jetzt lesen auf die Zulässige SAML-Bindungen Tab und klicken Sie auf Weiter.

2) Auswählen jetzt lesen auf die Zulässige SAML-Bindungen Tab und klicken Sie auf Weiter. 4) Wählen Sie die gewünschte Verschlüsselungsrichtlinie für Zusicherungen aus Verschlüsselungsrichtlinie Tab und klicken Sie Weiter.

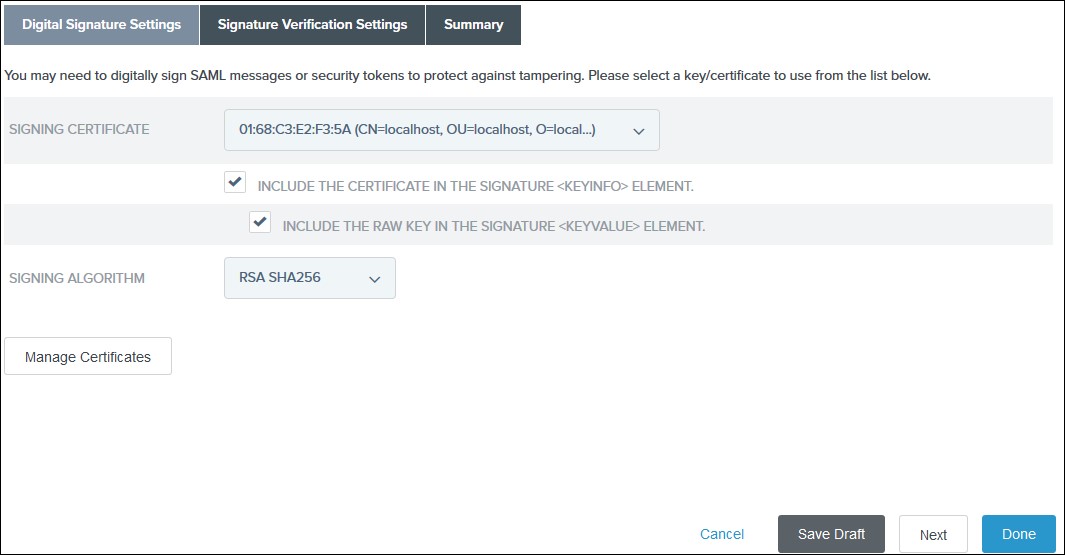

4) Wählen Sie die gewünschte Verschlüsselungsrichtlinie für Zusicherungen aus Verschlüsselungsrichtlinie Tab und klicken Sie Weiter. 2) Klicken Sie Erledigt

auf die Zusammenfassung.

2) Klicken Sie Erledigt

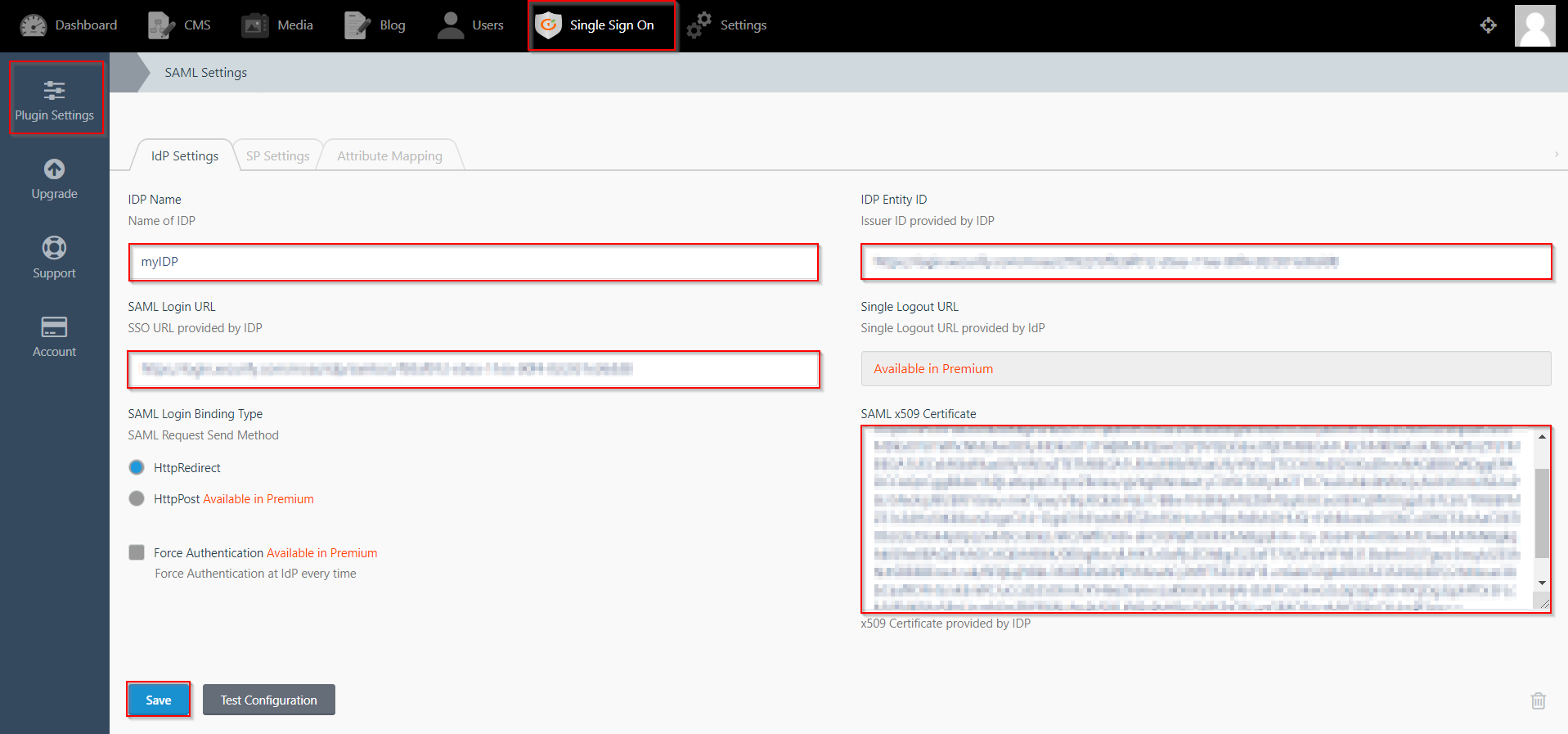

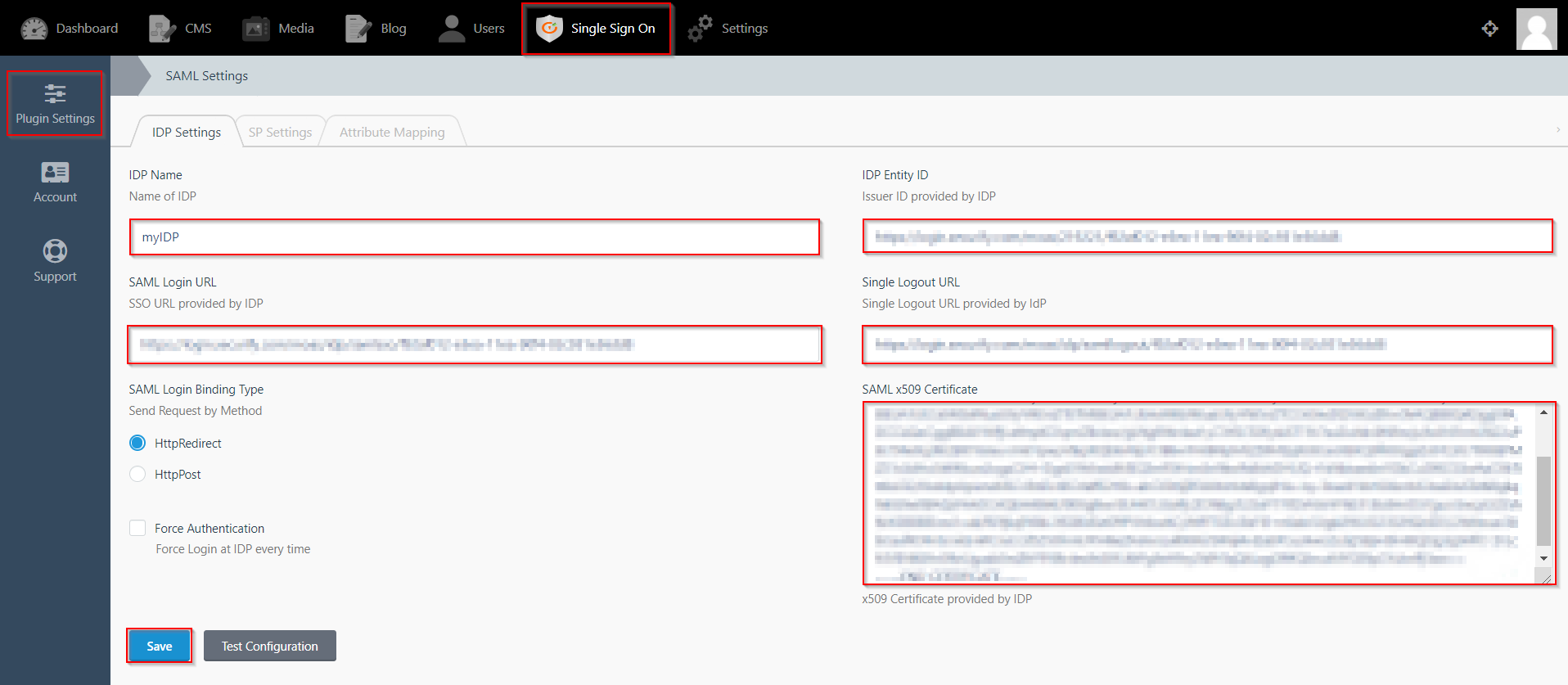

auf die Zusammenfassung.| IdP-Name: | meinIDP |

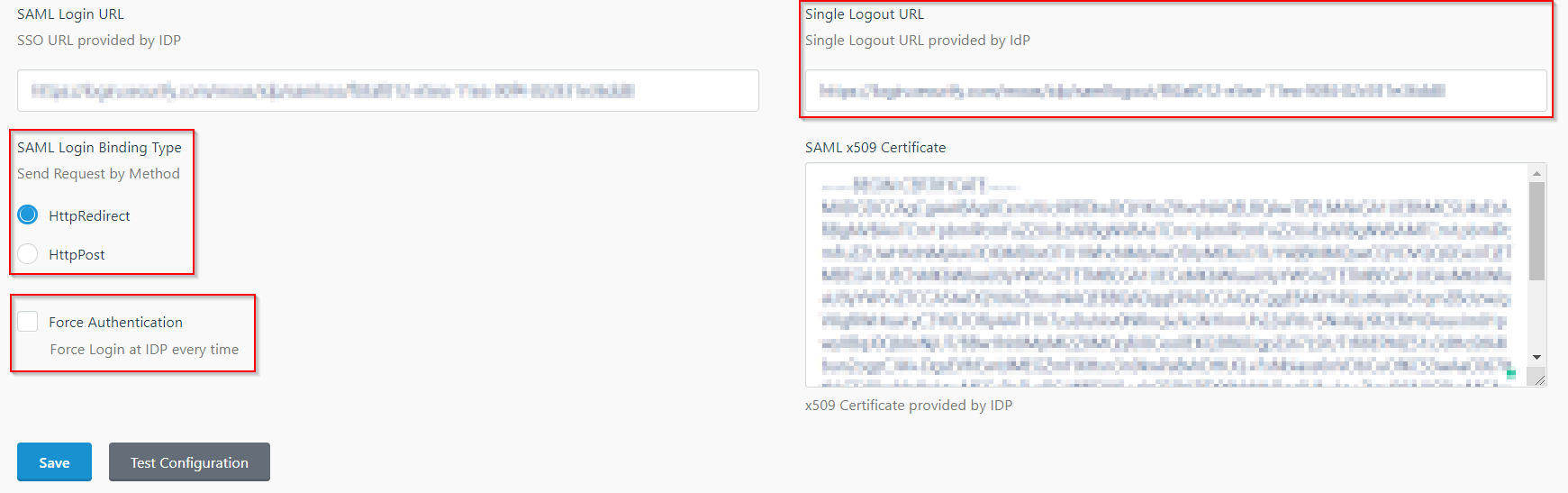

| IdP-Entitäts-ID: | https://login.xecurify.com/moas/ |

| SAML-Anmelde-URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509-Zertifikat: | Von Ihrem IdP bereitgestelltes Zertifikat. |

| IdP-Name: | meinIDP |

| IdP-Entitäts-ID: | https://login.xecurify.com/moas/ |

| SAML-Anmelde-URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML-Abmelde-URL: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509-Zertifikat: | Von Ihrem IdP bereitgestelltes Zertifikat. |

Wenn Sie etwas suchen, das Sie nicht finden können, schreiben Sie uns bitte eine E-Mail an info@xecurify.com