Suchergebnisse :

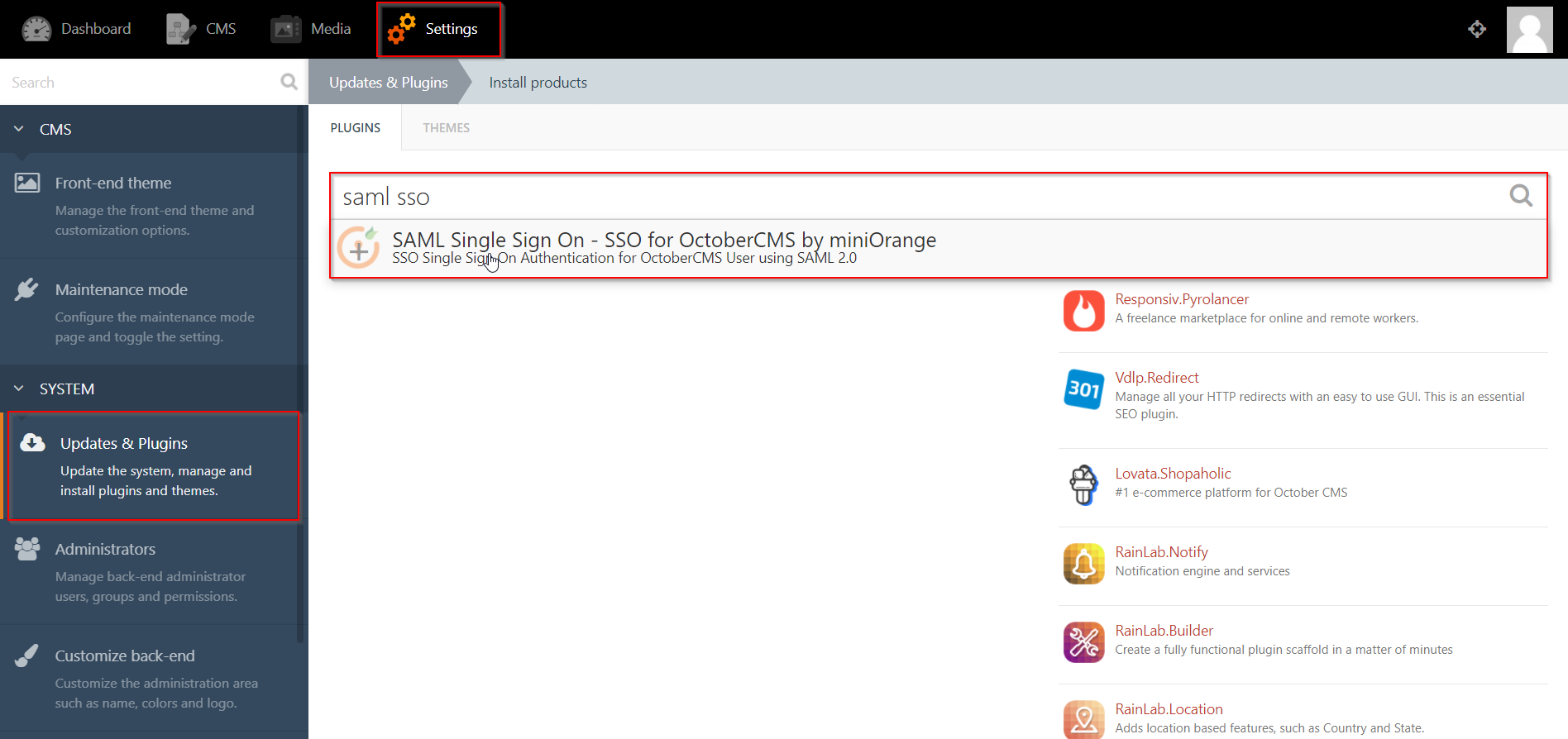

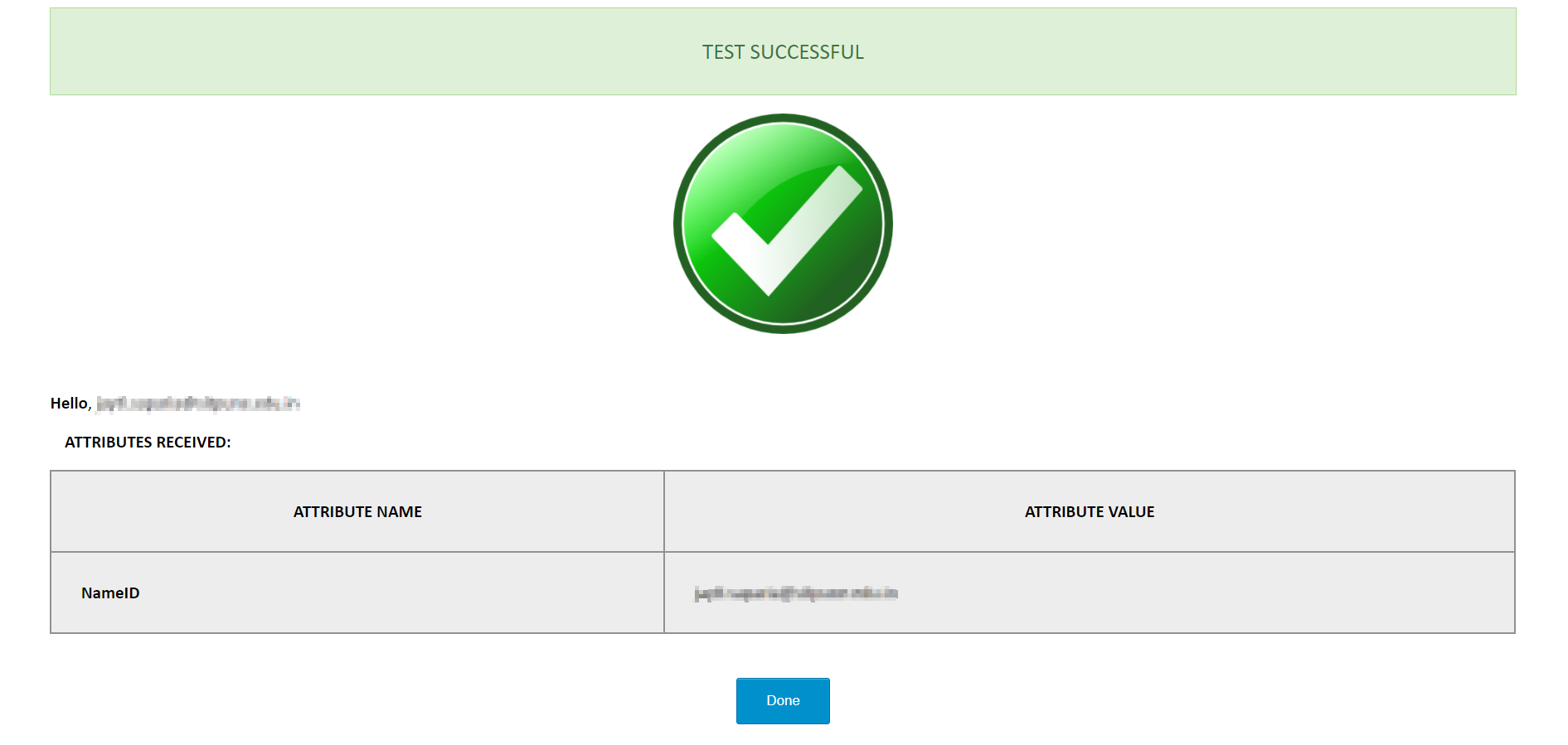

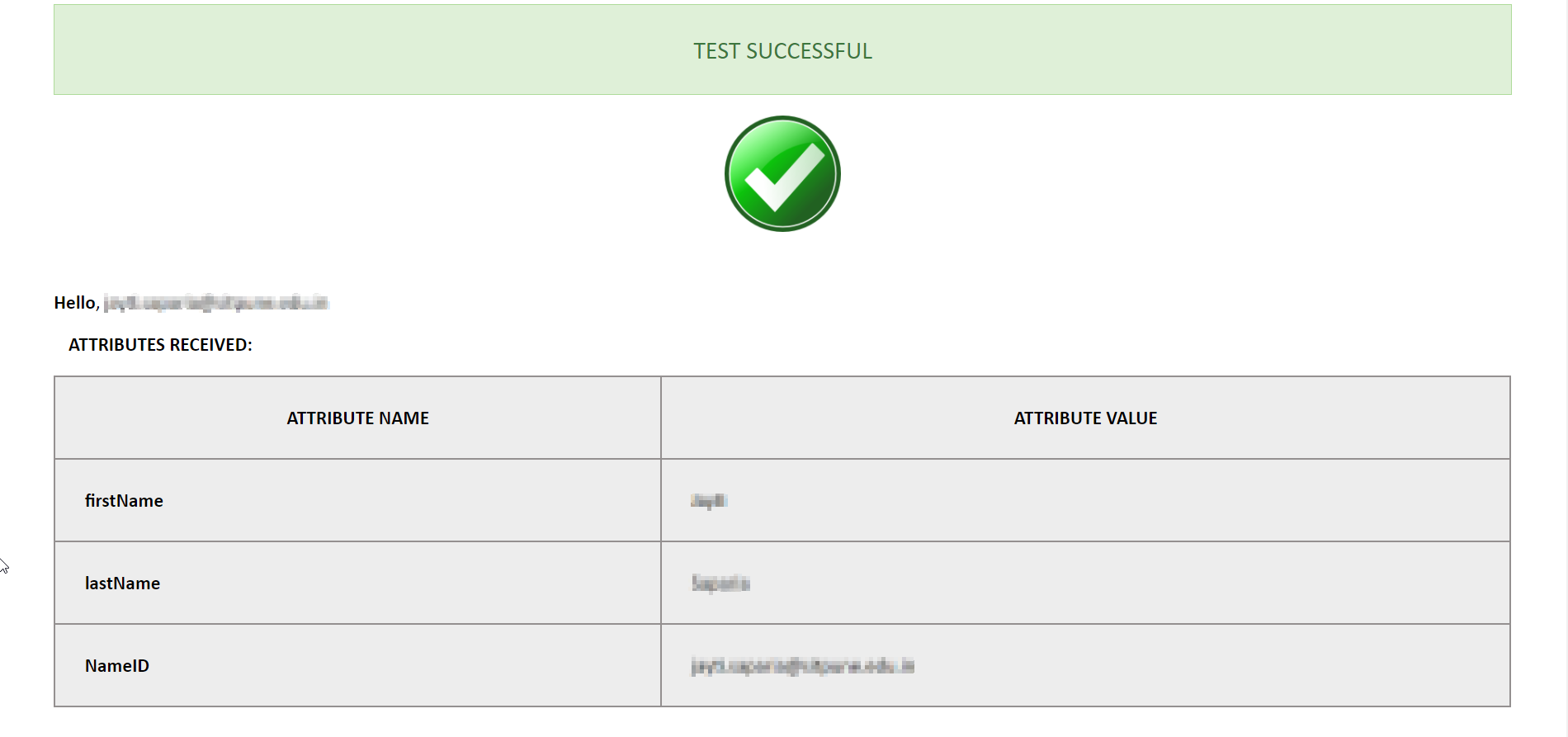

×Das Plugin „Single Sign-On (SSO)“ für Oktober-CMS bietet die Möglichkeit, SAML-Single-Sign-On (SSO) für Ihre CMS-Sites für Oktober zu aktivieren. Unser CMS-SSO-Plugin für Oktober ist mit allen SAML-kompatiblen Identitätsanbietern kompatibel. Hier gehen wir eine Schritt-für-Schritt-Anleitung durch, um SAML SSO zwischen der CMS-Site im Oktober und Ihrem Identitätsanbieter zu konfigurieren.

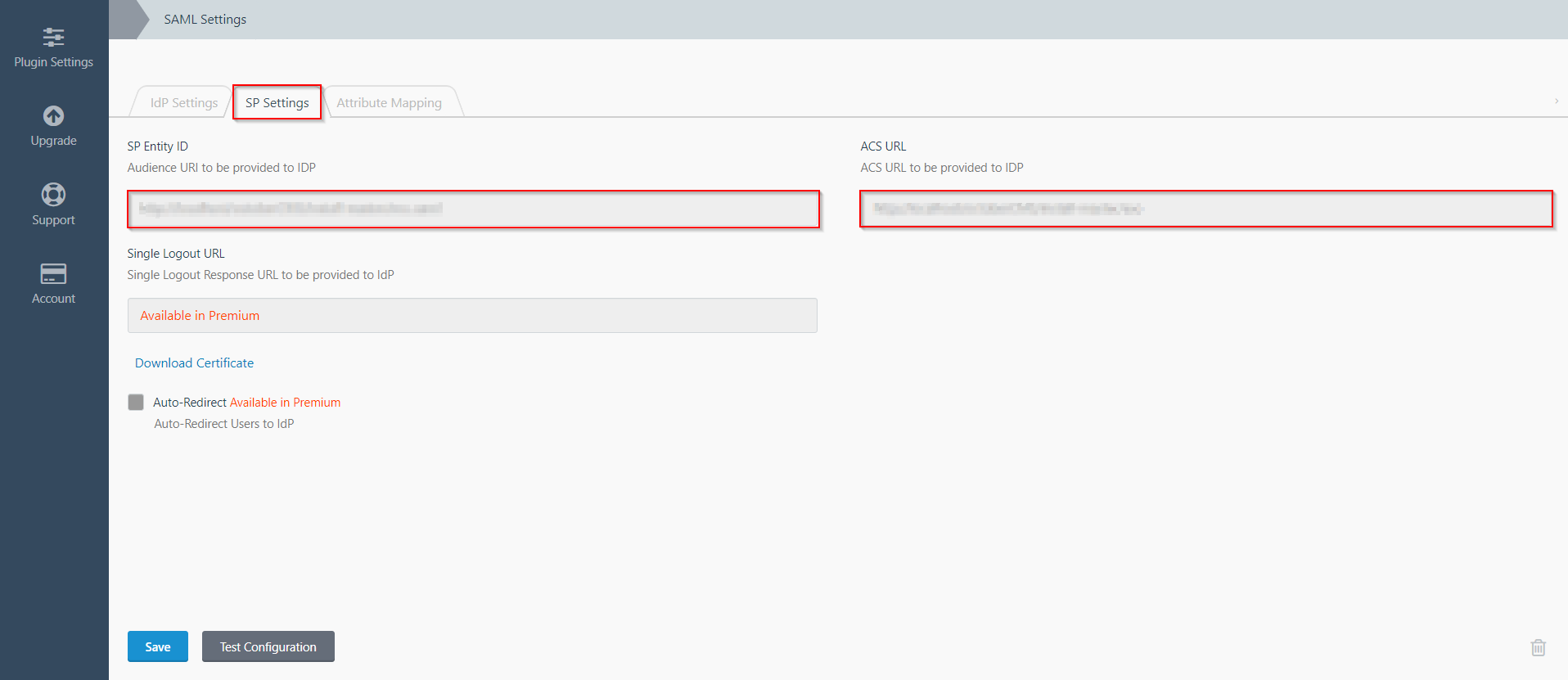

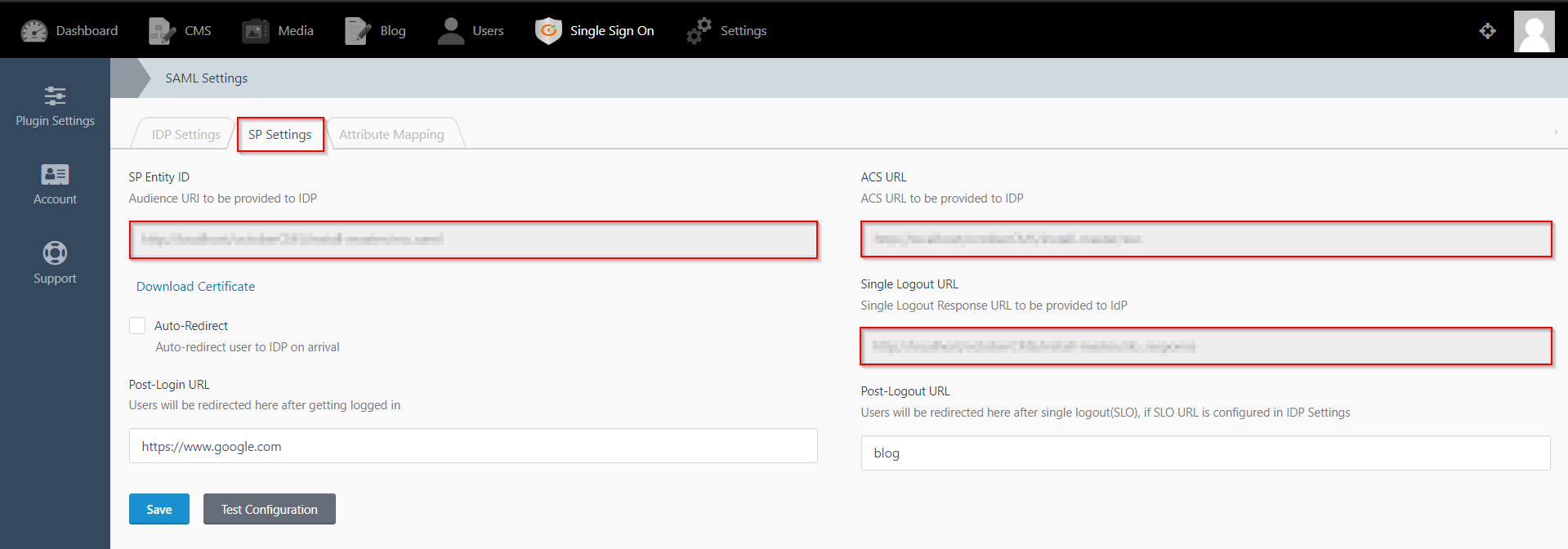

Um Ihren Identitätsanbieter (IDP) mit October CMS zu integrieren, benötigen Sie die folgenden Elemente:

<MetadataProviderxsi:type="InlineMetadataProvider" xmlns="urn:mace:shibboleth:2.0:metadata" id="MyInlineMetadata">

<EntitiesDescriptorxmlns="urn:oasis:names:tc:SAML:2.0:metadata">

<md:EntityDescriptorxmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="<ENTITY_ID_FROM_PLUGIN>">

<md:SPSSODescriptorAuthnRequestsSigned="false" WantAssertionsSigned="true" protocolSupportEnumeration=

"urn:oasis:names:tc:SAML:2.0:protocol">

<urn:oasis:names:tc:SAML:1.1:nameidformat:emailAddress</md:NameIDFormat>

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:https-POST"

Location="<ACS_URL_FROM_PLUGIN>" index="1"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

</EntitiesDescriptor>

</MetadataProvider>

<resolver:AttributeDefinitionxsi:type="ad:Simple" id="email" sourceAttributeID="mail">

<resolver:Dependency ref="ldapConnector" />

<resolver:AttributeEncoderxsi:type="enc:SAML2StringNameID" nameFormat="urn:oasis:names:tc:SAML:1.1:

nameid-format:emailAddress"/>

</resolver:AttributeDefinition>

<afp:AttributeFilterPolicy id="releaseTransientIdToAnyone">

<afp:PolicyRequirementRulexsi:type="basic:ANY"/>

<afp:AttributeRuleattributeID="email">

<afp:PermitValueRulexsi:type="basic:ANY"/>

</afp:AttributeRule>

</afp:AttributeFilterPolicy>

| IDP-Entitäts-ID | https://<your_domain>/idp/shibboleth |

| Einzelne Login-URL | https://<your_domain>/idp/profile/SAML2/Redirect/SSO |

| X.509-Zertifikat | Das Public-Key-Zertifikat Ihres Shibboleth-Servers |

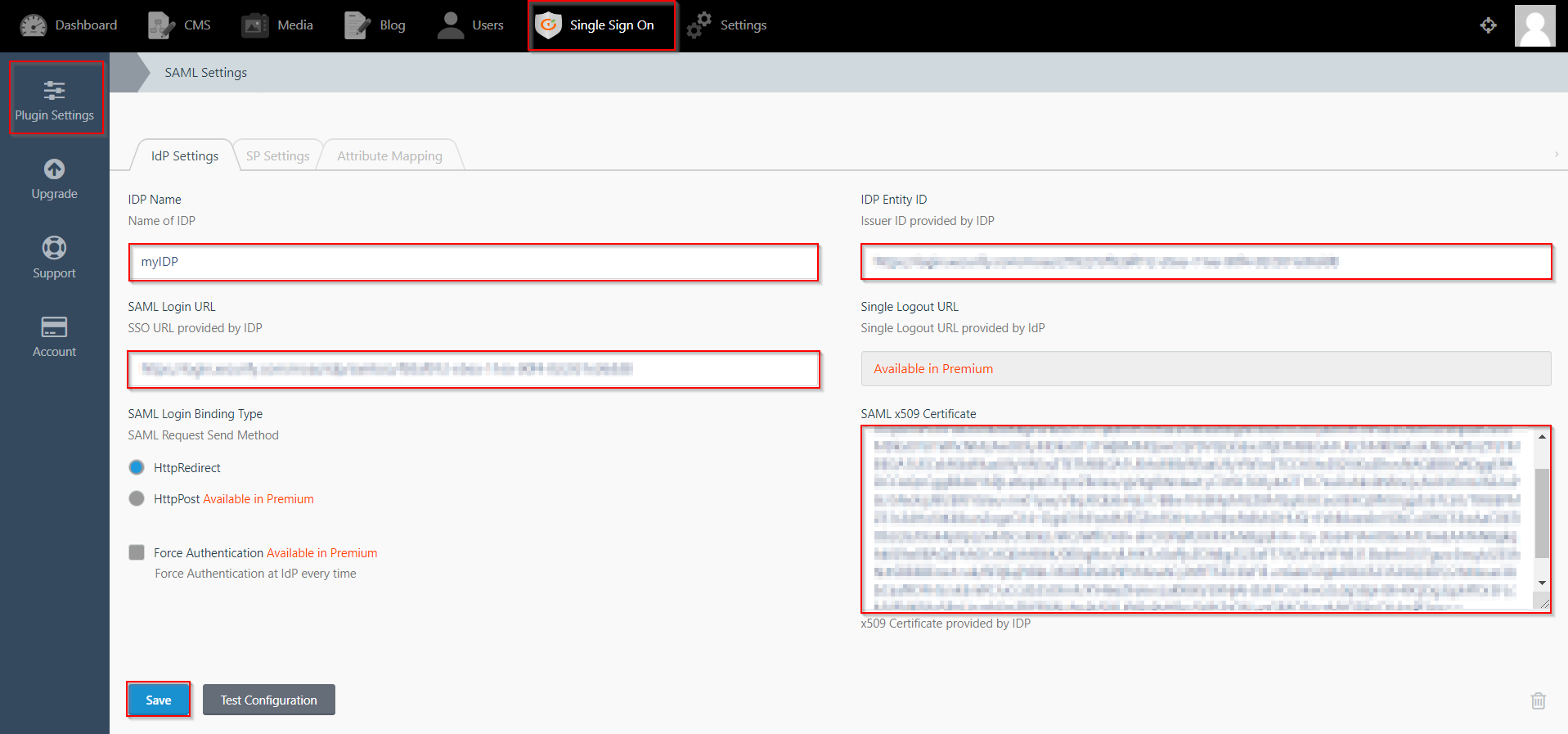

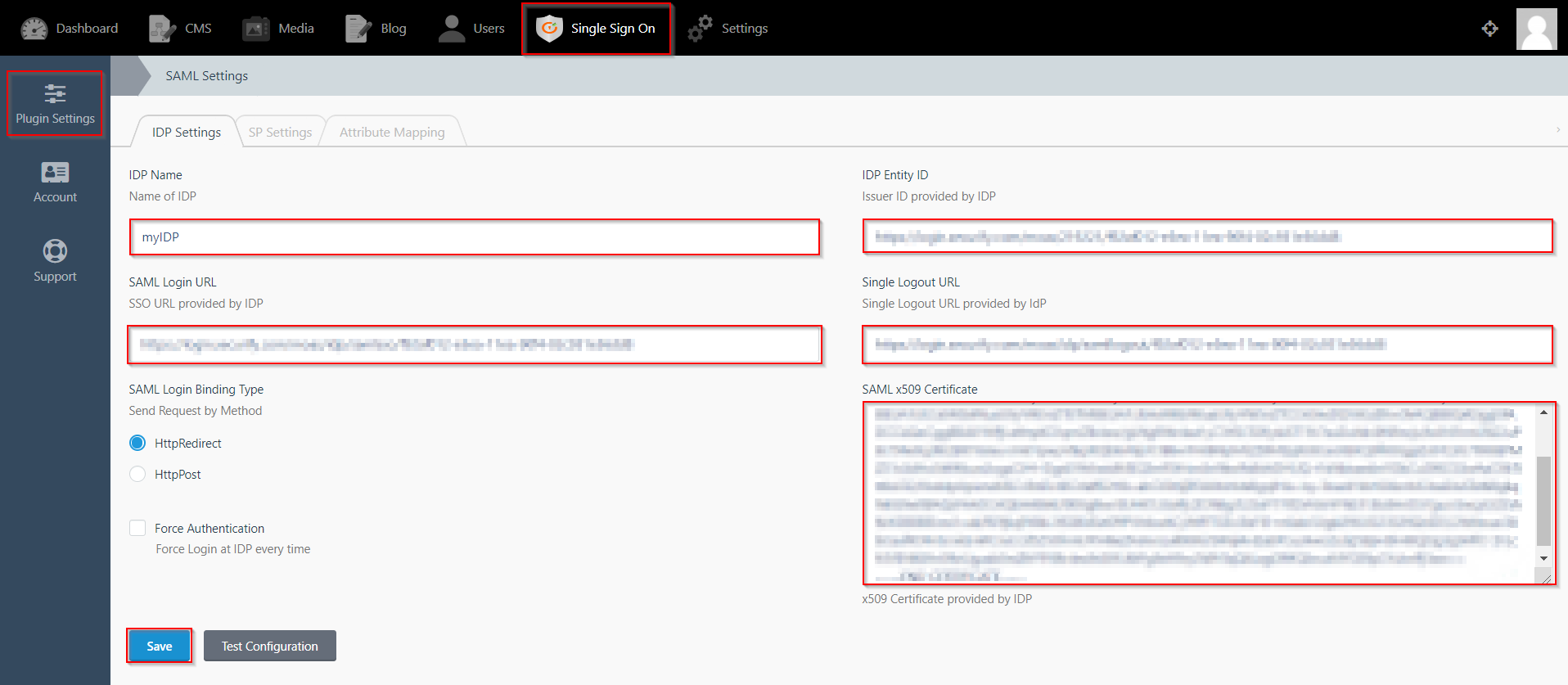

| IdP-Name: | meinIDP |

| IdP-Entitäts-ID: | https://login.xecurify.com/moas/ |

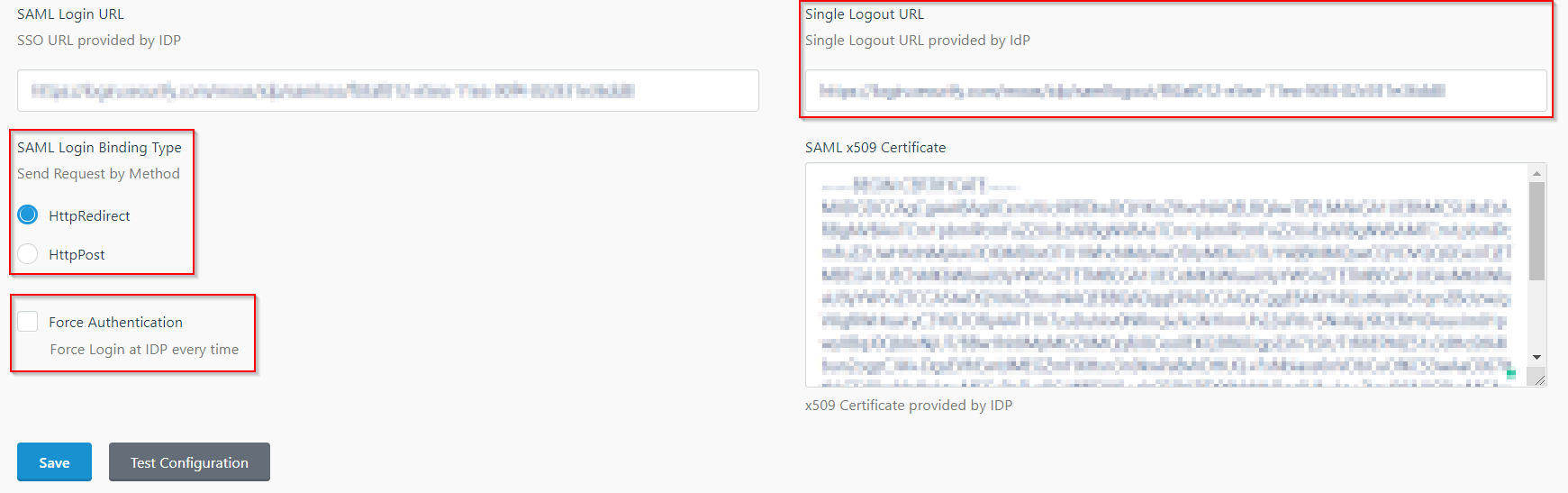

| SAML-Anmelde-URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML x509-Zertifikat: | Von Ihrem IdP bereitgestelltes Zertifikat. |

| IdP-Name: | meinIDP |

| IdP-Entitäts-ID: | https://login.xecurify.com/moas/ |

| SAML-Anmelde-URL: | https://login.xecurify.com/moas/idp/samlsso |

| SAML-Abmelde-URL: | https://login.xecurify.com/moas/idp/samllogout/ |

| SAML x509-Zertifikat: | Von Ihrem IdP bereitgestelltes Zertifikat. |

Wenn Sie etwas suchen, das Sie nicht finden können, schreiben Sie uns bitte eine E-Mail an info@xecurify.com