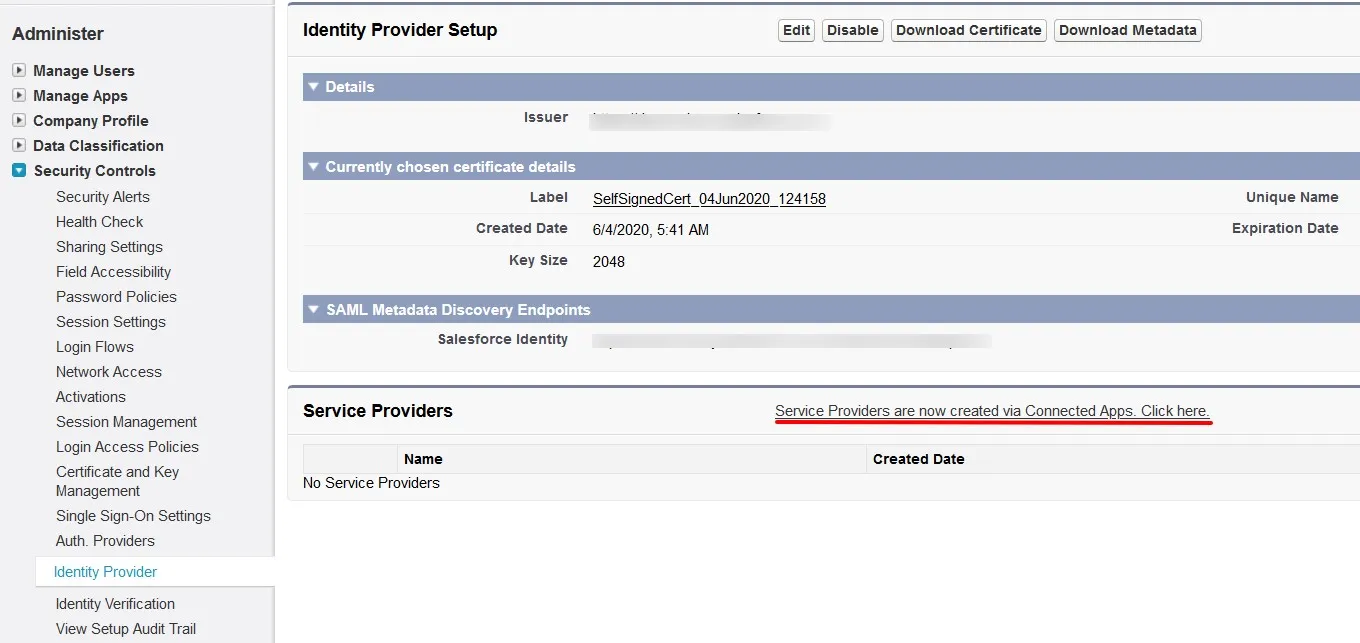

Schritt 1: Salesforce als Identitätsanbieter einrichten

- Melde dich bei deinem Salesforce Konto.

- Wechseln Sie zu Salesforce-Klassiker Modus aus dem Profilmenü und gehen Sie dann zum Einrichtung

- Wählen Sie im linken Bereich die Option aus SicherheitskontrollenIdentitätsanbieter.

- Im Dienstanbieter Klicken Sie im Abschnitt auf den Link, um den zu erstellen Dienstanbieter Verwendung von Verbundene Apps.

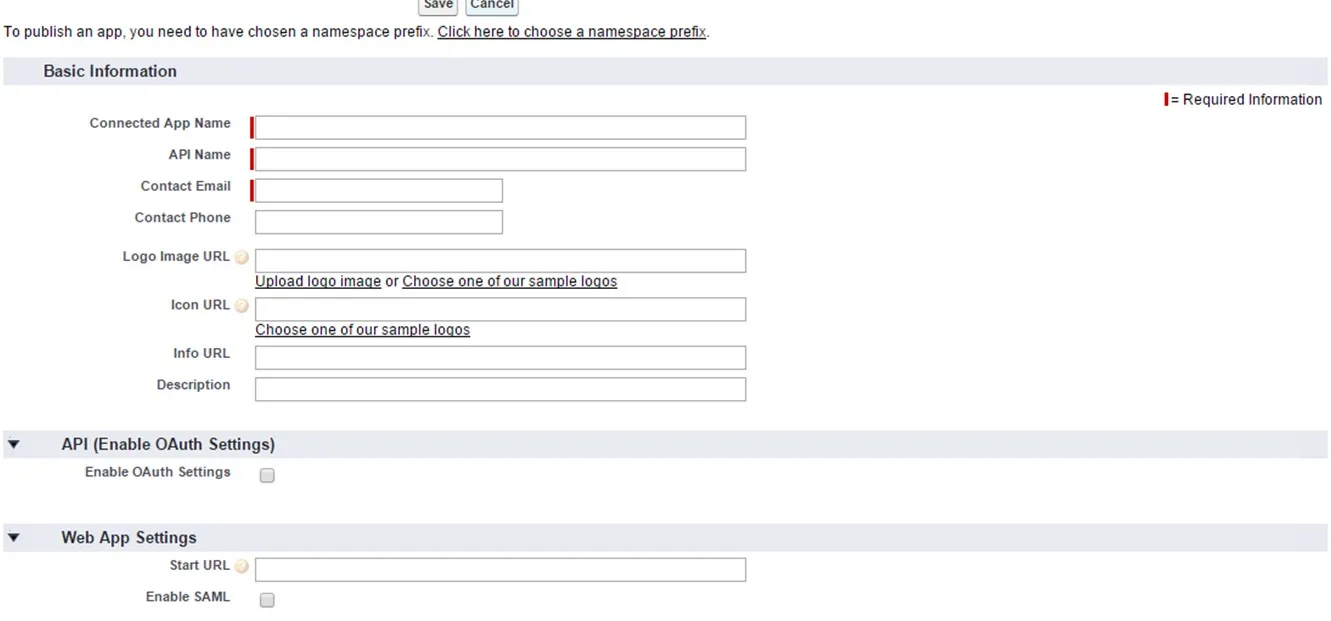

- Enter Name der verbundenen App, API-Name und Kontakt E-Mail.

- Unter dem Web-App-Einstellungen, Überprüf den Aktivieren Sie SAML Kontrollkästchen und geben Sie die folgenden Werte ein:

- Jetzt im linken Bereich, unten Verwalten Abschnitt, gehen Sie zu Apps verwaltenVerbundene Apps. Klicken Sie auf die App, die Sie gerade erstellt haben.

- Der Profil Abschnitt klicken Profile verwalten Klicken Sie auf die Schaltfläche und wählen Sie die Profile aus, denen Sie Zugriff gewähren möchten, um sich über diese App anzumelden.

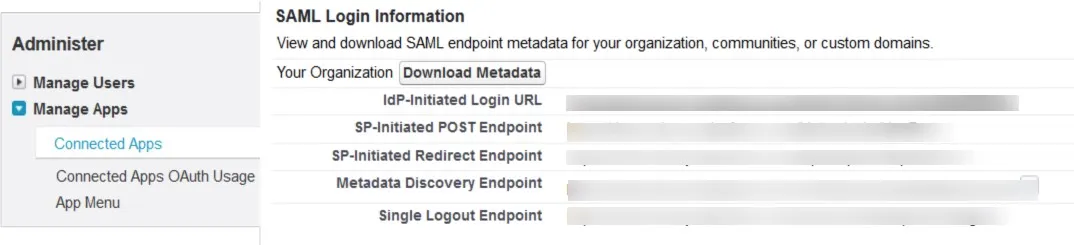

- Der SAML-Anmeldeinformationen, klicke auf Metadaten herunterladen.

- Halten Sie diese Metadaten für die nächsten Schritte bereit.

| Entitäts-ID | SP-EntityID / Issuer von Informationen zum Dienstanbieter Tab |

| ACS-URL | ACS-URL (AssertionConsumerService) von Informationen zum Dienstanbieter Tab |

| Betrefftyp | Benutzername |

| Namens-ID-Format | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

Schritt 2: Confluence als Dienstanbieter einrichten

Jetzt gehen wir die Schritte durch, um Confluence als Service Provider mit dem miniOrange-Add-on einzurichten:

Konfigurieren Sie den Identitätsanbieter

Schritt 1. IDP-Einstellungen im Add-on hinzufügen

- Mit den Informationen, die Sie von Ihrem IDP erhalten haben, können Sie die IdP-Einstellungen auf drei Arten konfigurieren.

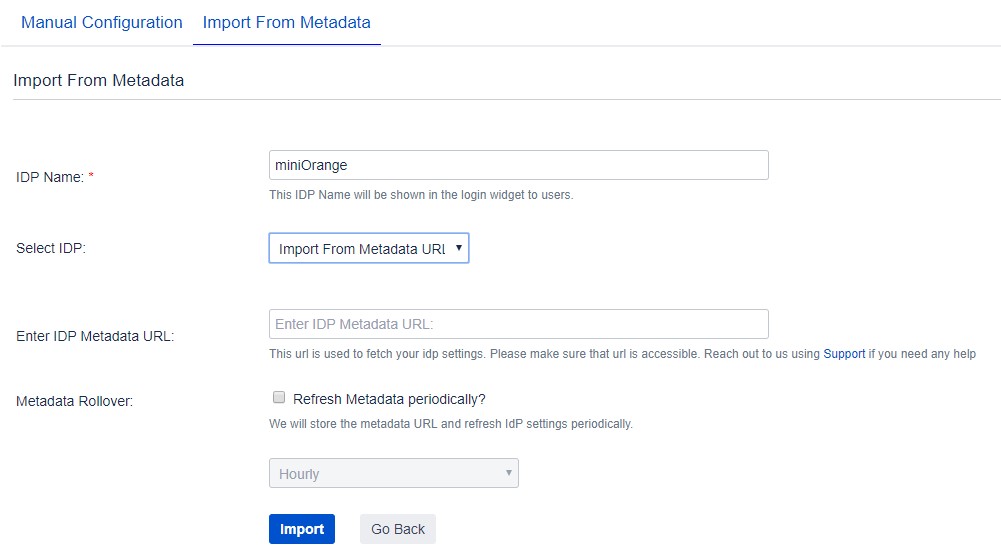

- Klicken Sie auf Aus Metadaten importieren in IDP konfigurieren Tab.

- Wählen Sie IDP aus: Aus Metadaten-URL importieren.

- Geben Sie Ihre Metadaten-URL ein.

- Wenn Ihr IDP in regelmäßigen Abständen Zertifikate ändert (z. B. Azure AD), können Sie auswählen Metadaten aktualisieren regelmäßig. Wählen 5 Мinuten für die besten Ergebnisse.

- Klicken Sie auf Kostenlos erhalten und dann auf Installieren. Import.

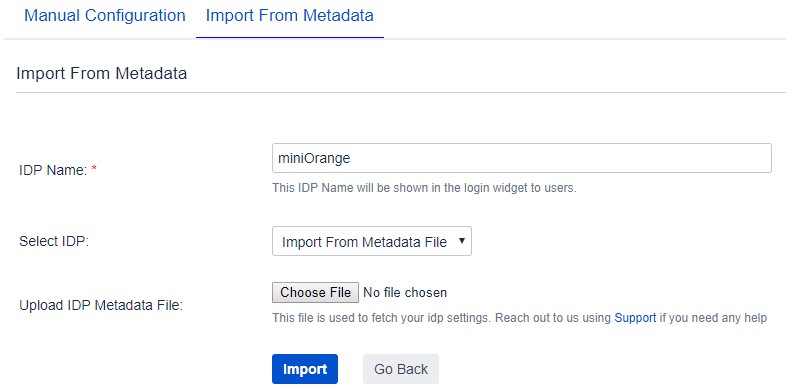

- Klicken Sie auf Aus Metadaten importieren in IDP konfigurieren Tab.

- Wählen Sie IDP aus: Aus Metadatendatei importieren.

- Metadatendatei hochladen.

- Klicken Sie auf Kostenlos erhalten und dann auf Installieren. Import.

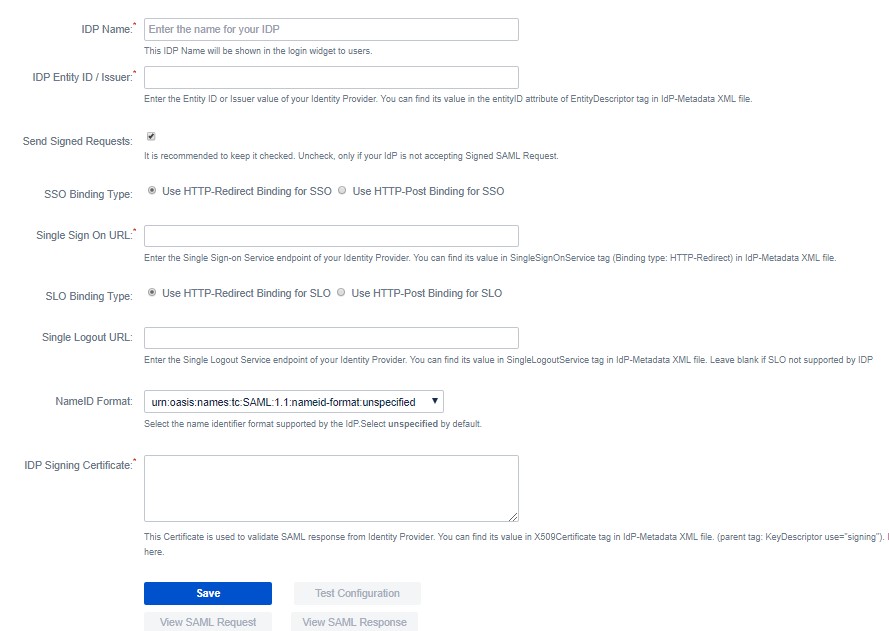

- Gehen Sie zu IDP konfigurieren Klicken Sie auf die Registerkarte und geben Sie die folgenden Details ein.

Nach Metadaten-URL:

Nach Metadaten-URL:

Durch Hochladen der Metadaten-XML-Datei:

Durch Hochladen der Metadaten-XML-Datei:

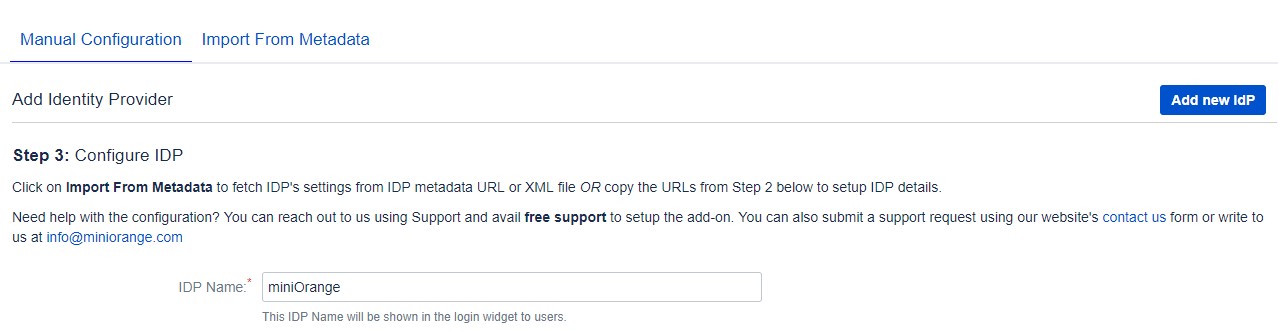

Manuelle Konfiguration:

Manuelle Konfiguration:

1. IDP-Name

2. IDP-Entitäts-ID

3. Single-Sign-On-URL

4. Single-Logout-URL

5. X.509-Zertifikat

Konfigurieren Sie mehrere Identitätsanbieter

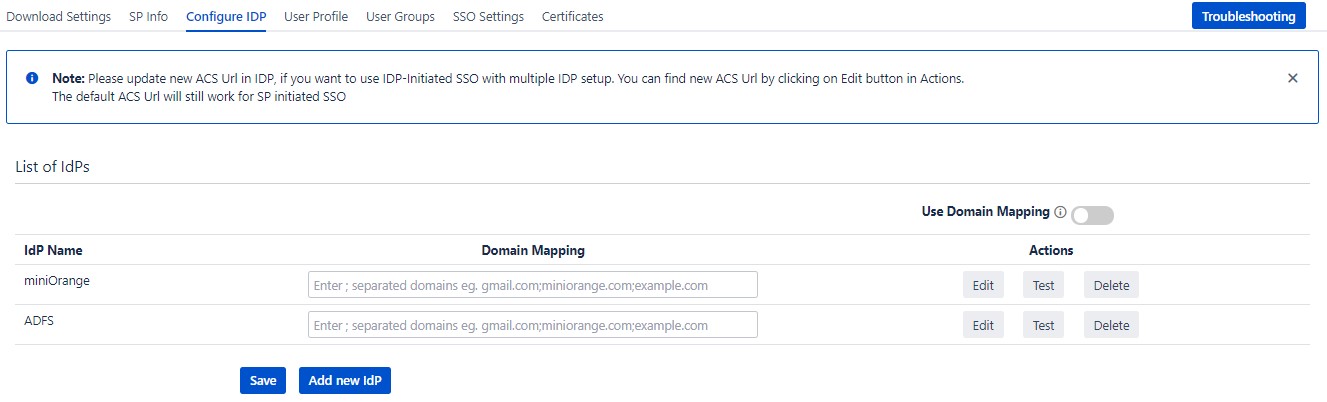

Schritt 1: Neuen IdP hinzufügen

- Klicken Sie auf Neuen IdP hinzufügen Schaltfläche in der rechten oberen Ecke. Sie können IdP mit einer dieser drei Methoden konfigurieren.

Schritt 2: Liste der IdPs

- Sobald die IdP-Endpunkte erfolgreich konfiguriert wurden, wird eine Liste aller IdPs angezeigt.

- Sie können Metadatenendpunkte mit bearbeiten Bearbeiten .

- Klicken Sie auf Test um Ihre IdP-Antwort zu überprüfen. Es wird angezeigt, dass der Test mit einer Reihe von Attributen, die Sie in Ihrem IdP konfiguriert haben, erfolgreich war. Nach erfolgreichem Test können Sie Single Sign-On durchführen.

- Sie können IdP mit aus der Liste entfernen Löschen .

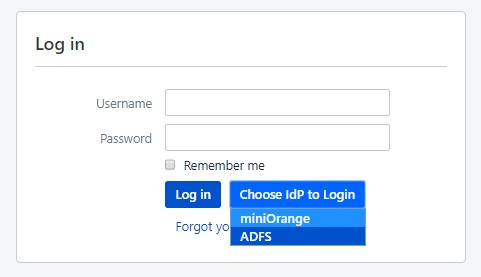

Schritt 3: Einmaliges Anmelden

- Wählen Sie Ihren IdP aus der Liste aus. Sie werden zur ausgewählten IdP-Anmeldeseite weitergeleitet.

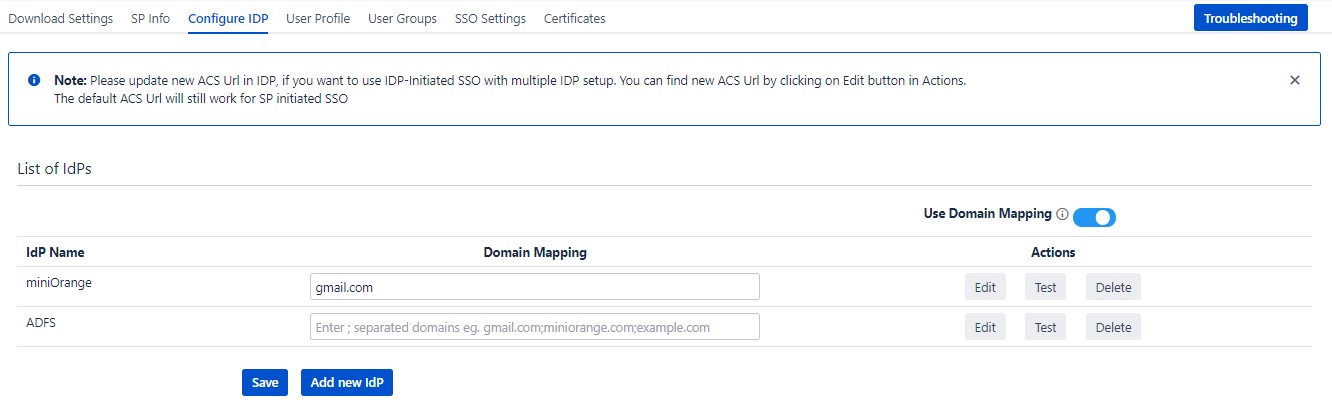

Schritt 4: Domänenzuordnung

- Aktivieren Sie die Domänenzuordnung mit Verwenden Sie die Domänenzuordnung .

- Geben Sie den IdP-Domänennamen ein. Hinweis: Für diese Funktion müssen Sie den Domänennamen für jeden einzelnen IDP aus der Liste konfigurieren.

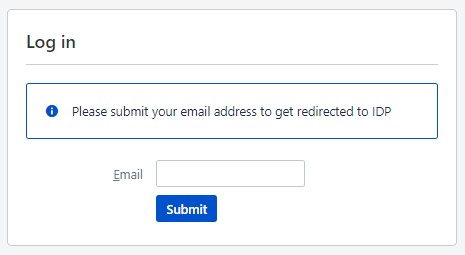

Schritt 5: Single Sign-On mit Domänenzuordnung

- Geben Sie die E-Mail-Adresse des Benutzers ein. Es prüft Ihren Domänennamen mit der konfigurierten Domäne, wenn er übereinstimmt, und leitet Sie dann zur entsprechenden Anmeldeseite des Identitätsanbieters weiter.

Schritt 3: Confluence-Benutzerprofilattribute einrichten

-

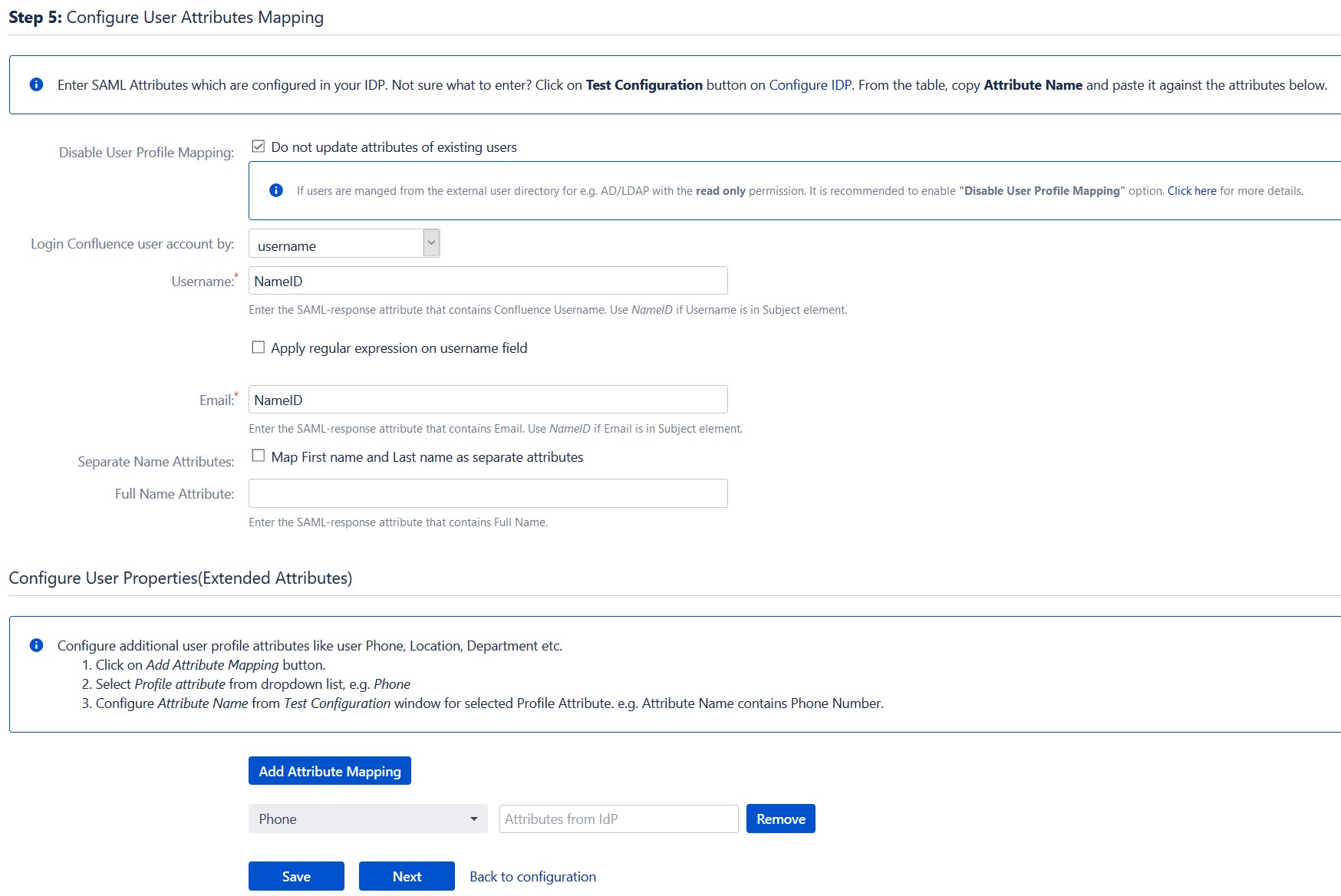

Wir werden Benutzerprofilattribute für Confluence einrichten. Wenn Ihre Benutzer in einem schreibgeschützten Verzeichnis gespeichert sind, überprüfen Sie bitte Deaktivieren Sie die Benutzerprofilzuordnung auf der Registerkarte „Benutzerprofil“ und befolgen Sie die Schritte unter Zuordnen eines Benutzers.

- Gehen Sie zu IDP konfigurieren Tab. Scrollen Sie nach unten und klicken Sie auf Testkonfiguration.

- Sie sehen alle von Ihrem IDP an Confluence zurückgegebenen Werte in einer Tabelle. Wenn für „Vorname“, „Nachname“, „E-Mail“ oder „Benutzername“ kein Wert angezeigt wird, nehmen Sie die erforderlichen Einstellungen in Ihrem IDP vor, um diese Informationen zurückzugeben.

- Sobald Sie alle Werte in der Testkonfiguration sehen, lassen Sie das Fenster geöffnet und gehen Sie zu Benutzerprofil Tab.

- Füllen Sie auf dieser Registerkarte die Werte aus, indem Sie sie mit dem Namen des Attributs abgleichen. Wenn der Attributname im Fenster „Testkonfiguration“ beispielsweise „NameID“ lautet, geben Sie „NameID“ unter „Benutzername“ ein

- Wenn Sie Benutzern die Registrierung ermöglichen möchten, müssen Sie sowohl einen Benutzernamen als auch eine E-Mail-Adresse einrichten. Wenn Sie möchten, dass sich nur bestehende Benutzer anmelden, konfigurieren Sie das Attribut, mit dem Sie Benutzer in Confluence abgleichen.

- Gehen Sie zu Benutzerprofil Tab

- Wählen Sie Benutzername oder E-Mail für die Anmeldung/Suche im Confluence-Benutzerkonto aus

- Geben Sie den Attributnamen vom IDP ein, der dem Benutzernamen oder der E-Mail-Adresse entspricht Richtige Attribute finden.

A. Richtige Attribute finden

B. Profilattribute festlegen

C. Zuordnen eines Benutzers

Wenn sich ein Benutzer bei Confluence anmeldet, wird eines der vom IDP eingehenden Daten/Attribute des Benutzers verwendet, um den Benutzer in Confluence zu durchsuchen. Dies wird verwendet, um den Benutzer in Confluence zu erkennen und ihn bei demselben Konto anzumelden.

Schritt 4: Zuweisen von Gruppen zu Benutzern

-

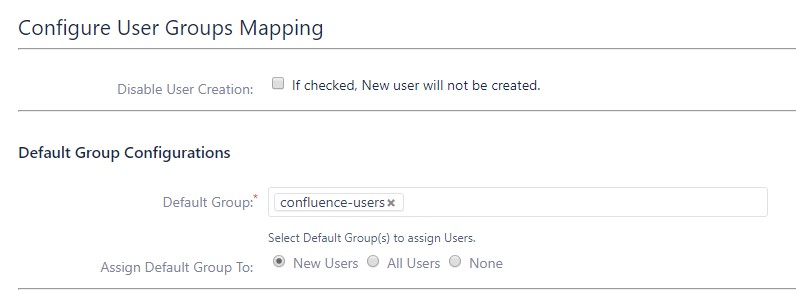

Wir werden Benutzergruppenattribute für Confluence einrichten. Wenn Ihre Benutzer in einem Verzeichnis gespeichert sind Nur Lesen, bitte prüfen Gruppenzuordnung deaktivieren auf der Registerkarte „Benutzergruppen“ und fahren Sie mit „Standardgruppe festlegen“ fort.

- Wählen Sie die Benutzer aus. Standardgruppe in der tab Benutzergruppen. Wenn keine Gruppe zugeordnet ist, werden Benutzer standardmäßig zu dieser Gruppe hinzugefügt.

- Sie können Standardgruppen für aktivieren Alle Nutzer or Neue Nutzer mit der Option.Auswählen Andere wenn Sie SSO-Benutzern keine Standardgruppe zuweisen möchten. Nutzung der Option Aktivieren Sie Standardgruppen für.

- So wie wir den Attributnamen für Benutzerprofilattribute gefunden haben, finden wir auch das Gruppenattribut.

- Gehen Sie zu IDP konfigurieren Tab. Scrollen Sie nach unten und klicken Sie auf Testkonfiguration.

- Sie sehen alle von Ihrem IDP an Confluence zurückgegebenen Werte in einer Tabelle. Wenn Sie bei Gruppen keinen Nutzen sehen, nehmen Sie die erforderlichen Einstellungen in Ihrem IDP vor, um Gruppennamen zurückzugeben.

- Sobald Sie alle Werte in der Testkonfiguration sehen, lassen Sie das Fenster geöffnet und gehen Sie zu Benutzergruppen Tab.

- Geben Sie den Attributnamen der Gruppe ein Gruppenattribut.

- Shau Gruppenzuordnung deaktivieren Option, wenn Sie Gruppen bestehender Benutzer nicht aktualisieren möchten.

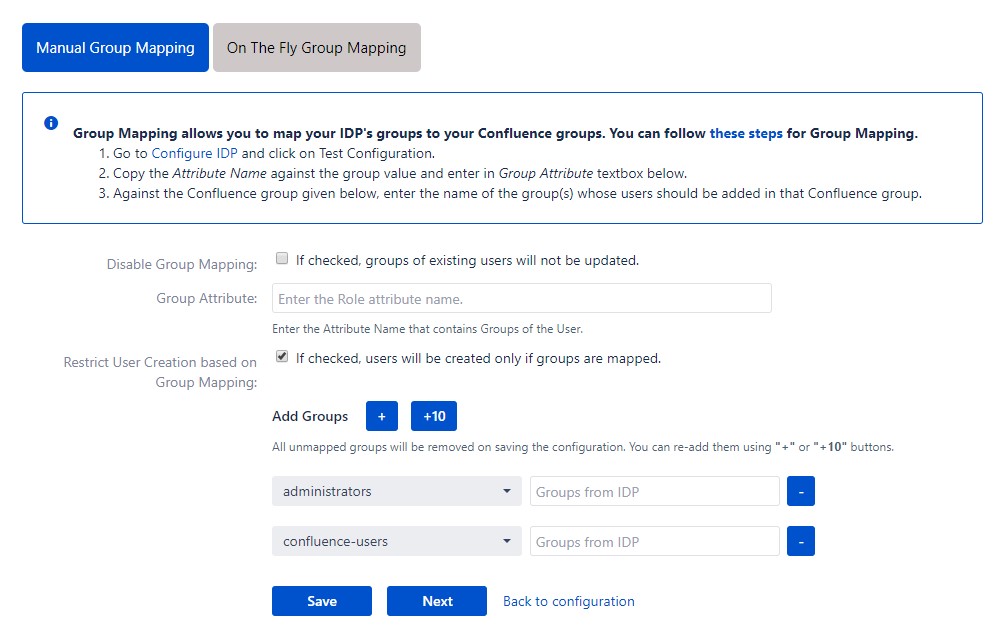

- Manuelle Gruppenzuordnung: Wenn sich die Namen der Gruppen in Confluence von den entsprechenden Gruppen in IDP unterscheiden, sollten Sie die manuelle Gruppenzuordnung verwenden.

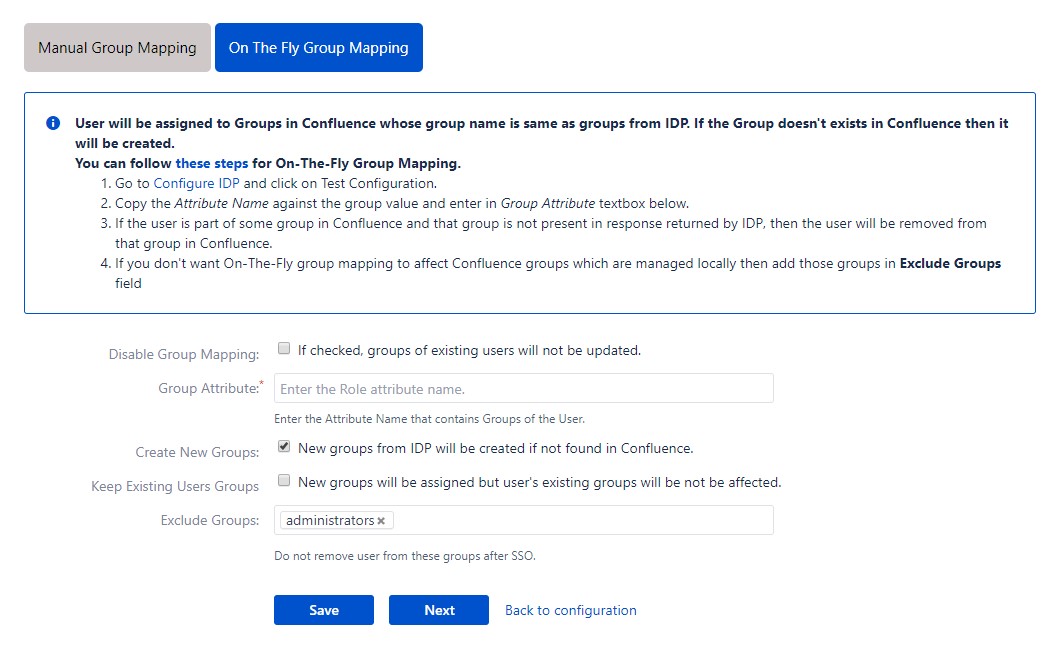

- On-the-Fly-Gruppenzuordnung: Wenn die Namen der Gruppen in Confluence und IDP identisch sind, sollten Sie die On-The-Fly-Gruppenzuordnung verwenden.

A. Standardgruppe festlegen

B. Gruppenattribut finden

C. Gruppenzuordnung

Die Gruppenzuordnung kann auf zwei Arten erfolgen:I. Manuelle Gruppenzuordnung

- Shau Beschränken Sie die Benutzererstellung basierend auf der Gruppenzuordnung Option, wenn Sie möchten, dass neue Benutzer nur dann erstellt werden, wenn mindestens eine der IDP-Gruppen des Benutzers einer Gruppe in der Anwendung zugeordnet ist.

- Wählen Sie für die Zuordnung zunächst eine Confluence-Gruppe aus der Dropdown-Liste aus, die alle in Confluence vorhandenen Gruppen auflistet, und geben Sie dann den Namen der IDP-Gruppe ein, die zugeordnet werden soll, in das Textfeld daneben

- Wenn Sie beispielsweise möchten, dass alle Benutzer in der Gruppe „dev“ in IDP zu „confluence-users“ hinzugefügt werden, müssen Sie „confluence-users“ aus der Dropdown-Liste auswählen und „dev“ für „confluence-users“ eingeben.

- Verwenden Sie die '+1' und '+10' Schaltflächen zum Hinzufügen zusätzlicher Zuordnungsfelder.

- Verwenden Sie die '-' Klicken Sie auf die Schaltfläche neben jeder Zuordnung, um diese Zuordnung zu löschen.

II. On-the-Fly-Gruppenkartierung

- Shau Erstellen Sie neue Gruppen Option, wenn Sie möchten, dass neue Gruppen von IDP erstellt werden, wenn sie nicht in Confluence gefunden werden.

- Wenn der Benutzer Teil einer Gruppe in Confluence ist und diese Gruppe in der von IDP zurückgegebenen SAML-Antwort nicht vorhanden ist, wird der Benutzer aus dieser Gruppe in Confluence entfernt.

- Wenn Sie nicht möchten, dass sich die On-the-Fly-Gruppenzuordnung auf lokal verwaltete Confluence-Gruppen auswirkt, fügen Sie diese Gruppen hinzu Gruppen ausschließen Feld.

Schritt 5: SSO-Einstellungen

-

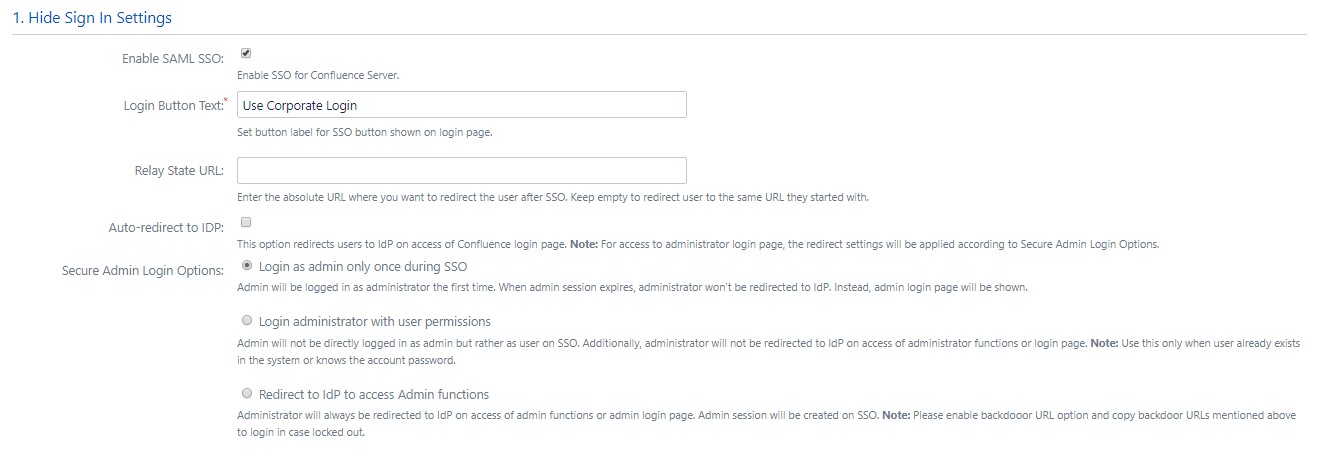

Die Einstellungen in Anmeldeeinstellungen Definieren Sie auf der Registerkarte „Single Sign On“ die Benutzererfahrung

- Legen Sie den Schaltflächentext für die Schaltfläche auf der Anmeldeseite fest Text der Anmeldeschaltfläche

- Legen Sie die Weiterleitungs-URL nach der Anmeldung mit fest Relaiszustand. Lassen Sie dieses Feld leer, um zu derselben Seite zurückzukehren, von der aus der Benutzer begonnen hat

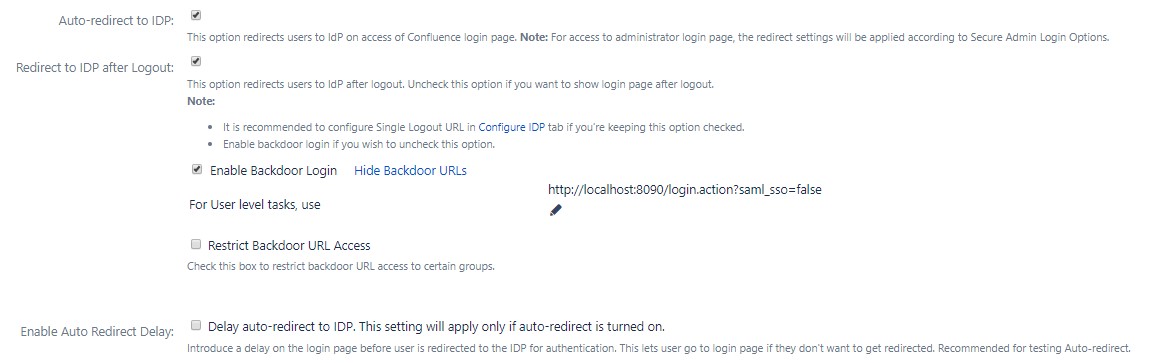

- Ermöglichen Automatische Weiterleitung an IDP wenn Sie Benutzern erlauben möchten, sich nur über IDP anzumelden. Aktivieren Sie die Hintertür für den Notfall

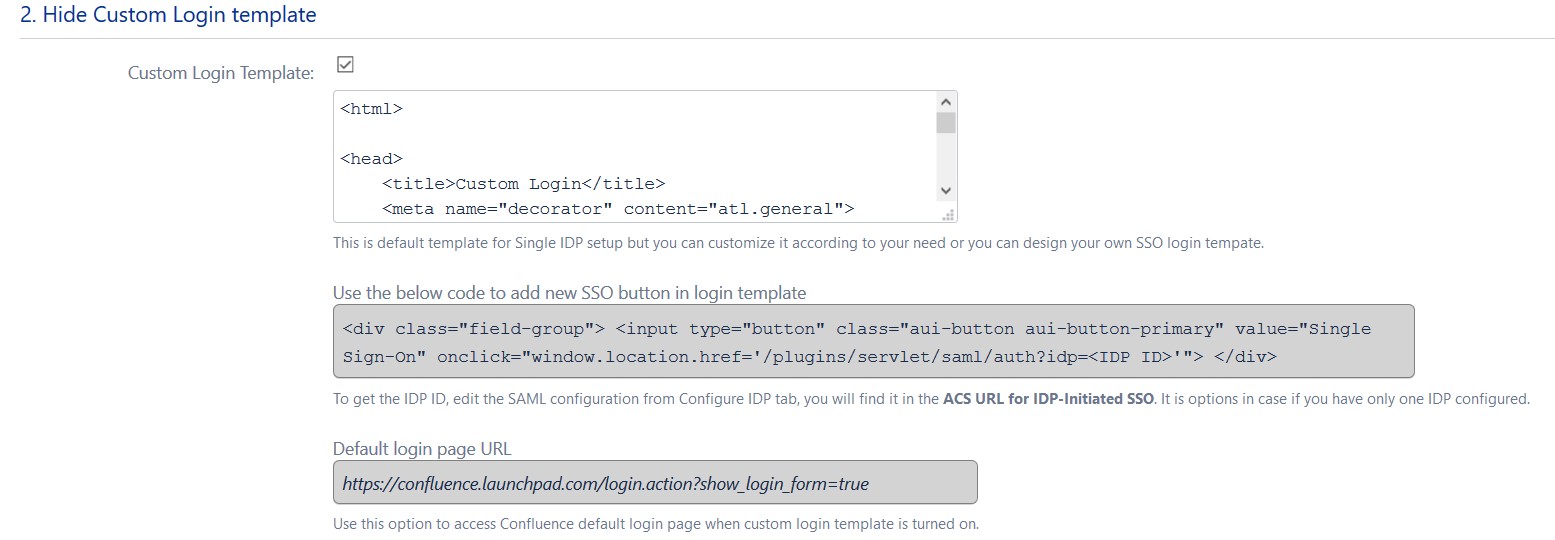

- Legen Sie eine benutzerdefinierte Anmeldevorlage fest, um Benutzer auf eine benutzerdefinierte Anmeldeseite statt auf die Standard-Anmeldeseite von Confluence umzuleiten. Dies funktioniert nicht, wenn Sie die automatische Weiterleitung an IDP aktiviert haben.

- Vergessen Sie nicht, im Notfall die URL der Standard-Anmeldeseite zu kopieren.

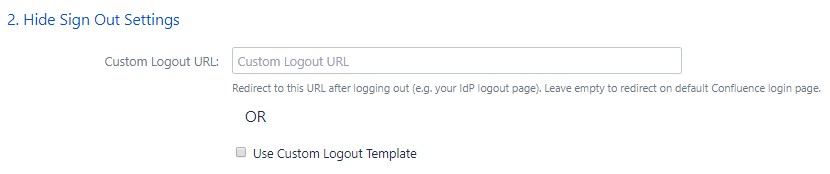

- Geben Sie eine benutzerdefinierte Abmelde-URL ein, um Ihre Benutzer auf eine vordefinierte Abmeldeseite umzuleiten

- Legen Sie eine benutzerdefinierte Abmeldevorlage fest, um Benutzern beim Abmelden eine benutzerdefinierte Abmeldeseite anzuzeigen

- Legen Sie eine Fehlervorlage fest, um Benutzer auf eine benutzerdefinierte Fehlerseite statt auf eine Anmeldeseite umzuleiten. Verwenden Sie diese Option, wenn Sie die automatische Weiterleitung an IDP aktiviert haben.

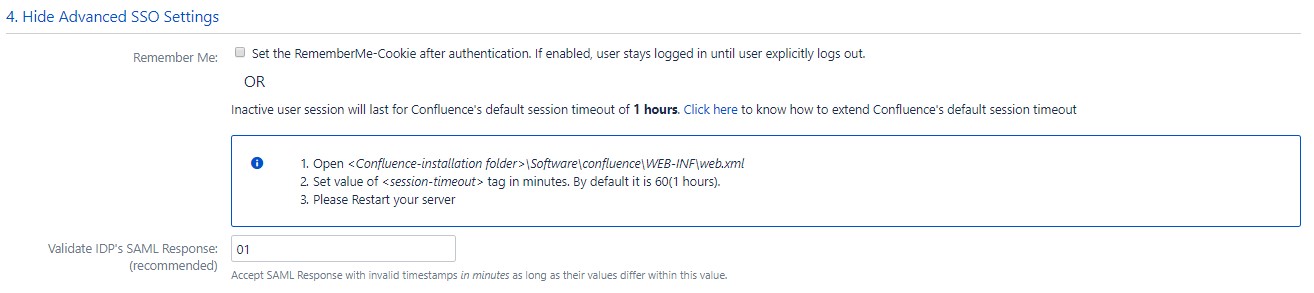

- Eingeloggt bleiben: Wenn aktiviert, bleibt der Benutzer angemeldet, bis er sich explizit abmeldet.

- Mit diesen Schritten können Sie das standardmäßige Sitzungszeitlimit von Confluence verlängern. Standardmäßig ist sie auf 60 Minuten eingestellt.

- Validieren Sie die SAML-Antwort des IDP: Konfigurieren Sie hier den Zeitunterschied (in Minuten), falls die Zeit des Confluence-Servers nicht mit der Zeit Ihres IDP übereinstimmt.

A. Anmeldeeinstellungen

B. Benutzerdefinierte Anmeldevorlage

C. Abmeldeeinstellungen

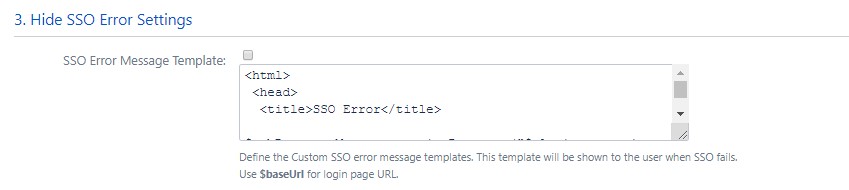

D. SSO-Fehlereinstellungen

e. Erweiterte Einstellungen