Résultats de recherche :

×Besoin d'aide? Planifiez dès maintenant une réunion gratuite avec nos experts en utilisant Calendly

Réservez votre emplacementProcès

Commencez maintenantFonctionnalités fournies

Les fournisseurs d'identité SAML 2.0 sont

soutenu

Authentifications SSO illimitées

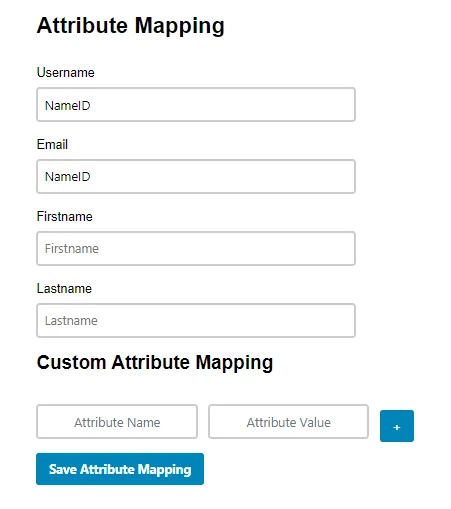

Mappage d'attributs de base et liaison de compte

Guide d'installation pour configurer IDP

Redirection automatique vers IDP

Déconnexion unique SAML

URL de redirection personnalisée après la connexion et la déconnexion

Mappage d'attribution personnalisé

Métadonnées SP configurables

Cartographie de groupe + rôle

Restriction de domaine

Prise en charge des applications multi-locataires

Certificats SP personnalisés

**Plusieurs fournisseurs d'identité SAML sont pris en charge

$449*

COMMANDER MAINTENANTFonctionnalités fournies

Les fournisseurs d'identité SAML 2.0 sont

soutenu

Authentifications SSO illimitées

Mappage d'attributs de base et liaison de compte

Guide d'installation pour configurer IDP

Redirection automatique vers IDP

Déconnexion unique SAML

URL de redirection personnalisée après la connexion et la déconnexion

Mappage d'attribution personnalisé

Métadonnées SP configurables

Cartographie de groupe + rôle

Restriction de domaine

Prise en charge des applications multi-locataires

Certificats SP personnalisés

**Plusieurs fournisseurs d'identité SAML sont pris en charge

Best Value

$649*

COMMANDER MAINTENANTFonctionnalités fournies

Les fournisseurs d'identité SAML 2.0 sont pris en charge

Authentifications SSO illimitées

Mappage d'attributs de base et liaison de compte

Guide d'installation pour configurer IDP

Redirection automatique vers IDP

Déconnexion unique SAML

URL de redirection personnalisée après la connexion et la déconnexion

Mappage d'attribution personnalisé

Métadonnées SP configurables

Cartographie de groupe + rôle

Restriction de domaine

Prise en charge des applications multi-locataires

Certificats SP personnalisés

**Plusieurs fournisseurs d'identité SAML sont pris en charge

Besoin d'aide? Nous offrons un support technique !

* Nous offrons des remises importantes sur les achats groupés de licences et les licences pour les environnements de pré-production. À mesure que le nombre de licences augmente, le pourcentage de remise augmente également.using Microsoft.AspNetCore.Authentication.Cookies; using miniOrange.saml; var builder = WebApplication.CreateBuilder(args); builder.Services.AddRazorPages(); // Add authentication services builder.Services.AddControllersWithViews(); builder.Services.AddAuthentication(options => { options.DefaultAuthenticateScheme = "SSO_OR_Admin"; options.DefaultScheme = "SSO_OR_Admin"; options.DefaultChallengeScheme = "SSO_OR_Admin"; }) .AddCookie("moAdmin", options => { }) .AddCookie(CookieAuthenticationDefaults.AuthenticationScheme, options => { // Configure cookie options as needed for SSO Users }) .AddPolicyScheme("SSO_OR_Admin", "SSO_OR_Admin", options => { // runs on each request options.ForwardDefaultSelector = context => { // filter by auth type, here if the moAdmin cookie is coming in any request the Admin Authentication will work foreach (var cookie in context.Request.Cookies) { if (cookie.Key.Contains(".AspNetCore.Cookies") && context.Request.Query["ssoaction"] != "config") { return CookieAuthenticationDefaults.AuthenticationScheme; } } // otherwise always check for cookie auth return "moAdmin"; }; }); var app = builder.Build(); if (!app.Environment.IsDevelopment()) { app.UseExceptionHandler("/Error"); app.UseHsts(); } app.UseHttpsRedirection(); app.UseRouting(); app.UseAuthorization(); app.MapRazorPages(); app.UseCookiePolicy(); app.UseAuthentication(); app.UseStaticFiles(); app.UseminiOrangeSAMLSSOMiddleware(); app.Run();

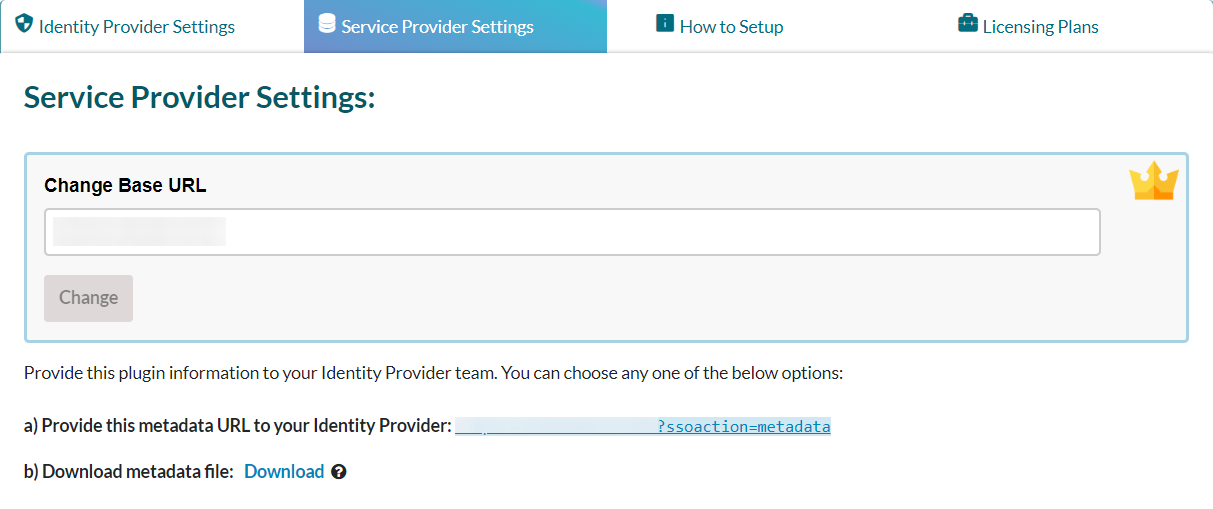

https://<asp.net-core-application-base-url>/?ssoaction=config

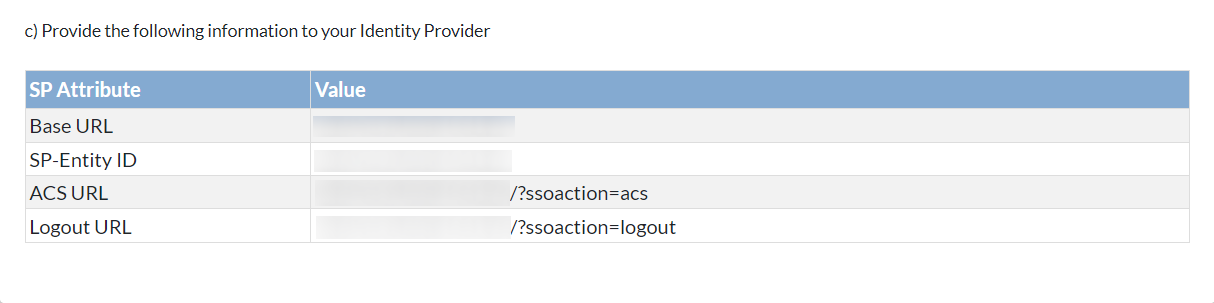

Il existe deux manières détaillées ci-dessous de configurer les métadonnées SAML SP du côté de votre fournisseur d'identité.

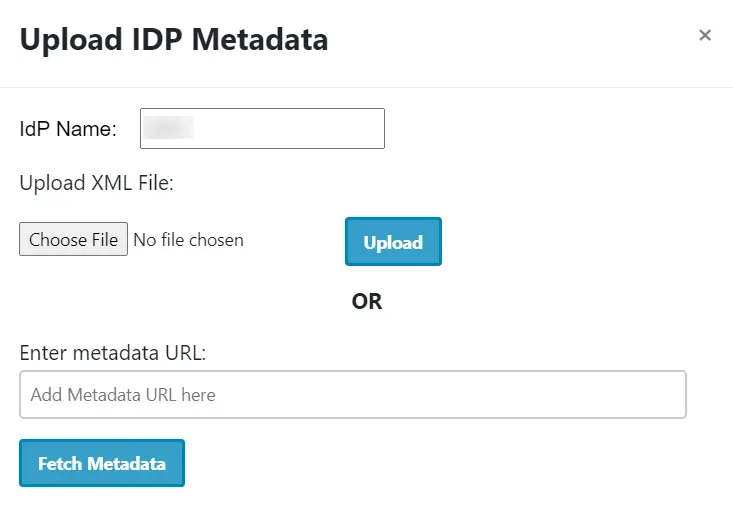

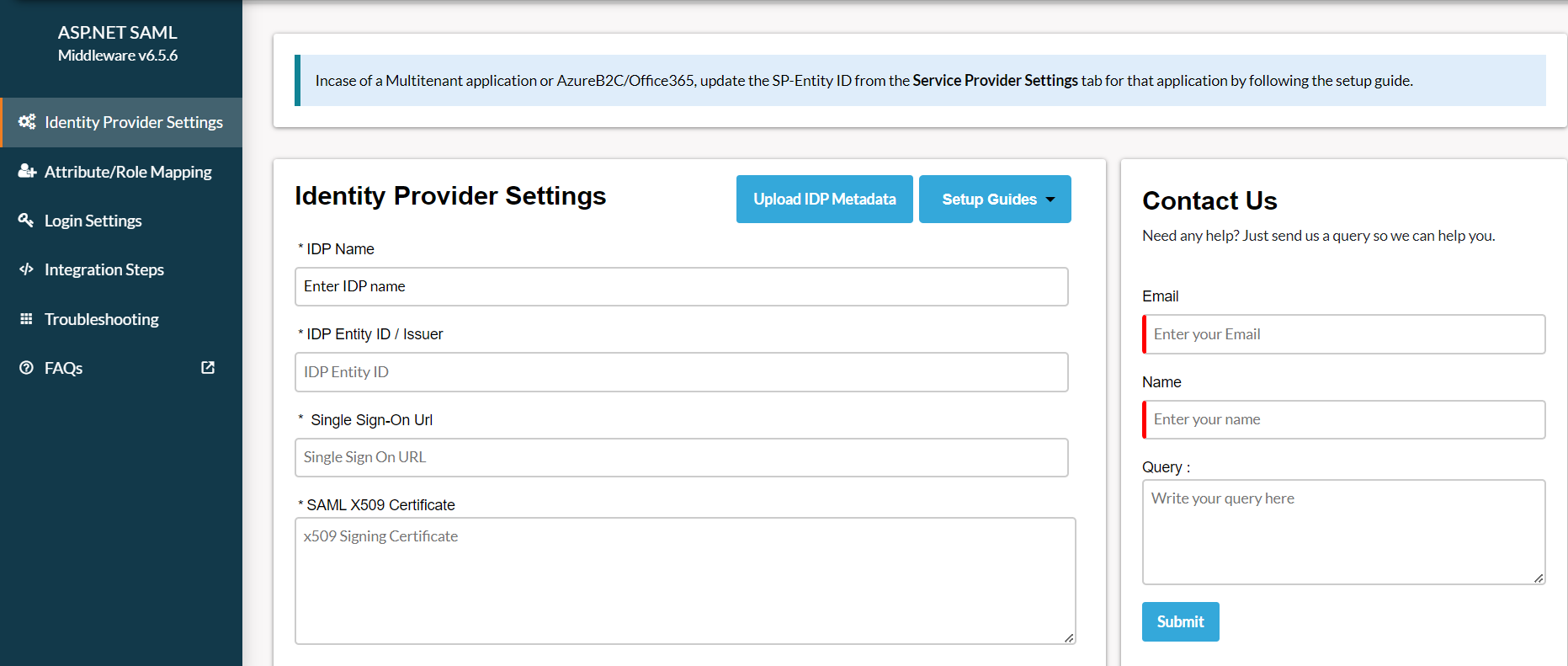

Il existe deux manières détaillées ci-dessous de configurer les métadonnées de votre fournisseur d'identité SAML dans le middleware.

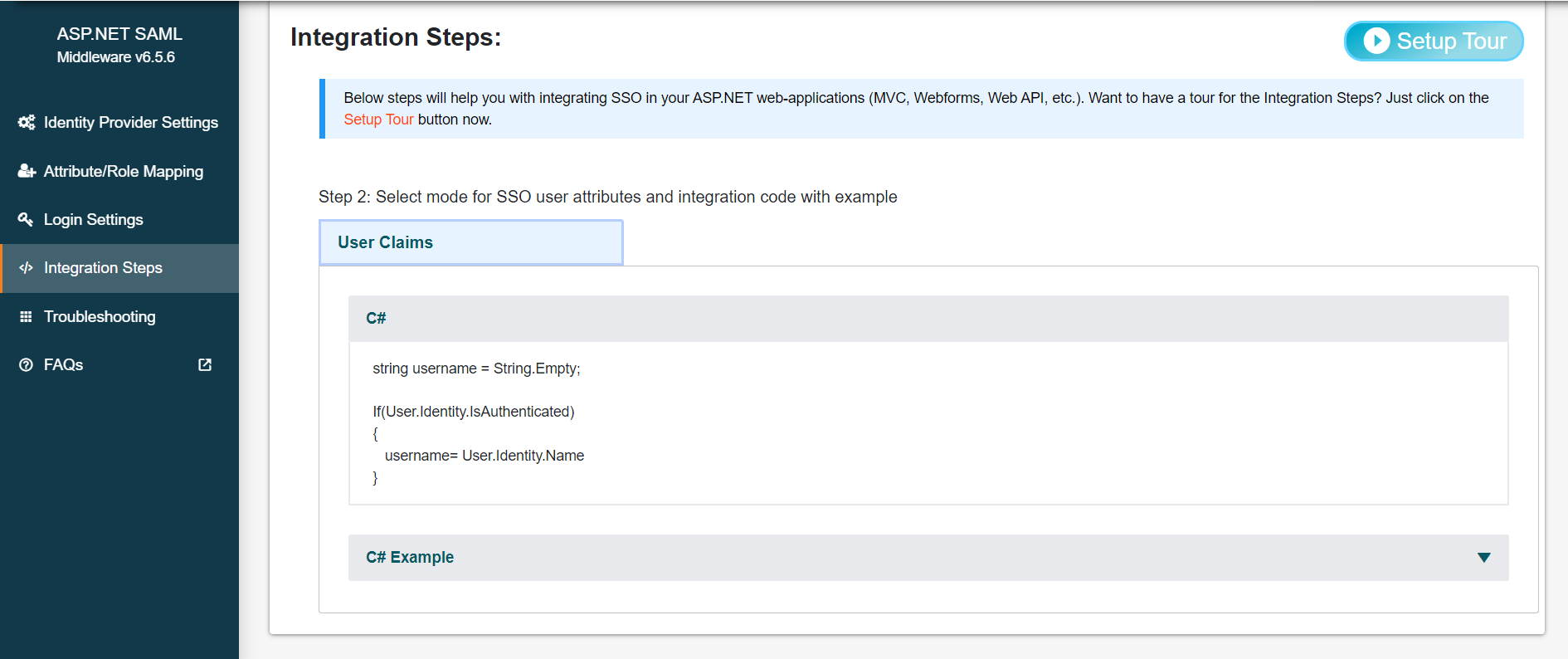

string name=""; string claimtype=""; string claimvalue=""; if(User.Identity.IsAuthenticated) { foreach( var claim in User.Claims) { claimtype = claim.Type; claimvalue = claim.Value; } retrive custom attributes(for eg. Retrieve Mapped 'mobileNumber' attribute of your IDP) var identity = (ClaimsIdentity)User.Identity; IEnumerable claims = identity.Claims; string mobileNumber = identity.FindFirst("mobileNumber")?.Value; }

https://base-url/?ssoaction=login

<a href=”https://base-url/?ssoaction=login”>Log

in</a>

https://base-url/?ssoaction=logout

<a href=”https://base-url/?ssoaction=logout”>Log

out</a>

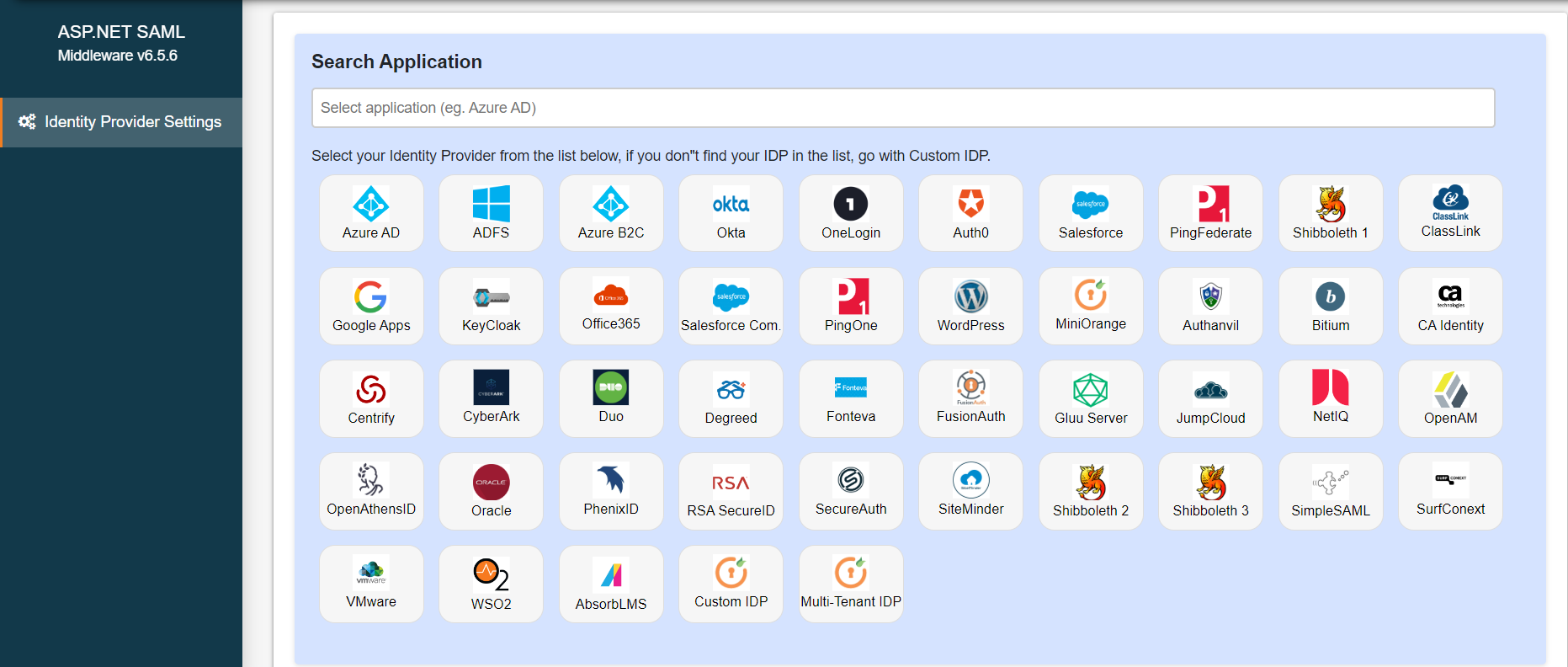

Vous pouvez configurer le Authentification unique (SSO) ASP.NET Core SAML middleware avec n’importe quel fournisseur d’identité tel que ADFS, Azure AD, Bitium, centrify, G Suite, JBoss Keycloak, Okta, OneLogin, Salesforce, AWS Cognito, OpenAM, Oracle, PingFederate, PingOne, RSA SecureID, Shibboleth-2, Shibboleth-3, SimpleSAML, WSO2 ou même avec votre propre fournisseur d'identité personnalisé. Consultez la liste des fournisseurs d'identité ici.

Vous ne parvenez pas à trouver votre fournisseur d'identité ? Envoyez-nous un mail à aspnetsupport@xecurify.com et nous vous aiderons à configurer le SSO avec votre IDP et pour des conseils rapides (par e-mail/réunion) sur vos besoins et notre équipe vous aidera à sélectionner la solution/le plan le mieux adapté à vos besoins.

Découvrez les avantages de notre plugin d'authentification unique ASP.NET avec une démo en direct réalisée par notre expert miniOrange

Merci pour votre réponse. Nous reviendrons vers vous bientôt.

Quelque chose s'est mal passé. Veuillez soumettre à nouveau votre requête

Contactez-nous à - +1 978 658 9387 (États-Unis) | +91 97178 45846 (Inde) aspnetsupport@xecurify.com