검색 결과 :

×도움이 필요하다? Calendly를 사용하여 즉시 전문가와 무료 회의를 예약하세요

슬롯 예약공판

지금 시작하기제공되는 기능

SAML 2.0 ID 공급자는

되지 않습니다.

무제한 SSO 인증

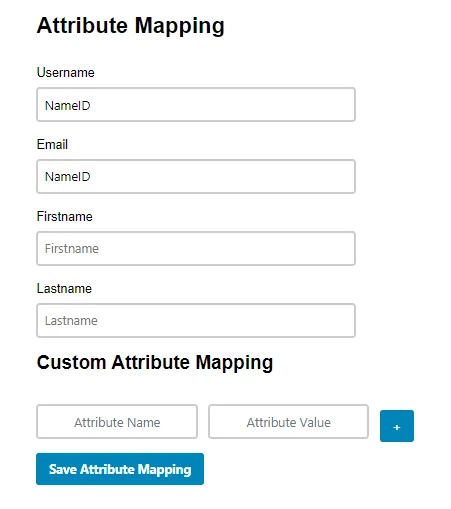

기본 속성 매핑 및 계정 연결

IDP 구성을 위한 설정 가이드

IDP로 자동 리디렉션

SAML 단일 로그아웃

로그인 및 로그아웃 후 사용자 정의 리디렉션 URL

사용자 정의 속성 매핑

구성 가능한 SP 메타데이터

그룹 + 역할 매핑

도메인 제한

다중 테넌트 애플리케이션 지원

맞춤형 SP 인증서

**여러 SAML ID 공급자가 지원됩니다.

$449*

지금 구매하기제공되는 기능

SAML 2.0 ID 공급자는

되지 않습니다.

무제한 SSO 인증

기본 속성 매핑 및 계정 연결

IDP 구성을 위한 설정 가이드

IDP로 자동 리디렉션

SAML 단일 로그아웃

로그인 및 로그아웃 후 사용자 정의 리디렉션 URL

사용자 정의 속성 매핑

구성 가능한 SP 메타데이터

그룹 + 역할 매핑

도메인 제한

다중 테넌트 애플리케이션 지원

맞춤형 SP 인증서

**여러 SAML ID 공급자가 지원됩니다.

최고의 가치

$649*

지금 구매하기제공되는 기능

SAML 2.0 ID 공급자가 지원됩니다.

무제한 SSO 인증

기본 속성 매핑 및 계정 연결

IDP 구성을 위한 설정 가이드

IDP로 자동 리디렉션

SAML 단일 로그아웃

로그인 및 로그아웃 후 사용자 정의 리디렉션 URL

사용자 정의 속성 매핑

구성 가능한 SP 메타데이터

그룹 + 역할 매핑

도메인 제한

다중 테넌트 애플리케이션 지원

맞춤형 SP 인증서

**여러 SAML ID 공급자가 지원됩니다.

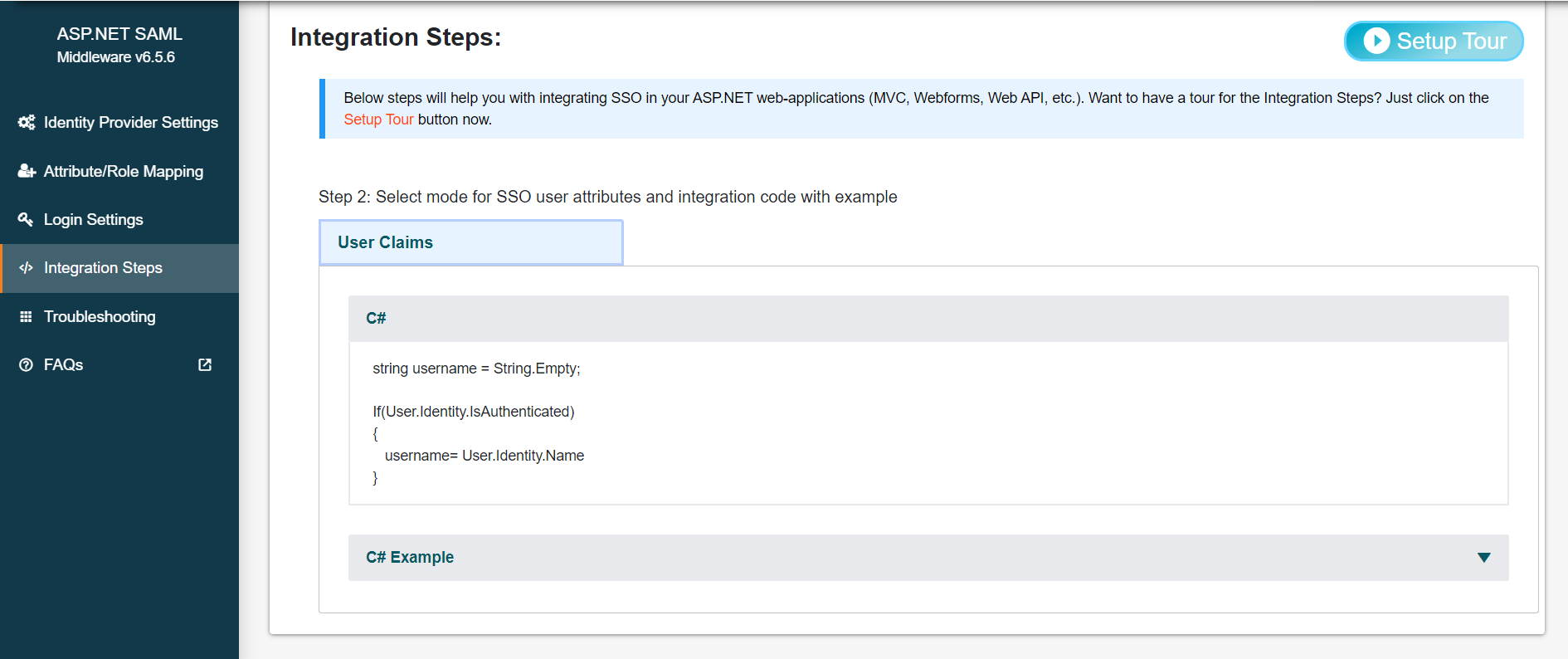

using miniorange.saml using System.Reflection var builder=WebApplication.CreateBuilder(args); // Add services to the container. builder.Services.AddRazorPages(); builder.Services.AddminiOrangeServices(Assembly.GetExecutingAssembly()); var app = builder.Build(); if(!app.Environment.IsDevelopment()) { app.UseExceptionHandler("/Error"); app.UseHsts(); } app.UseHttpsRedirection(); app.UseRouting(); app.UseAuthorization(); app.MapRazorPages(); app.UseCookiePolicy(); app.UseAuthentication(); app.UseStaticFiles(); app.UseminiOrangeSAMLSSOMiddleware(); app.Run();

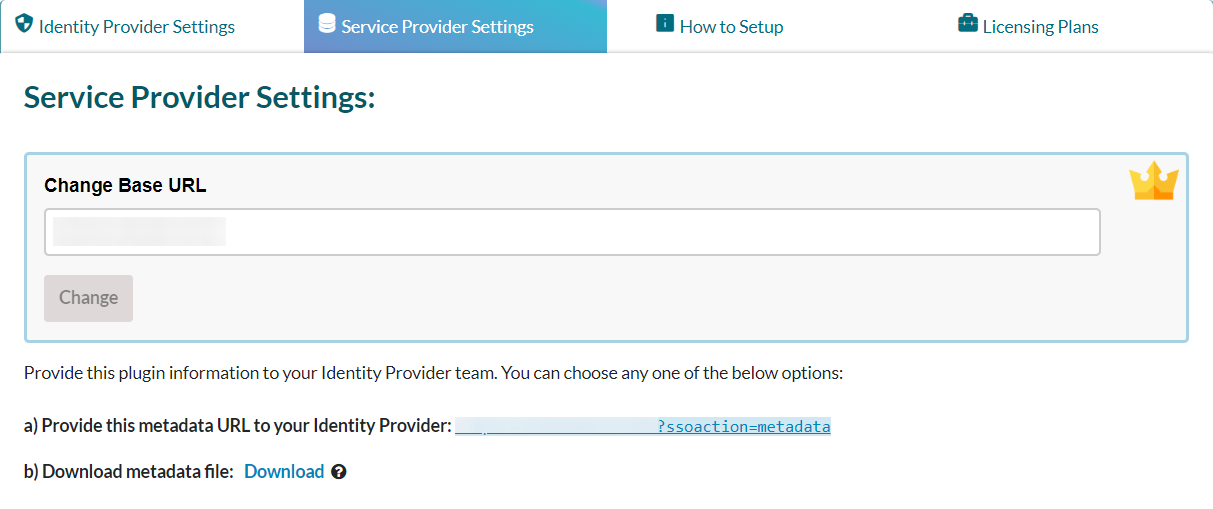

https://<asp.net-core-application-base-url>/?ssoaction=config

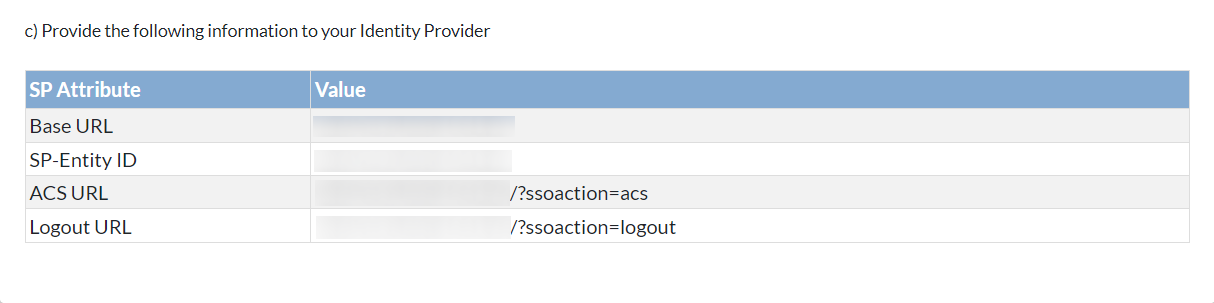

ID 공급자 측에 구성할 SAML SP 메타데이터를 가져올 수 있는 두 가지 방법이 아래에 자세히 설명되어 있습니다.

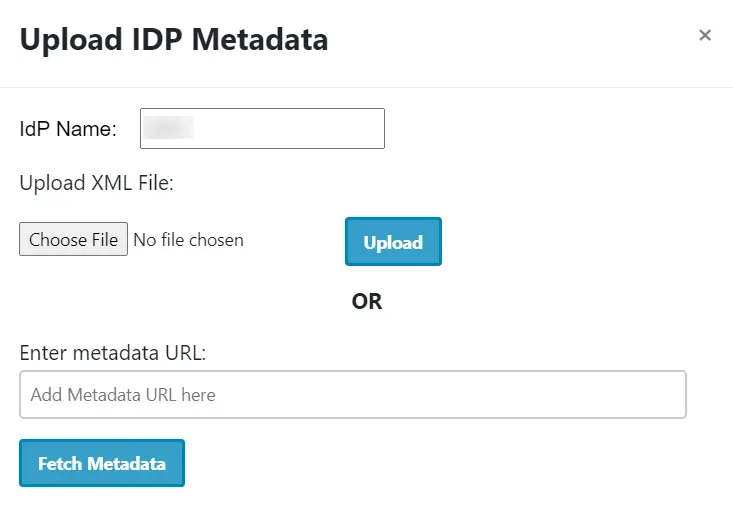

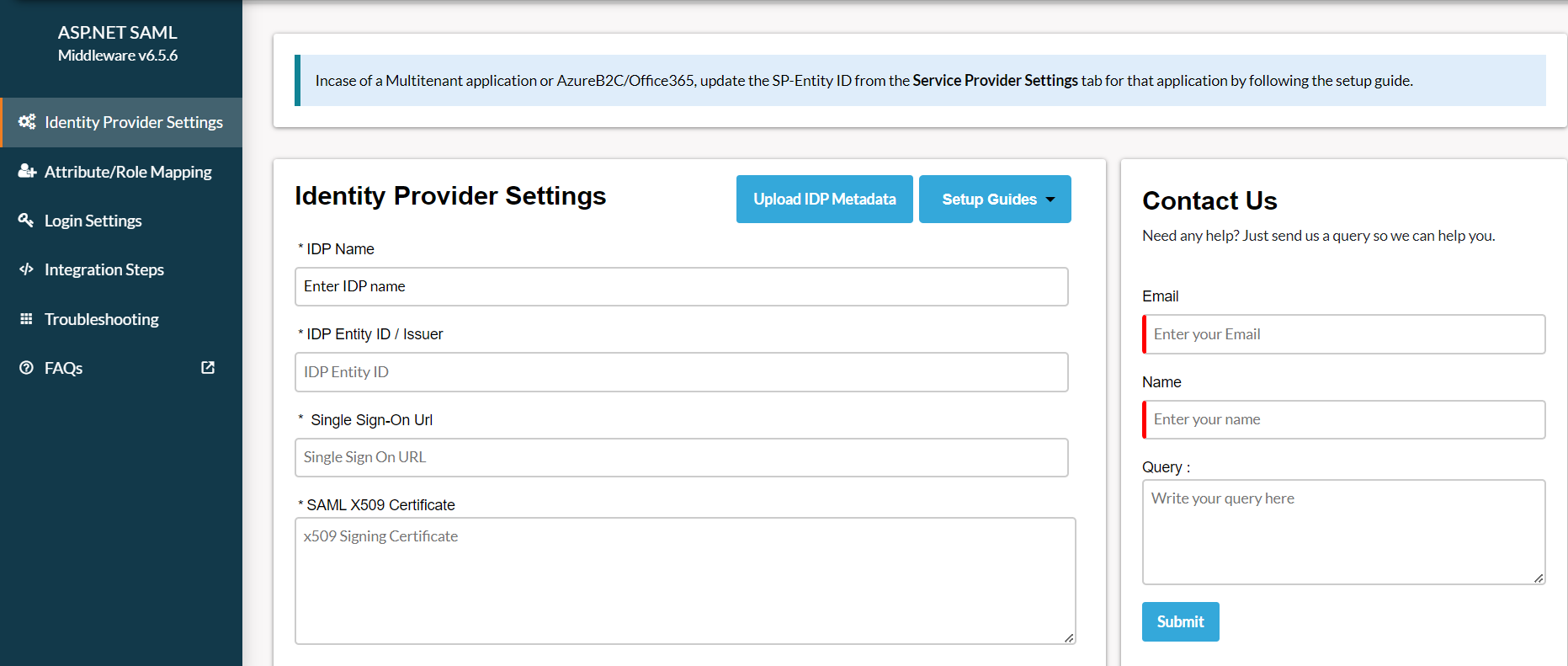

미들웨어에서 SAML ID 공급자 메타데이터를 구성할 수 있는 두 가지 방법이 아래에 자세히 설명되어 있습니다.

string name=""; string claimtype=""; string claimvalue=""; if(User.Identity.IsAuthenticated) { foreach( var claim in User.Claims) { claimtype = claim.Type; claimvalue = claim.Value; } retrive custom attributes(for eg. Retrieve Mapped 'mobileNumber' attribute of your IDP) var identity = (ClaimsIdentity)User.Identity; IEnumerable claims = identity.Claims; string mobileNumber = identity.FindFirst("mobileNumber")?.Value; }

https://base-url/?ssoaction=login

<a href=”https://base-url/?ssoaction=login”>Log

in</a>

https://base-url/?ssoaction=logout

<a href=”https://base-url/?ssoaction=logout”>Log

out</a>

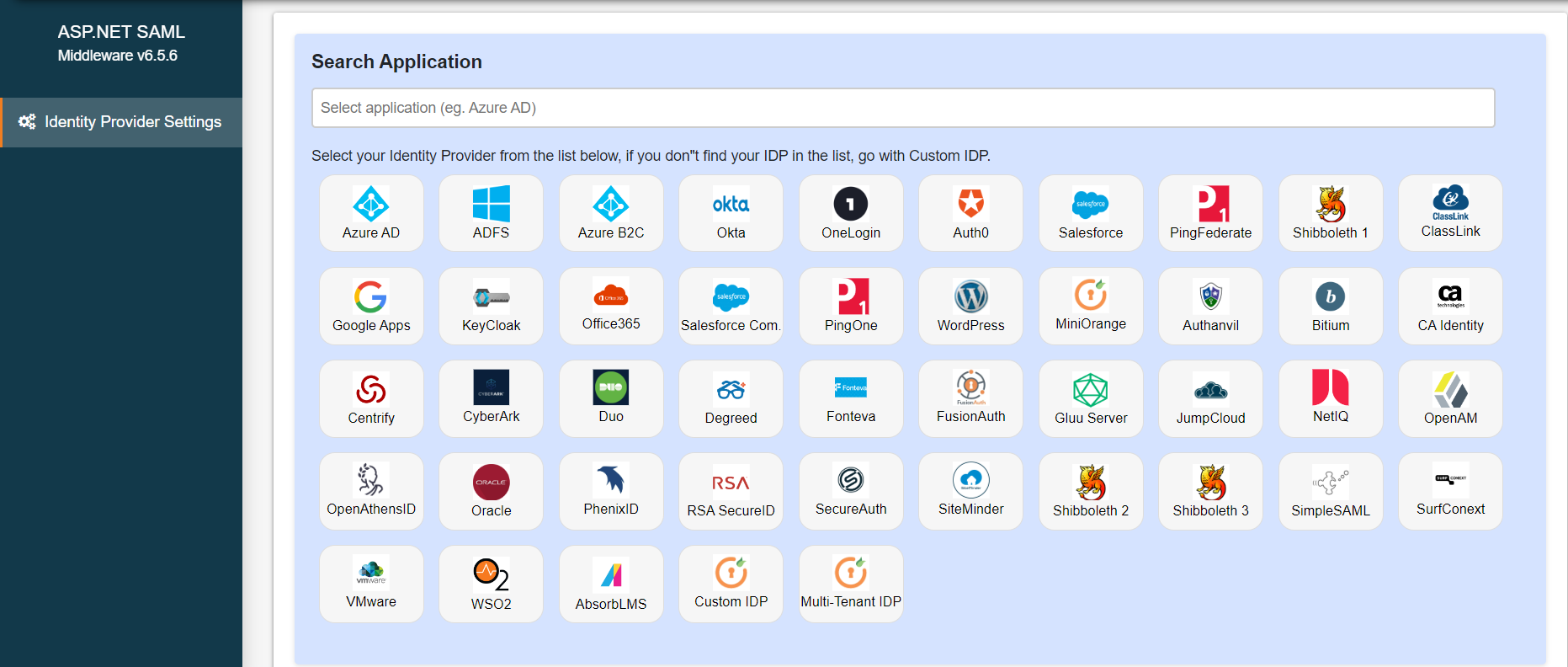

다음을 구성 할 수 있습니다. ASP.NET Core SAML SSO(Single Sign-On) 다음과 같은 ID 공급자가 포함된 미들웨어 ADFS, Azure AD, Bitium, centrify, G Suite, JBoss Keycloak, Okta, OneLogin, Salesforce, AWS Cognito, OpenAM, Oracle, PingFederate, PingOne, RSA SecureID, Shibboleth-2, Shibboleth-3, SimpleSAML, WSO2 or even with your own custom identity provider. ID 공급자 목록을 확인하세요. 여기에서 지금 확인해 보세요..

귀하의 ID 공급자를 찾을 수 없습니까? 우리에게 메일을 보내세요 aspnetsupport@xecurify.com 귀하의 IDP로 SSO를 설정하고 귀하의 요구 사항에 대한 빠른 안내(이메일/회의를 통해)를 도와드릴 것이며, 저희 팀은 귀하의 요구 사항에 따라 가장 적합한 솔루션/계획을 선택할 수 있도록 도와드릴 것입니다.

miniOrange 전문가가 진행하는 라이브 데모를 통해 ASP.NET Single Sign On 플러그인의 이점을 살펴보세요.

당신의 응답을 주셔서 감사합니다. 곧 다시 연락드리겠습니다.

문제가 발생했습니다. 문의사항을 다시 제출해 주세요.

-로 문의하세요 +1 978 658 9387(미국) | +91 97178 45846(인도) aspnetsupport@xecurify.com