Suchergebnisse :

×Brauchen Sie Hilfe? Vereinbaren Sie gleich über Calendly ein kostenloses Treffen mit unseren Experten

Buchen Sie Ihren SlotTest

Jetzt startenFunktionen bereitgestellt

SAML 2.0-Identitätsanbieter sind

unterstützt

Unbegrenzte SSO-Authentifizierungen

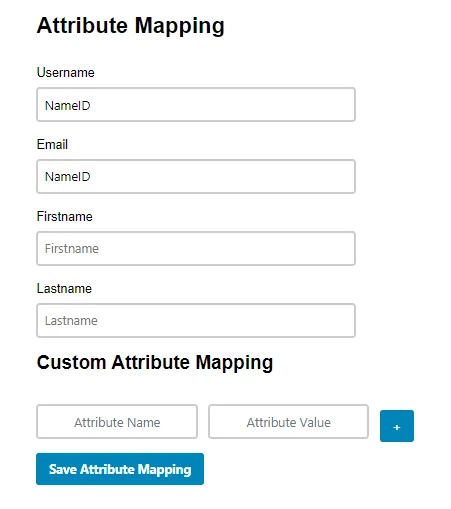

Grundlegende Attributzuordnung und Kontoverknüpfung

Einrichtungsanleitung zur Konfiguration von IDP

Automatische Weiterleitung zum IDP

SAML Single Logout

Benutzerdefinierte Weiterleitungs-URL nach dem Anmelden und Abmelden

Benutzerdefinierte Attributzuordnung

Konfigurierbare SP-Metadaten

Gruppen- und Rollenzuordnung

Domänenbeschränkung

Unterstützung für mandantenfähige Anwendungen

Benutzerdefinierte SP-Zertifikate

**Mehrere SAML-Identitätsanbieter werden unterstützt

$449*

JETZT KAUFENFunktionen bereitgestellt

SAML 2.0-Identitätsanbieter sind

unterstützt

Unbegrenzte SSO-Authentifizierungen

Grundlegende Attributzuordnung und Kontoverknüpfung

Einrichtungsanleitung zur Konfiguration von IDP

Automatische Weiterleitung zum IDP

SAML Single Logout

Benutzerdefinierte Weiterleitungs-URL nach dem Anmelden und Abmelden

Benutzerdefinierte Attributzuordnung

Konfigurierbare SP-Metadaten

Gruppen- und Rollenzuordnung

Domänenbeschränkung

Unterstützung für mandantenfähige Anwendungen

Benutzerdefinierte SP-Zertifikate

**Mehrere SAML-Identitätsanbieter werden unterstützt

Best Value

$649*

JETZT KAUFENFunktionen bereitgestellt

SAML 2.0-Identitätsanbieter werden unterstützt

Unbegrenzte SSO-Authentifizierungen

Grundlegende Attributzuordnung und Kontoverknüpfung

Einrichtungsanleitung zur Konfiguration von IDP

Automatische Weiterleitung zum IDP

SAML Single Logout

Benutzerdefinierte Weiterleitungs-URL nach dem Anmelden und Abmelden

Benutzerdefinierte Attributzuordnung

Konfigurierbare SP-Metadaten

Gruppen- und Rollenzuordnung

Domänenbeschränkung

Unterstützung für mandantenfähige Anwendungen

Benutzerdefinierte SP-Zertifikate

**Mehrere SAML-Identitätsanbieter werden unterstützt

Brauchen Sie Hilfe? Wir bieten technischen Support!

* Wir bieten erhebliche Rabatte auf Großlizenzkäufe und Lizenzen für Vorproduktionsumgebungen. Mit zunehmender Anzahl der Lizenzen erhöht sich auch der Rabattprozentsatz.using Microsoft.AspNetCore.Authentication.Cookies; using miniOrange.saml; var builder = WebApplication.CreateBuilder(args); builder.Services.AddRazorPages(); // Add authentication services builder.Services.AddControllersWithViews(); builder.Services.AddAuthentication(options => { options.DefaultAuthenticateScheme = "SSO_OR_Admin"; options.DefaultScheme = "SSO_OR_Admin"; options.DefaultChallengeScheme = "SSO_OR_Admin"; }) .AddCookie("moAdmin", options => { }) .AddCookie(CookieAuthenticationDefaults.AuthenticationScheme, options => { // Configure cookie options as needed for SSO Users }) .AddPolicyScheme("SSO_OR_Admin", "SSO_OR_Admin", options => { // runs on each request options.ForwardDefaultSelector = context => { // filter by auth type, here if the moAdmin cookie is coming in any request the Admin Authentication will work foreach (var cookie in context.Request.Cookies) { if (cookie.Key.Contains(".AspNetCore.Cookies") && context.Request.Query["ssoaction"] != "config") { return CookieAuthenticationDefaults.AuthenticationScheme; } } // otherwise always check for cookie auth return "moAdmin"; }; }); var app = builder.Build(); if (!app.Environment.IsDevelopment()) { app.UseExceptionHandler("/Error"); app.UseHsts(); } app.UseHttpsRedirection(); app.UseRouting(); app.UseAuthorization(); app.MapRazorPages(); app.UseCookiePolicy(); app.UseAuthentication(); app.UseStaticFiles(); app.UseminiOrangeSAMLSSOMiddleware(); app.Run();

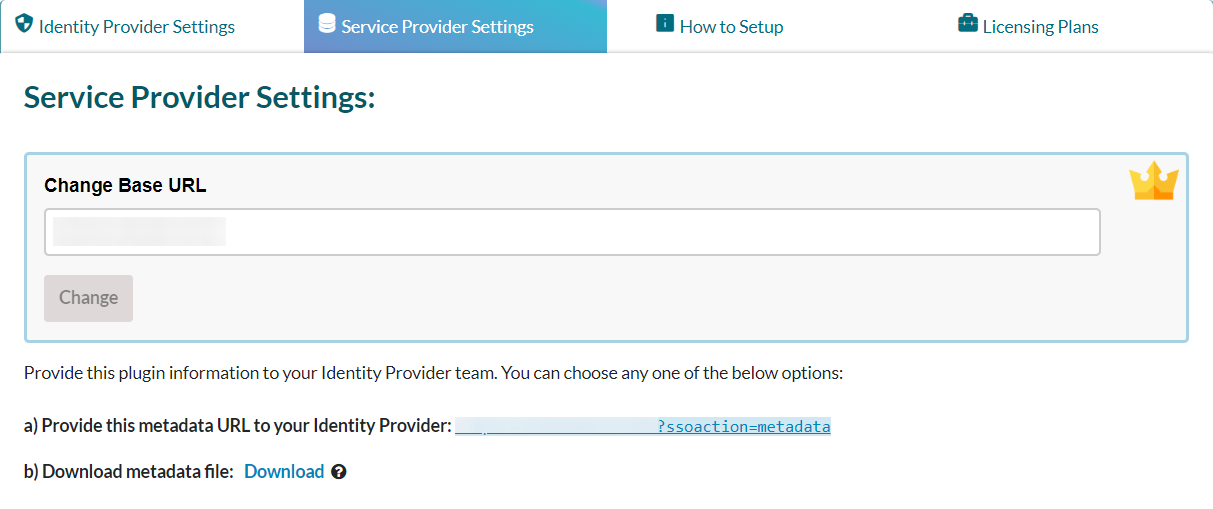

https://<asp.net-core-application-base-url>/?ssoaction=config

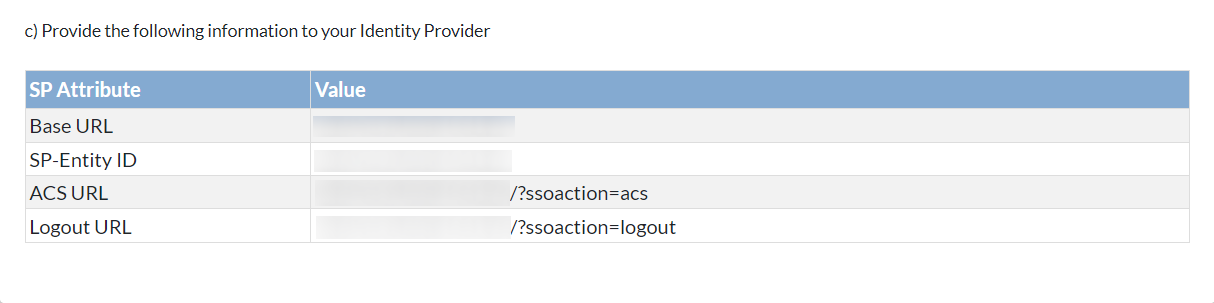

Im Folgenden werden zwei Möglichkeiten beschrieben, mit denen Sie die SAML-SP-Metadaten zur Konfiguration auf der Seite Ihres Identitätsanbieters abrufen können.

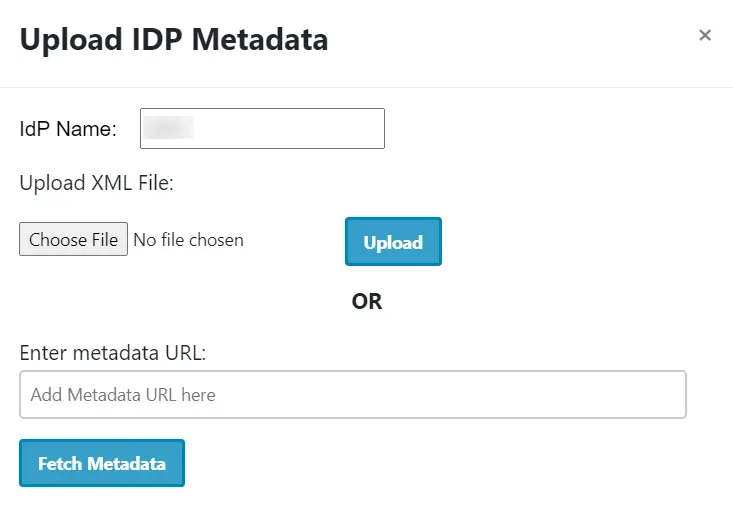

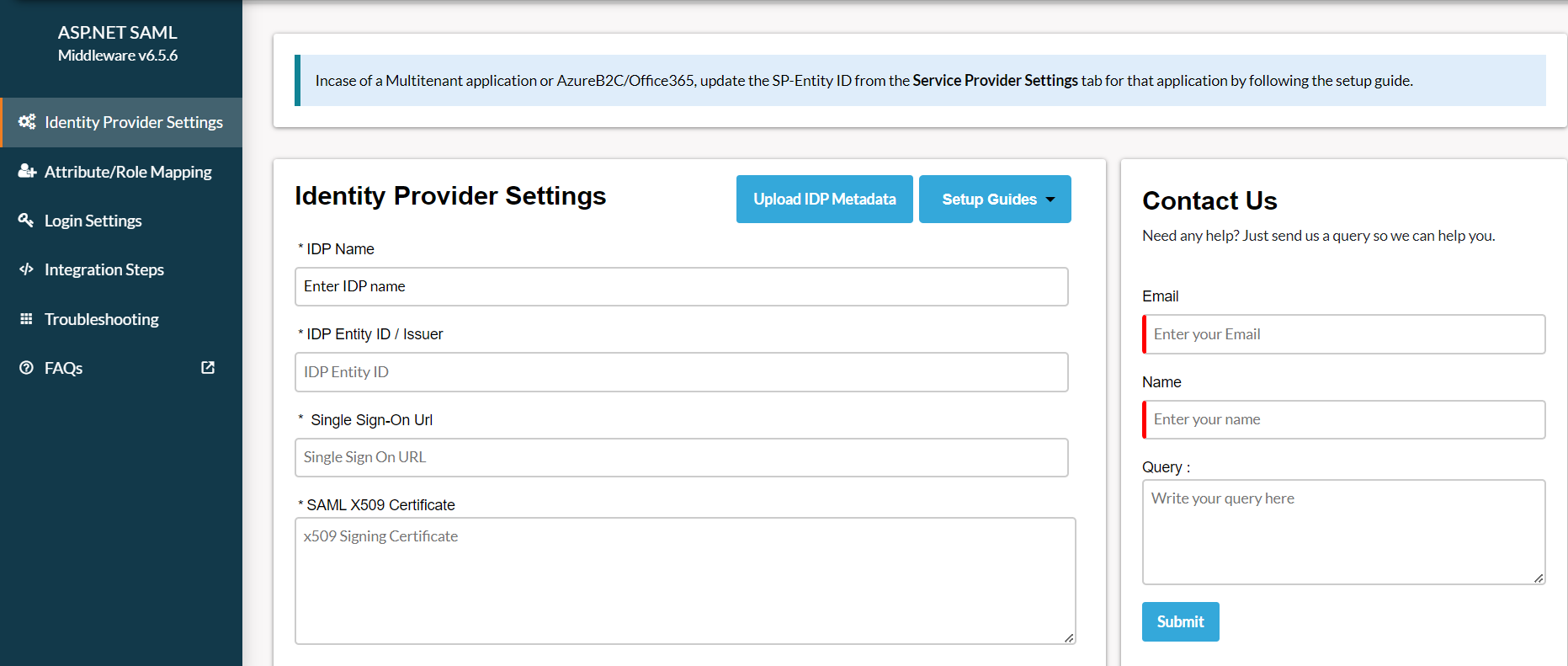

Im Folgenden werden zwei Möglichkeiten beschrieben, mit denen Sie die Metadaten Ihres SAML-Identitätsanbieters in der Middleware konfigurieren können.

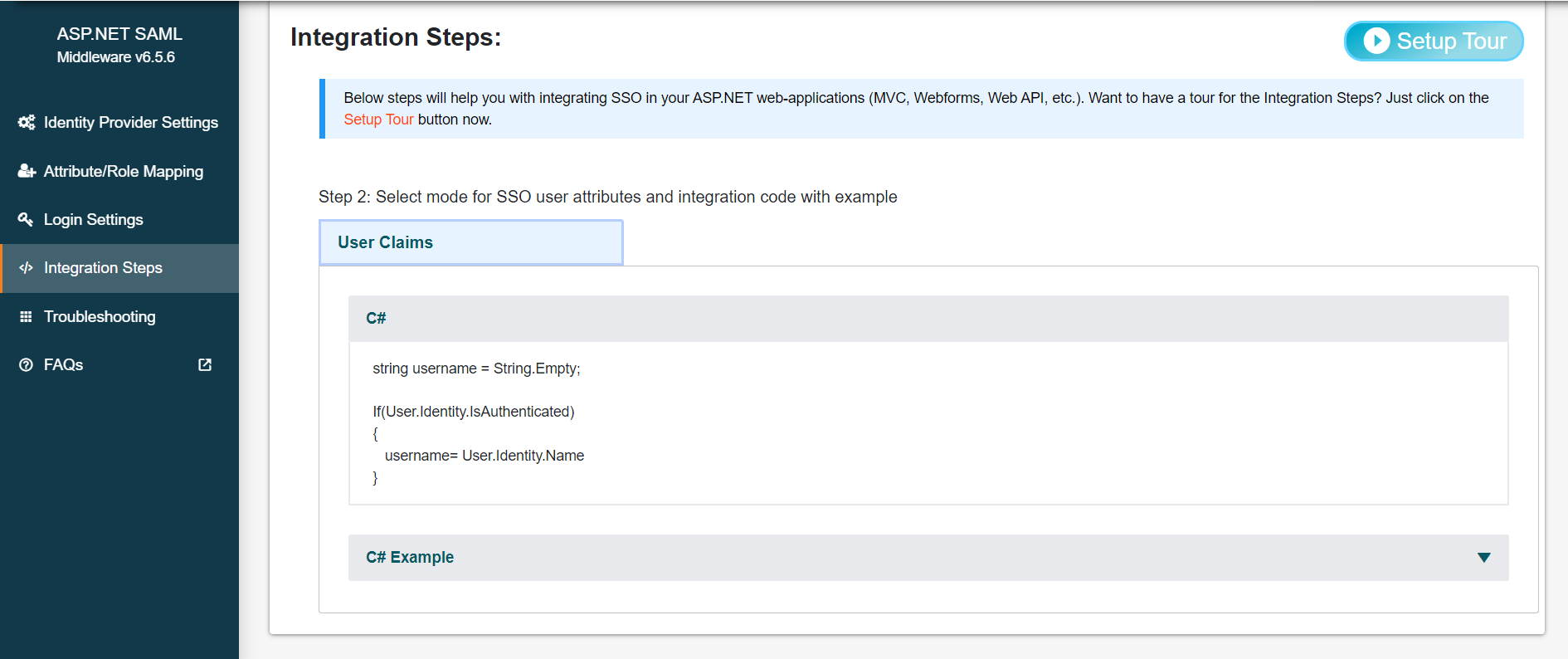

string name=""; string claimtype=""; string claimvalue=""; if(User.Identity.IsAuthenticated) { foreach( var claim in User.Claims) { claimtype = claim.Type; claimvalue = claim.Value; } retrive custom attributes(for eg. Retrieve Mapped 'mobileNumber' attribute of your IDP) var identity = (ClaimsIdentity)User.Identity; IEnumerable claims = identity.Claims; string mobileNumber = identity.FindFirst("mobileNumber")?.Value; }

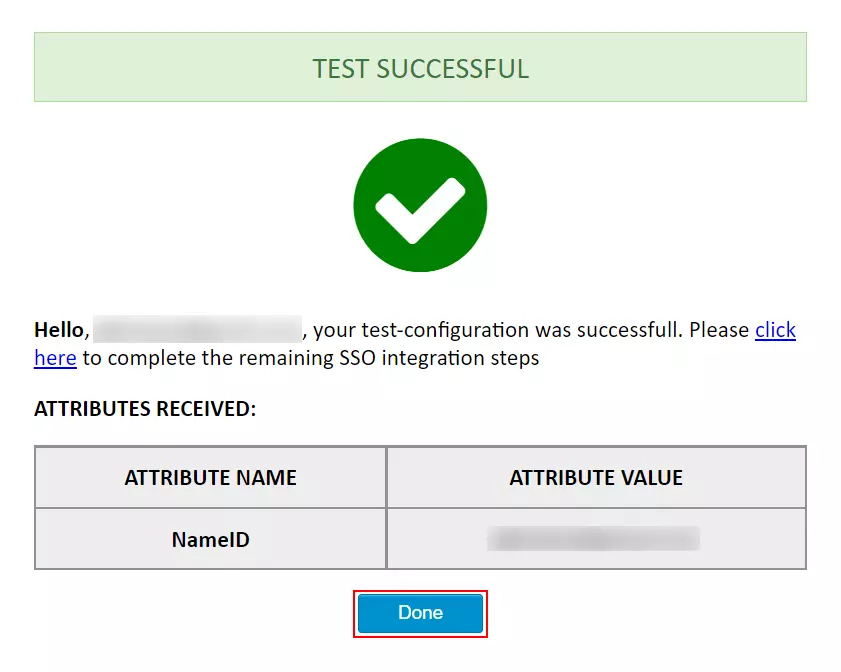

https://base-url/?ssoaction=login

<a href=”https://base-url/?ssoaction=login”>Log

in</a>

https://base-url/?ssoaction=logout

<a href=”https://base-url/?ssoaction=logout”>Log

out</a>

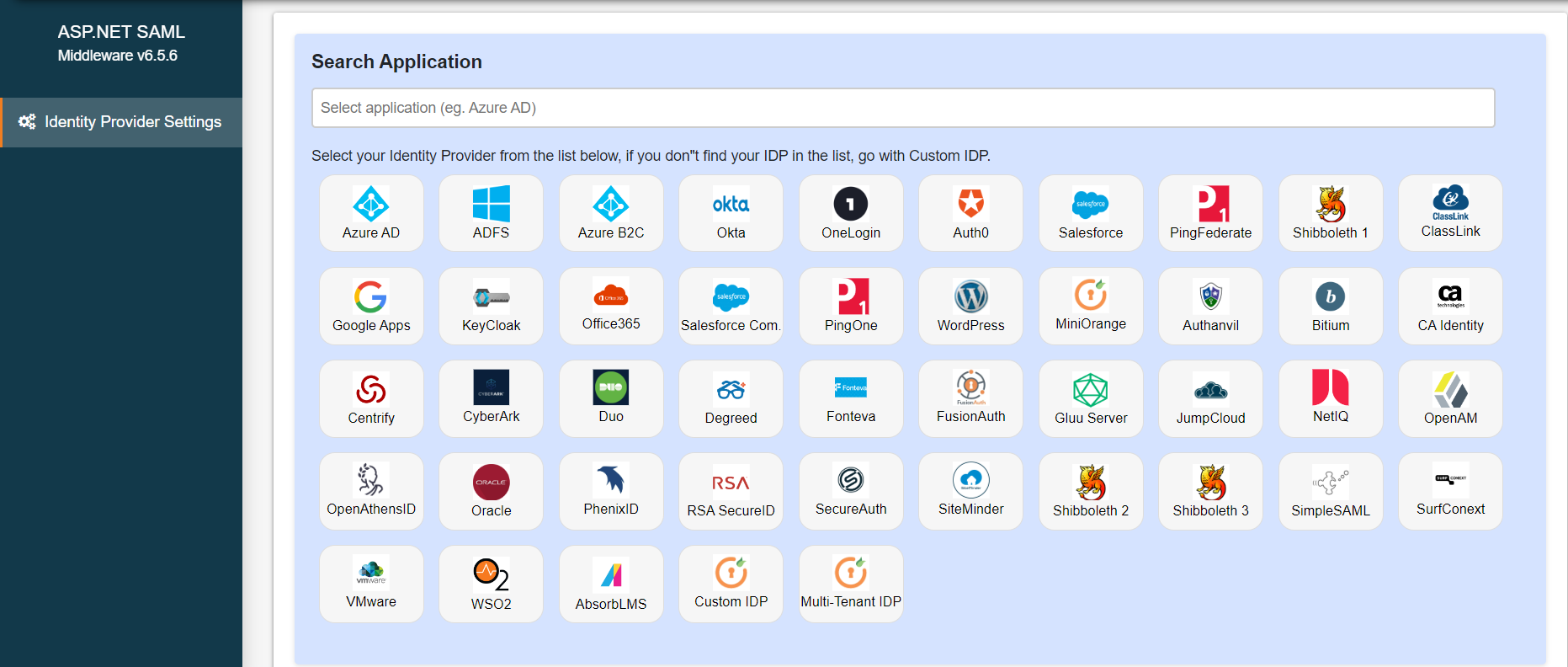

Sie können das konfigurieren ASP.NET Core SAML Single Sign-On (SSO) Middleware mit jedem Identitätsanbieter wie z ADFS, Azure AD, Bitium, Centrify, G Suite, JBoss Keycloak, Okta, OneLogin, Salesforce, AWS Cognito, OpenAM, Oracle, PingFederate, PingOne, RSA SecureID, Shibboleth-2, Shibboleth-3, SimpleSAML, WSO2 oder sogar mit Ihrem eigener benutzerdefinierter Identitätsanbieter. Sehen Sie sich die Liste der Identitätsanbieter an hier.

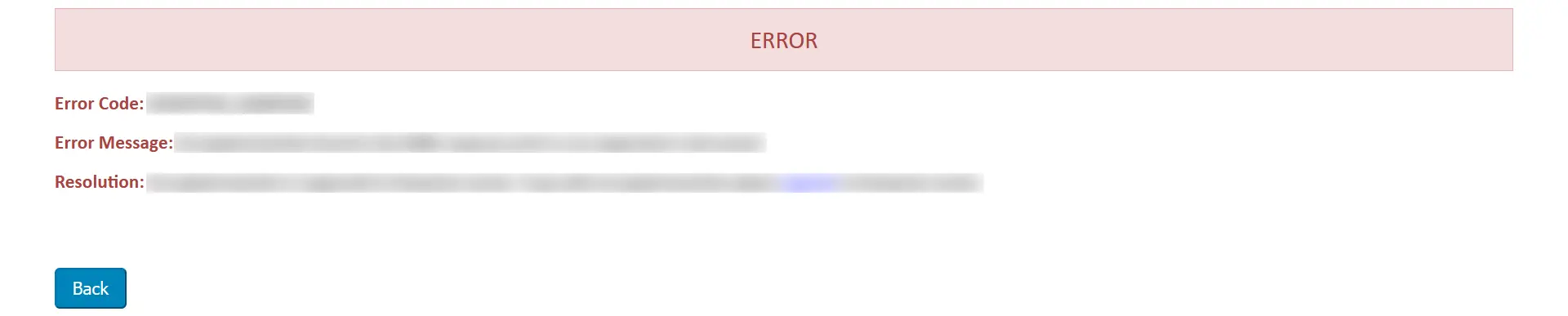

Sie können Ihren Identitätsanbieter nicht finden? Schicken Sie uns eine E-Mail aspnetsupport@xecurify.com Wir helfen Ihnen bei der Einrichtung von SSO mit Ihrem IDP und geben Ihnen eine schnelle Anleitung (per E-Mail/Besprechung) zu Ihren Anforderungen. Unser Team hilft Ihnen bei der Auswahl der für Ihre Anforderungen am besten geeigneten Lösung/Plan.

Entdecken Sie die Vorteile unseres ASP.NET Single Sign On-Plugins mit einer Live-Demo unseres miniOrange-Experten

Danke für Ihre Antwort. Wir werden uns bald bei Ihnen melden.

Etwas ist schief gelaufen. Bitte senden Sie Ihre Anfrage erneut

Kontaktiere uns unter - +1 978 658 9387 (USA) | +91 97178 45846 (Indien) aspnetsupport@xecurify.com